Исходный код UEFI-буткита BlackLotus, который ранее продавался в даркнете за 5000 долларов, был обнаружен аналитиками компании Binarly на GitHub. Исследователи говорят, что утекшие исходники не совсем полные и содержат в основном руткит и буткит для обхода Secure Boot.

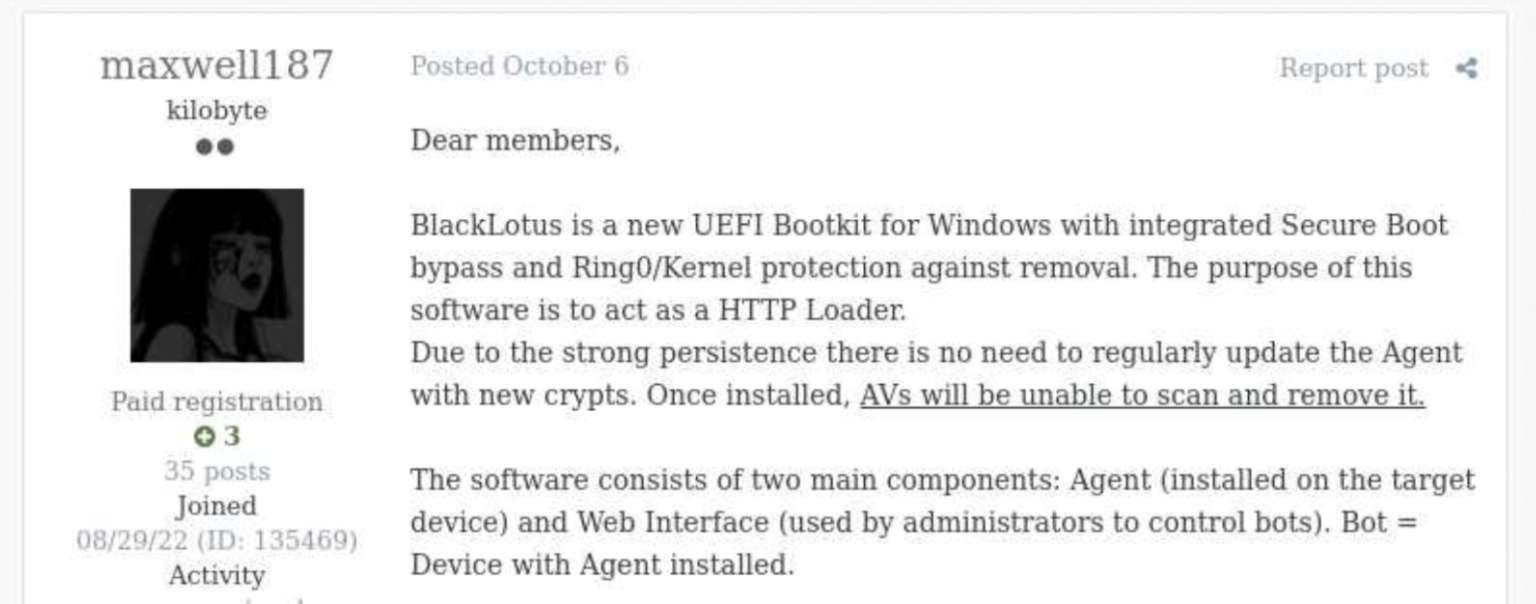

Впервые BlackLotus был замечен в октябре 2022 года. Его продавец утверждал, что буткит имеет встроенный обход Secure Boot, встроенную защиту от удаления на уровне Ring0/Ядра, а также запускается в режиме восстановления и в безопасном режиме. Сообщалось, что малварь оснащена антивиртуализацей, антиотладкой и обфускацией, что усложняет ее обнаружение и анализ. Также, согласно заявлениям продавца, защитное ПО не может обнаружить и уничтожить буткит, так как тот запускается под учетной записью SYSTEM внутри легитимного процесса.

Помимо этого BlackLotus способен отключать защитные механизмы на целевых машинах, включая Hypervisor-Protected Code Integrity (HVCI) и Windows Defender, а также обходить User Account Control (UAC).

BlackLotus имеет размер 80 килобайт, написан на ассемблере и C, и умеет определять геозону жертвы, чтобы избегать заражения машин в странах СНГ. В прошлом году вредонос предлагался к продаже за 5000 долларов США, а каждая новая версия оценивалась еще в 200 долларов США.

Позже угрозу удалось изучить аналитикам из компании ESET. Они подтвердили, что буткит легко обходит Secure Boot и для закрепления в системе использует уязвимость Baton Drop (CVE-2022-21894) годичной давности.

Подчеркивалось, что Microsoft устранила эту проблему еще в январе 2022 года, но злоумышленники по-прежнему могут использовать ее, так как затронутые подписанные бинарники не были добавлены в отзывной список. По словам аналитиков, BlackLotus — это первый задокументированный случай злоупотребления этой уязвимостью.

Позже эксперты Microsoft, во время анализа устройств, скомпрометированных с помощью BlackLotus, выявили ряд особенностей, которые позволяют обнаружить заражение и подробно описали возможные индикаторы компрометации.

Также им удалось обнаружить, что BlackLotus использует еще одну уязвимость, CVE-2023-24932, тоже связанную с обходом защиты Secure Boot. Хотя баг был исправлен в мае текущего года, это обновление было отключено по умолчанию, и Microsoft потребовала от пользователей Windows выполнить весьма сложную установку этого исправления вручную.

Так как в компании предупреждали, что неправильная установка исправления может привести к тому, что Windows перестанет запускаться и ее нельзя будет восстановить даже с установочного носителя, многие люди решили не устанавливать патчи, оставив устройства уязвимыми для атак.

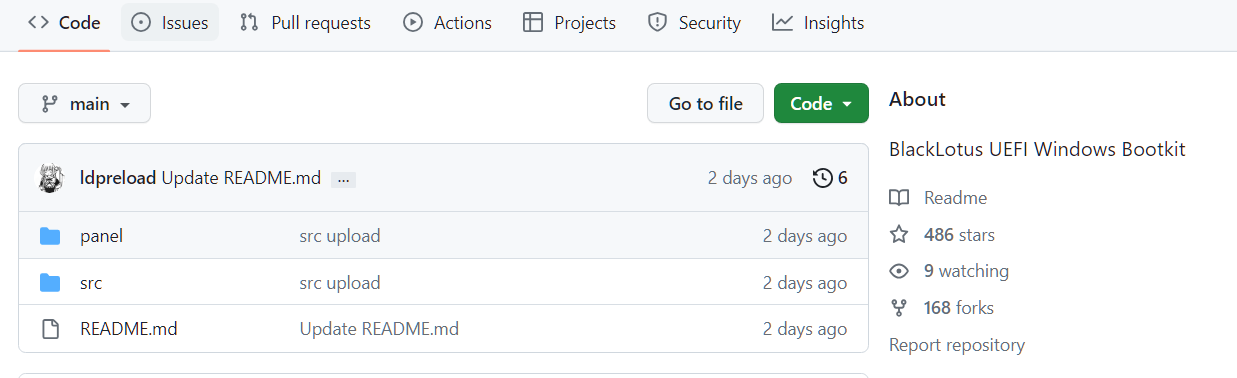

Как теперь рассказывают специалисты Binarly, исходный код BlackLotus оказался слит на GitHub пользователем под ником Yukari. Он пишет, что исходный код был изменен и теперь не эксплуатирует уязвимость Baton Drop. Вместо этого BlackLotus использует UEFI-руткит bootlicker, который основан на руткитах CosmicStrand, MoonBounce и ESPECTRE UEFI APT.

«Утечка исходного кода неполная и в основном содержит руткит и код буткита для обхода Secure Boot», — рассказал журналистам BleepingComputer сооснователь и глава Binarly Алекс Матросов

Он поясняет, что методы, используемые в бутките, уже не новы, но утечка исходного кода позволит злоумышленникам легко комбинировать буткит с новыми уязвимостями, как известными, так и неизвестными.

«Большинство из этих приемов и техник известны давно и не представляют существенной опасности. Однако тот факт, что их можно комбинировать с новыми эксплоитами, как это делали создатели BlackLotus, стал неожиданностью для индустрии и показал ограниченность существующих средств защиты ОС», — говорит Матросов.

Поскольку теперь исходный код буткита стал доступен для всех желающих, не исключено, что с его помощью хакеры смогут создать более мощные вредоносы, способные обойти существующие и будущие меры противодействия таким угрозам.