Специалисты лаборатория цифровой криминалистики компании FAССT исследовали высокотехнологичные преступления 2023 года на основе проведенных реагирований на инциденты в российских компаниях. Выяснилось, что количество политически мотивированных кибератак, целью которых было хищение конфиденциальных данных или полное разрушение IT-инфраструктуры компании, выросло на 140%.

Целями политически-мотивированных атакующих чаще других становились предприятия, связанные с критической инфраструктурой, госсектором или оборонной промышленностью. Наряду с гигантами в группе риска оказались IT-компании из сегмента малого и среднего бизнеса — интернет-ритейлеры, интеграторы, разработчики ПО, атаки на которых позволяют атакующим получить доступ не только к клиентским базам данных, но и аутентификационным данным к инфраструктуре заказчиков, более крупных игроков рынка.

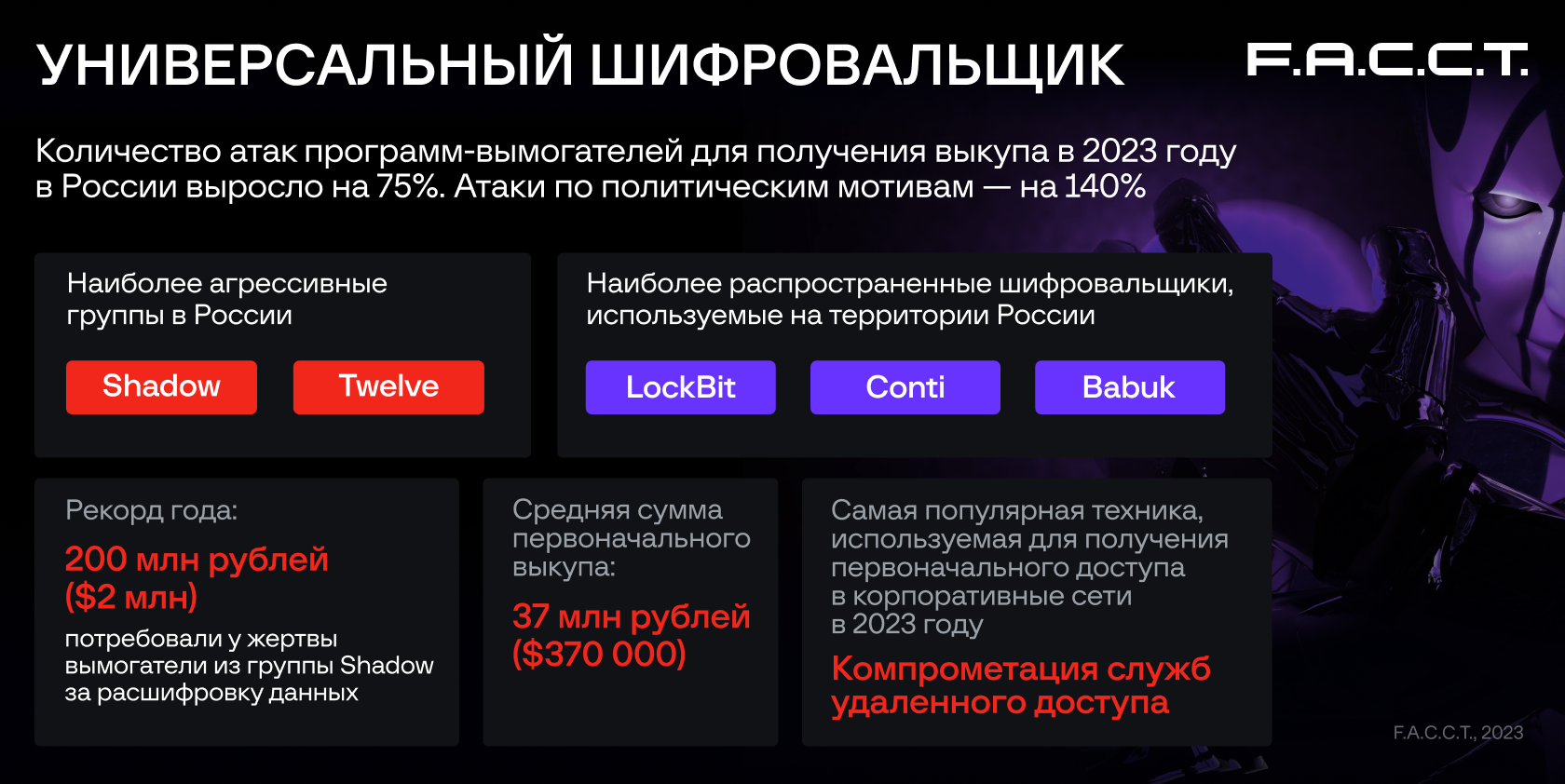

Также сообщается, что количество атак программ-вымогателей за девять месяцев 2023 года выросло на 75% по сравнению с аналогичным периодом прошлого года, а средняя сумма первоначального выкупа за расшифровку данных превысила 37 000 000 рублей.

Жертвами шифровальщиков чаще всего становились российские ритейлеры, производственные, строительные, туристические и страховые компании. Среднее время простоя атакованной компании составило 14-18 дней.

Исследователи сообщают, что наиболее агрессивными преступными группами в России в этом году оказались Shadow и Twelve. Хотя на радарах у исследователей они возникли лишь в начале этого года, хакеры успели отметиться серией громких атак.

Так, вымогатели из группы Shadow похищают и шифруют данные, требуя от жертвы крупный выкуп (обычно в размере 5-10% от годового дохода компании) за расшифровку и не публикацию похищенной конфиденциальной информации.

Twelve, напротив, работают не за деньги: сначала злоумышленники похищают конфиденциальные данные жертвы, а на финальном этапе атаки уничтожают ИТ-инфраструктуру, стирая и шифруя данные без возможности их восстановления расшифровки данных. Именно эта группа весной 2023 года взяла на себя ответственность за атаку на федеральную таможенную службу РФ, а в мае — на российского производителя гидравлического оборудования и так далее.

После публикации исследования о том, что Shadow и Twelve — это одна хак-группа с общими инструментами, техниками, а порой и с общей сетевой инфраструктурой, вымогатели из Shadow провели ребрендинг и стали использовать новое название — Comet (C0met).

Тогда как средняя сумма первоначального выкупа, которую требуют вымогатели у жертвы, в этому году составила 37 млн рублей, рекорд установили вымогатели из группы Shadow, потребовавшие за расшифровку данных 200 млн рублей. Правда, это в пять раз меньше, чем в 2022 году просили вымогатели OldGremlin у одной из жертвы — тогда сумма выкупа достигала 1 млрд рублей.

Наиболее распространенными шифровальщиками, которые преступники используют для атак на российские компании, стали LockBit, Conti и Babuk, чьи исходные коды ранее были опубликованы в открытом доступе.

Самой популярной техникой, используемой для получения первоначального доступа в корпоративные сети, стала компрометация служб удаленного доступа, в особенности RDP и VPN. Наряду с этим отмечается и рост атак с доступом в инфраструктуру в результате компрометации IT-партнеров, услугами которых пользовались организации-жертвы жертвы. При этом в 2022 году основными векторами атак для большинства вымогателей являлись эксплуатация уязвимостей публично доступных приложений и фишинг.

«Уже четвертый год подряд программы-вымогатели остаются одной из главных киберугроз, с которой имеют дело российские компании. Начиная с прошлого года у киберпреступников заметно изменился мотив — не столько заработать, сколько нанести наибольший ущерб компаниям и их клиентам. В текущем году рост подобных атак был особенно заметным. Утекшие данные атакующие сразу не публикуют, а используют для проведения каскадных атак на крупных игроков как коммерческого, так и государственного секторов», — комментирует Антон Величко, руководитель лаборатории цифровой криминалистики компании FACCT.