Специалисты Cisco Talos рассказали об операциях кибершпионской группировки YoroTrooper и заявили, что она связана с Казахстаном, по сути, являясь первой APT-группировкой в стране.

Впервые эта группа была замечена в марте 2023 года. Исследователи полагают, что хакеры активны как минимум с июня 2022 года и в настоящее время атакуют в основном различные государственные предприятия в странах СНГ.

Атаки YoroTrooper, как правило, основаны на направленном фишинге, который применятся для распространения разнообразной малвари, в основном предназначенной для кражи данных. Хотя также было замечено, что порой хакеры направляют своих жертв на подконтрольные им сайты для сбора учетных данных.

Отмечается, что недавнее публичное раскрытие информации о кампаниях и инструментах группировки привело к тактической реорганизации ее арсенала: от коммерческих вредоносов хакеры перешли к кастомным инструментам, написанным на Python, PowerShell, Go и Rust.

«Их импланты на базе Golang являются портированными версиями написанных на Python RAT, которые используют Telegram-каналы для эксфильтрации файлов и связи с управляющим сервером», — пишут исследователи.

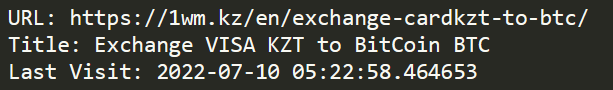

О связи хакеров с Казахстаном, по данным экспертов, свидетельствует тот факт, что хакеры свободно владеют казахским и русским языками, а также использовали русский язык при попытках отладки своих инструментов, и посещали многочисленные сайты на казахском языке.

Кроме того, злоумышленники периодически проверяею курсы конвертации тенге в биткоин в Google («btc to kzt») и используют сервис alfachange[.]com для конвертации тенге в BTC и оплаты услуг для поддержания своей инфраструктуры.

Также исследователи обнаружили, что YoroTrooper регулярно проводят сканирования государственного сервиса электронной почты mail[.]kz и прилагают усилия по мониторингу сайта на предмет потенциальных уязвимостей в системе безопасности. При этом хакеры не атаковали ресурс и не пытались регистрировать похожие домены для своих операций.

Также отмечается, что группировка пытается замаскировать свои операции и обставить все так, будто атаки исходят из Азербайджана. Например, YoroTrooper размещает большую часть своей инфраструктуры в этой стране, но при этом атакует местные организации.

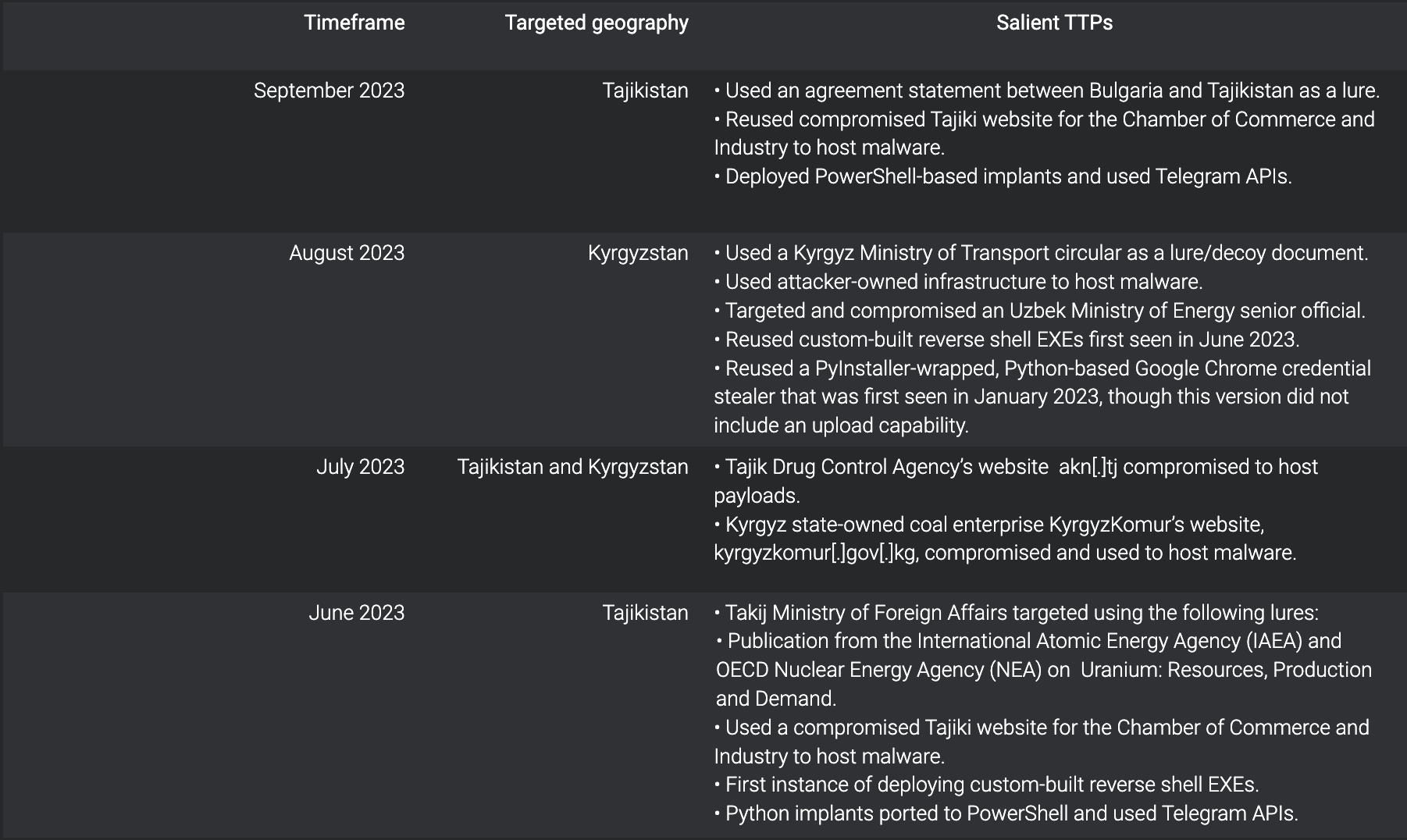

В целом, начиная с июня 2023 года, YoroTrooper часто атакует страны СНГ, в основном используя кастомную малварь, а также сканеры уязвимостей, такие как Acunetix, и данные из открытых источников, таких как Shodan, для поиска жертв и проникновения в их сети.

По данным Cisco Talos, жертвами атак этой группы уже стали Торговая палата, Агентство по контролю за оборотом наркотиков и Министерство иностранных дел Таджикистана, компания «Кыргызкомур» из Кыргызстана, а также чиновник из Министерства энергетики Узбекистана.

«Атаки YoroTrooper на государственные учреждения в этих странах могут указывать на то, что участники группировки руководствуются государственными интересами Казахстана или работают на правительство. Но также возможно, что участники группы просто преследуют финансовую выгоду, которую получают от продажи закрытой государственной информации», — заключает Cisco.