Исследователи Fox-IT обнаружили новую версию банковского трояна Vultur для Android, которая обладает продвинутыми возможностями для удаленного управления и уклонения от обнаружения.

Впервые Vultur был замечен еще в марте 2021 года, а в конце 2023 года исследователи Zimperium включили этот банкер в топ-10 самых активных троянов за год, отметив, что девять его разновидностей атаковали 122 банковских приложения в 15 странах мира.

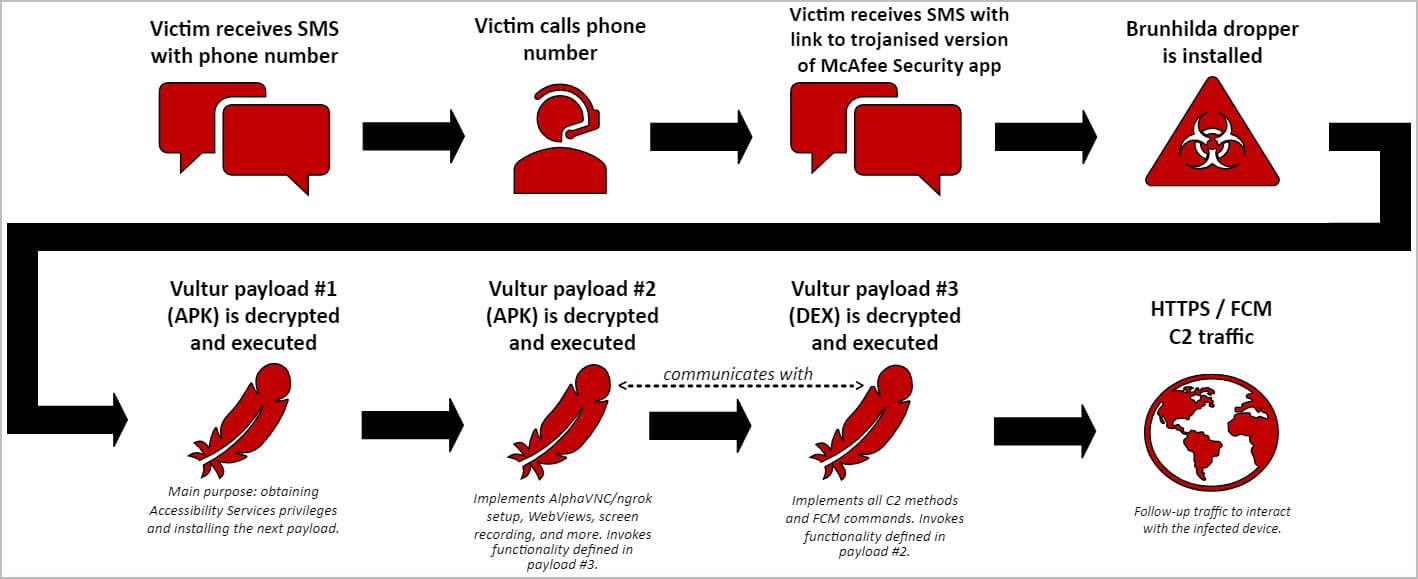

Как теперь сообщают аналитики Fox-IT, новая, более незаметная версия Vultur распространяется среди жертв с помощью гибридной атаки, основанной на SMS-фишинге и телефонных звонках. Злоумышленники обманом вынуждают жертв устанавливать малварь маскирующуюся под приложение McAfee Security.

Так, жертва получает SMS-сообщение с уведомлением о несанкционированной транзакции и инструкцией позвонить по указанному номеру для получения разъяснений. На звонок, разумеется, отвечает мошенник, который убеждает пользователя открыть ссылку, пришедшую во втором SMS, и перейти на сайт, предлагающий модифицированную версию приложения McAfee Security. Внутри этого вредоносного приложения находится дроппер Brunhilda.

После установки приложение расшифровывает и выполняет три связанные с Vultur полезные нагрузки (два APK и DEX-файл), которые получают доступ к Accessibility Services, запускают системы удаленного доступа и устанавливают соединение с управляющим сервером злоумышленников.

Новая версия малвари, которую изучили исследователи, сохранила ряд ключевых функций (таких как запись экрана, кейлоггинг и удаленный доступ через AlphaVNC и ngrok), что позволяет злоумышленникам осуществлять мониторинг и контроль в режиме реального времени.

Но также в обновленном Vultur появился ряд новых функций:

- управление файлами, включая загрузку, выгрузку, удаление, установку и поиск файлов на устройстве;

- использование Accessibility Services для выполнения нажатий, прокрутки и пролистывания (исследователи отмечают, что разработчики Vultur, судя по всему, сосредоточились на улучшении функций удаленного управления зараженными устройствами);

- блокирование выполнения определенных приложений на устройстве, отображение кастомного HTML или сообщения «Временно недоступно» (Temporarily Unavailable);

- отображение кастомных уведомлений в строке состояния, чтобы ввести жертву в заблуждение;

- отключение функции Keyguard для обхода защиты экрана блокировки и получения неограниченного доступа к устройству.

Также Vultur обзавелся новыми механизмами уклонения от обнаружения, включая шифрование коммуникаций с управляющим сервером (AES + Base64), использование нескольких зашифрованных полезных нагрузок, которые при необходимости расшифровываются на лету, и маскировку своей активности под легитимные приложения.