«Лаборатория Касперского» опубликовала отчет, посвященный ландшафту киберугроз за первый квартал 2024 года и 2023 год в России и странах СНГ.

В этом коду компания решила пересмотреть свой подход и представить сообществу серию целевых отчетов о киберугрозах, ориентированных на конкретные регионы. Первым в этой серии стал отчет, посвященный анализу ландшафта угроз для России и стран СНГ.

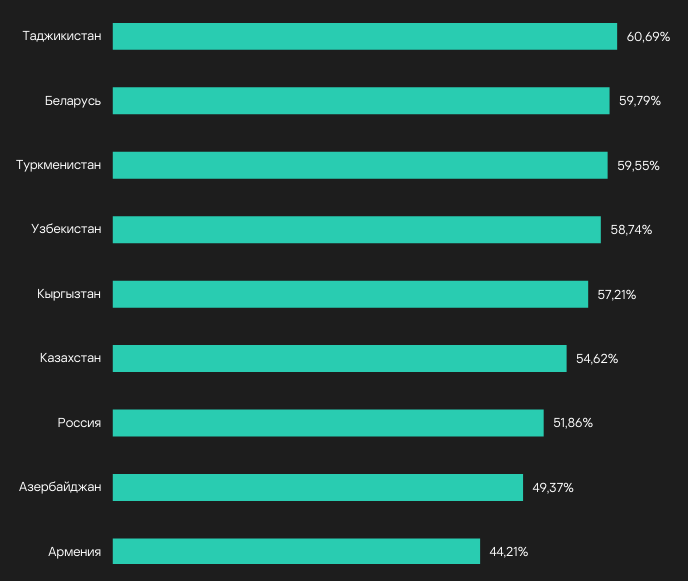

По данным исследователей, наиболее атакуемыми странами в рассматриваемом регионе стали Таджикистан, Беларусь и Туркменистан.

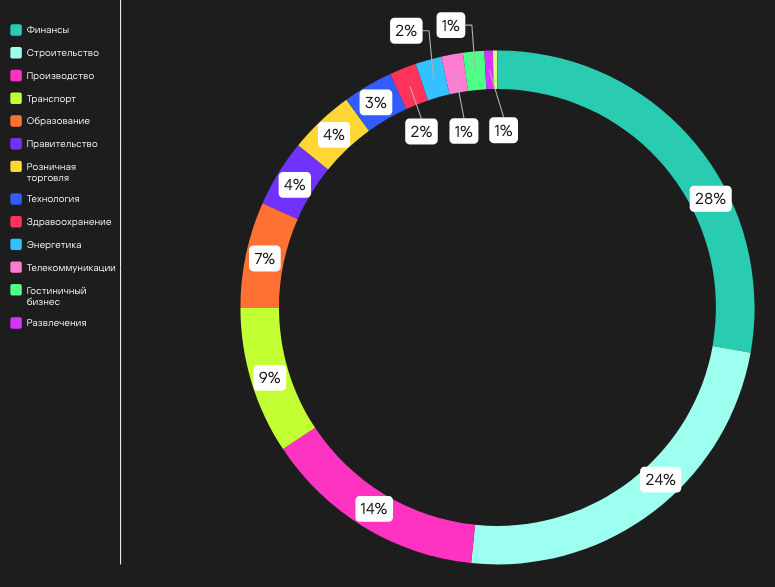

Чаще всего хакеры атаковали сферы финансов, строительства и производства. Однако исследователи отмечают, что другие отрасли тоже сталкиваются с атаками злоумышленников с разной периодичностью.

Среди основных выводов отчета фигурирует угроза хактивизма, которая продолжила набирать обороты в последние полгода. Атакующие обращают внимание на организации со слабой защитой, без привязки к конкретной индустрии, используя для этого любые доступные инструменты.

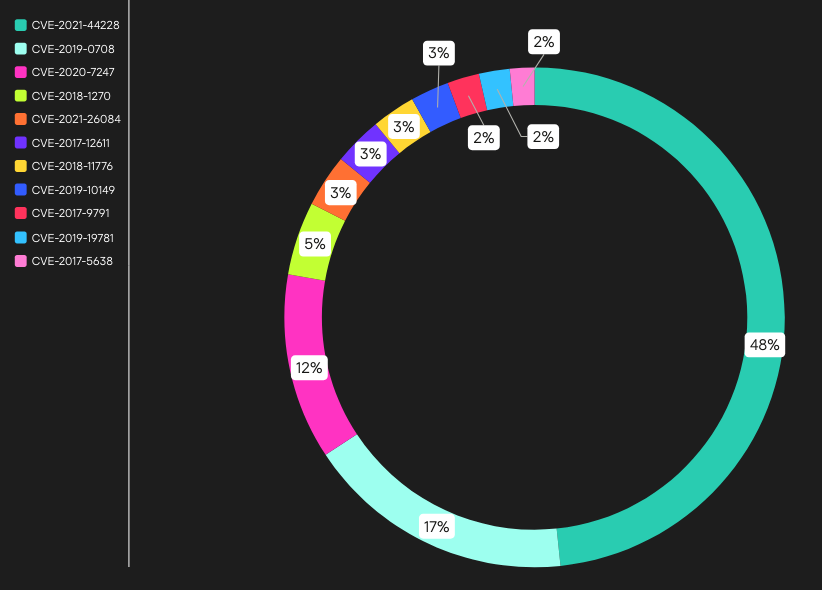

Также отмечается, что злоумышленники предпочитают не менять свои сценарии и атакуют наименее подготовленные с точки зрения кибербезопасности организации, например, эксплуатируют уже хорошо известные и распространенные уязвимости в продуктах, которыми пользуются многие организации.

Так, более половины наиболее эксплуатируемых хакерами CVE были зарегистрированы в конце прошлого десятилетия. Самой распространенной в 2023 году и первом квартале 2024 года стала критическая уязвимость CVE-2021-44228 (Log4Shell) в библиотеке Apache Log4j, которая допускает удаленное выполнение кода.

На втором месте — уязвимость CVE-2019-0708 (BlueKeep) в Microsoft Windows и Microsoft Windows Server. Помимо удаленного выполнения кода, она позволяет раскрывать конфиденциальную информацию, повышать привилегии и подменять пользовательский интерфейс.

Также в тройку наиболее используемых вошла уязвимость CVE-2020-7247 в почтовом сервере OpenSMTPD, с помощью которой можно удаленно выполнять код и повышать привилегии.

Кроме того, для атак на корпоративные устройства в России и СНГ злоумышленники чаще всего используют уязвимости в архиваторах 7-Zip (CVE-2023-31102/CVE-2023-40481 и CVE-2022-29072) и WinRAR (CVE-2023-38831), а также в браузере Google Chrome (CVE-2023-1822/CVE-2023-1812/ CVE-2023-1813 и другие). Большинство самых активно используемых проблем (9 из 10) позволяют выполнять вредоносный код, и почти все они были обнаружены в 2023 году.

«Если во время сканированиями сетевого периметра злоумышленники эксплуатируют уязвимости, датируемые второй половиной прошлого десятилетия, рассчитывая на то, что многие компании до сих пор не пропатчили их, то уязвимости, эксплуатируемые непосредственно на конечных устройствах, являются более актуальными (датируются в основном 2023 годом). Это говорит о том, что во многих организациях сильно отличаются процессы Vulnerability Assessment и Patch Management для сетевых и конечных устройств соответственно, — пишут специалисты. — Стоит больше уделять внимания устройствам, расположенным на периметре организации и доступным извне, внедрять или улучшать процессы Vulnerability Assessment и Patch Management, снижать риски за счет митигации тех или иных уязвимостей, например, если нет возможности обновить ПО до актуальной версии с исправлениями, а также не забывать про Hardening инфраструктуры».

Эксперты пишут, что одной из главных угроз для организаций по всему миру в 2024 году по-прежнему остаются шифровальщики: количество таких атак находится на стабильно высоком уровне, растет совокупный размер выкупа, и пострадавшие компании сталкиваются со сложностью дешифровки данных, так как злоумышленники чаще всего используют проверенные комбинации криптостойких алгоритмов шифрования (AES + RSA или ChaCha/Salsa + X25519).

В тройку наиболее распространенных программ-вымогателей в первом квартале 2024 года вошли Dcryptor, LockBit и Conti. В аналогичном периоде в прошлом году тройка выглядела следующим образом: Phobos, Lockbit и Conti.