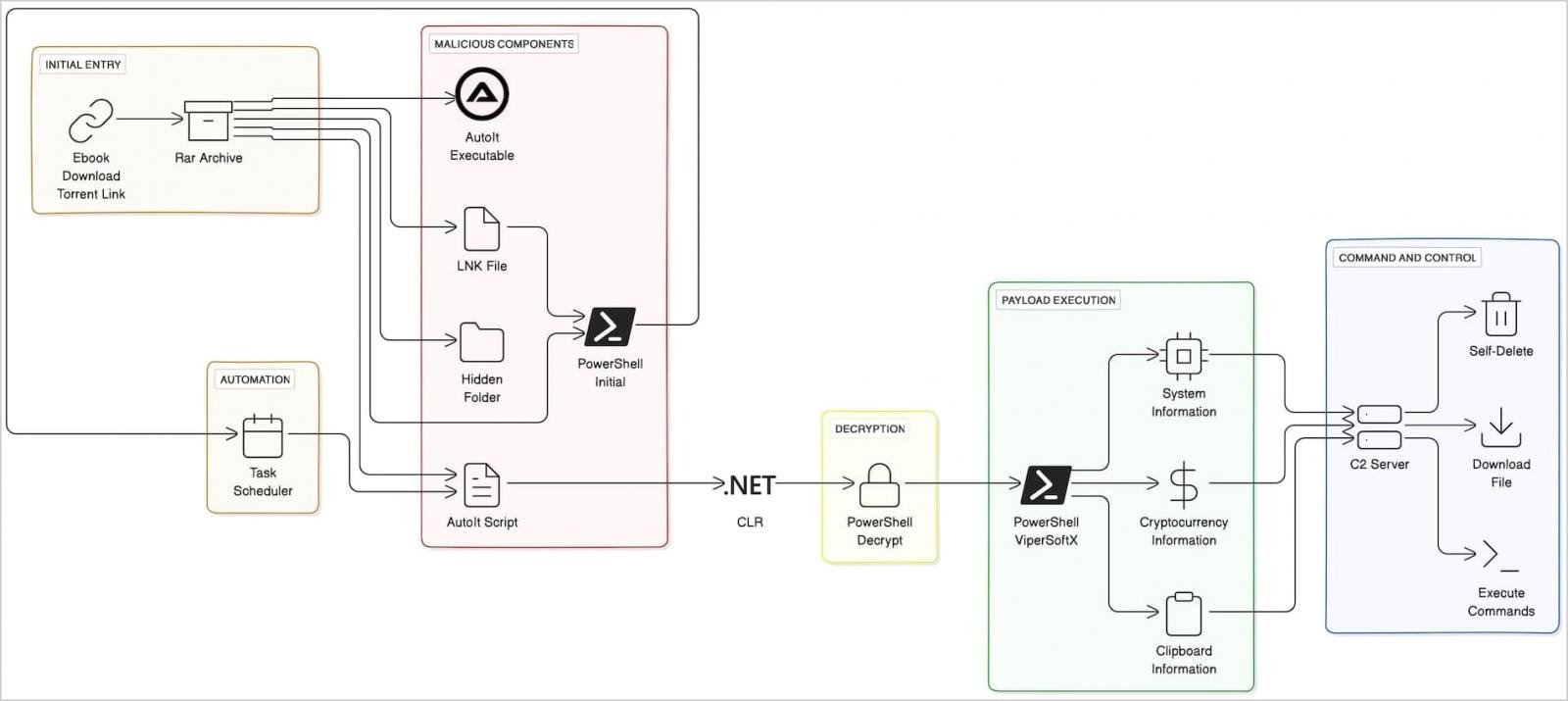

Эксперты Trellix обнаружили новую версию вредоносного ПО ViperSoftX, которое распространяется под видом электронных книг через торрент-трекеры и использует Common Language Runtime (CLR) для динамической загрузки и выполнения команд PowerShell.

«Примечательной особенностью данной версии ViperSoftX является то, что она применяет Common Language Runtime (CLR) для динамической загрузки и выполнения команд PowerShell, создавая таким образом внутри AutoIt среду PowerShell для выполнения операций, — пишут исследователи. — Используя CLR, ViperSoftX получает возможность без труда внедрять функциональность PowerShell, что позволяет выполнять вредоносные функции, обходя механизмы обнаружения, которые в противном случае могли бы заметить PowerShell-активность».

Впервые ViperSoftX был выявлен компанией Fortinet еще в 2020 году, и тогда исследователи отмечали способность малвари похищать конфиденциальную информацию со взломанных Windows-хостов. За прошедшие после этого годы малварь стала наглядным примером того, что злоумышленники постоянно совершенствуют свои тактики, стремясь оставаться незамеченными и обходить защитные механизмы.

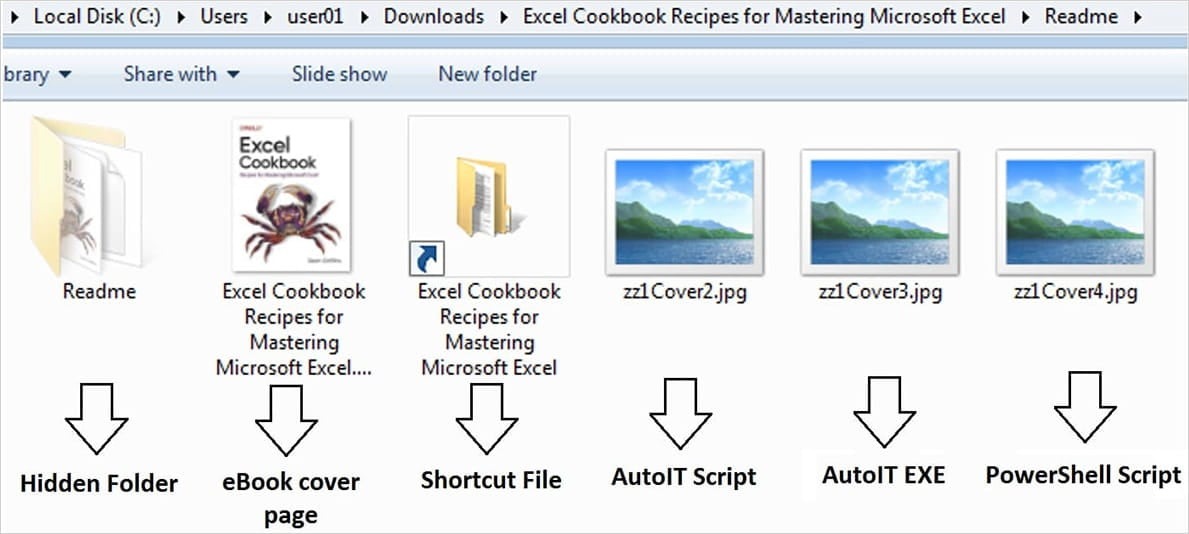

Как рассказывают в Trellix, в настоящее время ViperSoftX распространяется через торрент-трекеры под видом электронных книг. Вредонос поставляется в виде вредоносных RAR-архивов с фальшивым файлом PDF или ebook, файлом ярлыка (.LNK), а также скриптами PowerShell и AutoIT, замаскированными под изображения в формате JPG.

Заражение начинается после того, как жертва выполняет файл .LNK. Во время этого процесса загружается скрипт PowerShell, который автоматически выполняется в командной строке. Этот скрипт перемещает в каталог %APPDATA%\Microsoft\Windows два файла (zz1Cover2.jpg и zz1Cover3.jpg). Один из них является исполняемым файлом для AutoIt и представляет собой переименованный AutoIt3.exe.

Чтобы закрепиться в системе тот же скрипт настраивает планировщик задач на запуск AutoIt3.exe через каждые пять минут после входа пользователя в систему.

Используя CLR для загрузки и выполнения команд PowerShell в среде AutoIt, ViperSoftX стремится слиться с легитимной активностью в системе и избежать обнаружения. Также отмечается, что ViperSoftX использует обфускацию Base64 и шифрование AES, чтобы прятать команды в скриптах PowerShell, взятых из файлов-приманок. Кроме того, малварь оснащена функцией модификации памяти Antimalware Scan Interface (AMSI, AmsiScanBuffer) для обхода проверок безопасности скриптов.

Для сетевых коммуникаций ViperSoftX использует обманчивые имена хостов, такие как security-microsoft[.]com. Дополнительно, чтобы остаться незамеченным, ViperSoftX кодирует системную информацию в Base64 и передает ее через POST-запросы с длиной содержимого 0.

Основной целью ViperSoftX по мнежнему является кража следующих данных из взломанных систем:

- данные о системе и аппаратном обеспечении;

- данные криптовалютных кошельков из таких браузерных расширений, как MetaMask, Ronin Wallet и других;

- содержимое буфера обмена.

Специалисты Trellix заключают, что разработчики ViperSoftX усовершенствовали свои тактики уклонения от обнаружения и теперь представляют еще большую угрозу.