Пользователей на Ближнем Востоке атакует малварь, замаскированная под VPN-инструмент GlobalProtect компании Palo Alto Networks, предупредили аналитики Trend Micro.

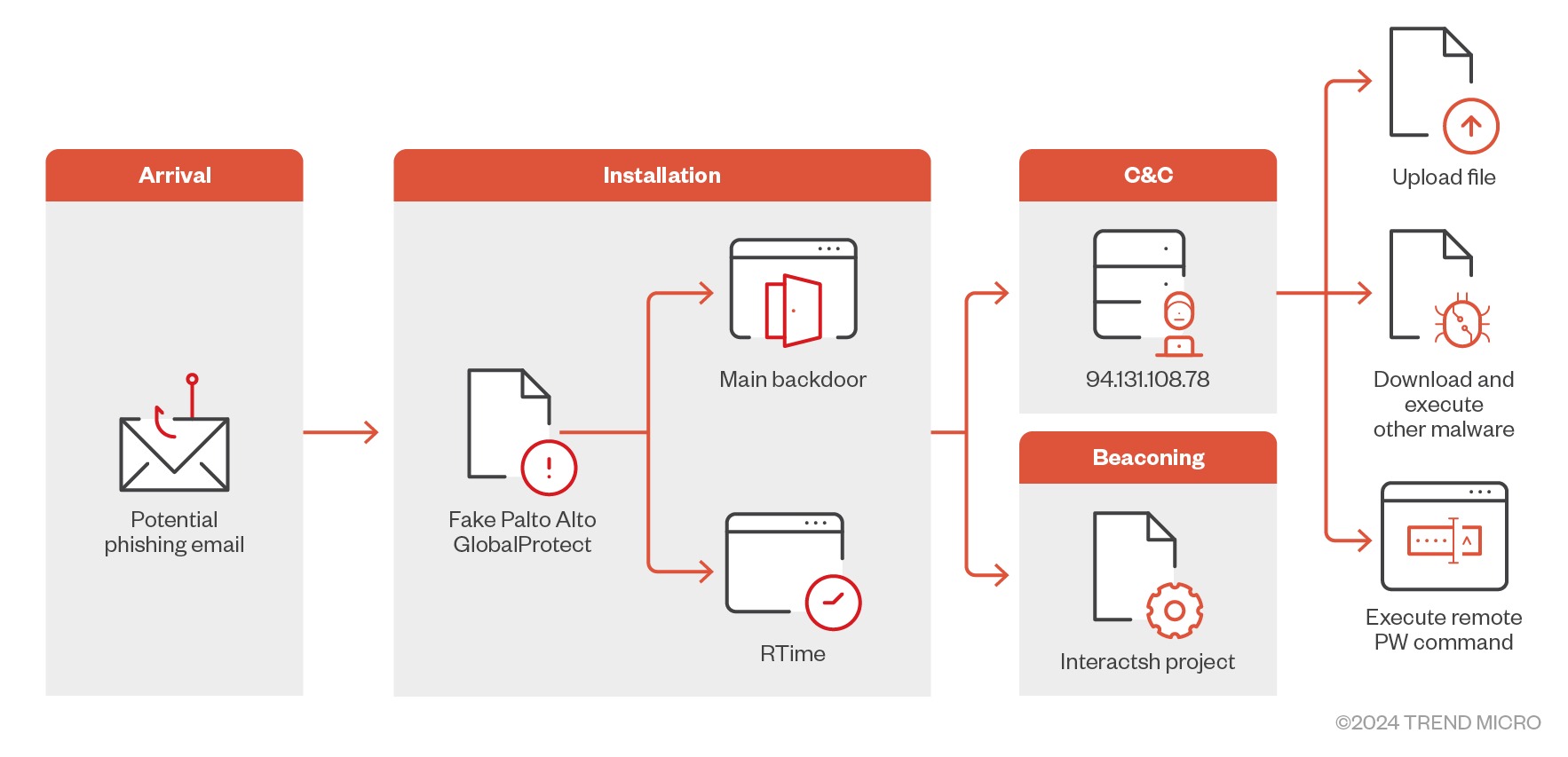

Исследователи рассказывают, что исходный вектор этих атак пока неизвестен. Предполагается, что злоумышленники используют фишинг, чтобы обманывать своих жертв и убеждать их в том, что они устанавливают настоящий GlobalProtect. Какая группировка может стоять за этой активностью так же неизвестно.

Так как Palo Alto GlobalProtect широко применяется организациями для обеспечения безопасного доступа удаленных сотрудников, подрядчиков и партнеров к ресурсам частных сетей, предполагается, что злоумышленники нацелены на крупные компании, использующие этот продукт.

Заражение начинается с бинарника setup.exe, который разворачивает в системе основной компонент бэкдора GlobalProtect.exe, после чего запускается «маячок», оповещающий злоумышленников о работе малвари.

Кроме того, исполняемый файл первого этапа отвечает за доставку в систему двух дополнительных файлов конфигурации (RTime.conf и ApProcessId.conf), которые используются для кражи системных данных. Так, вредонос собирает IP-адрес жертвы, информацию об операционной системе, имя пользователя, имя машины и данные о времени сна системы. Собранные данные отправляются на управляющий сервер атакующих (94.131.108[.]78).

В качестве дополнительного уровня защиты от обнаружения малварь использует AES-шифрование строк и пакетов данных во время связи с управляющим сервером.

Отмечается, что в качестве управляющего сервера использовался недавно зарегистрированный URL-адрес, содержащий строку «sharjahconnect», что явно должно было имитировать доступ к легитимному VPN-порталу в эмирате Шарджа в ОАЭ.

В итоге бэкдор служит каналом для загрузки дополнительных файлов и полезных нагрузок следующего этапа, а также выполнения PowerShell-команд. Передача информации на управляющий сервер хакеров осуществляется с помощью опенсорсного решения Interactsh.

Команды, которые вредонос может получать со своего управляющего сервера, включают:

- time to reset — приостановка работы малвари на определенное время;

- pw — выполнение PowerShell-скрипта и отправка результата на сервер злоумышленников;

- pr wtime — чтение или запись времени ожидания в файл;

- pr create-process — запуск нового процесса и отправка полученного результата операторам малвари;

- pr dnld — загрузка файла с указанного URL;

- pr upl — передача файл на удаленный сервер.