В сентябре 2024 года специалисты Positive Technologies обнаружили вредоносное письмо, получателем которого была неназванная государственная организация в одной из стран СНГ. С помощью письма атакующие пытались атаковать уязвимость CVE-2024-37383, ранее найденную в почтовом клиенте Roundcube Webmail экспертами CrowdStrike.

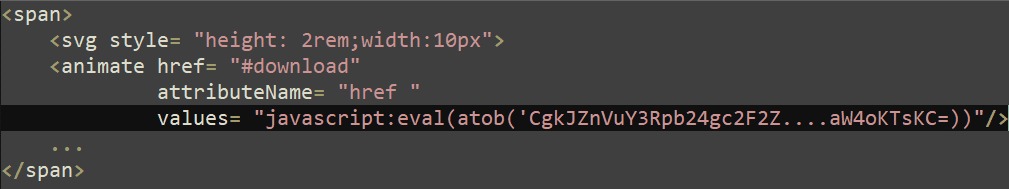

Письмо злоумышленников представляло собой сообщение без текста и содержало вложенный документ. При этом почтовый клиент не отображал наличие вложения, а в теле письма были обнаружены характерные теги, содержащие конструкцию eval(atob(...)), декодирующие и выполняющие код на JavaScript.

Имя атрибута (attributeName="href "), содержащее дополнительный пробел, говорит о том, что это письмо было попыткой эксплуатации уязвимости CVE-2024-37383 в Roundcube Webmail.

Исследователи пишут, что CVE-2024-37383 представляет собой XSS-баг, который позволяет выполнять произвольный JavaScript-код, который запустит атакующий в браузере пользователя. Для этого потенциальной жертве достаточно открыть вредоносное письмо в веб-клиенте Roundcube версии до 1.5.6 либо от 1.6 до 1.6.6. Разработчики Roundcube устранили проблему 19 мая 2024 года.

Пейлоад из вредоносного письма предпринимал попытку получить сообщения из почтового сервера с помощью плагина ManageSieve. Дополнительно в HTML-страницу, отображаемую пользователю, добавлялась форма авторизации с полями rcmloginuser и rcmloginpwd — логином и паролем пользователя для клиента Roundcube. Исследователи предполагают, что расчет был на вероятность автозаполнения указанных полей, или на то, что пользователь самостоятельно введет данные из-за необходимости якобы повторной авторизации.

В компании отмечают, что в прошлом баги в Roundcube Webmail неоднократно использовались в атаках такими хак-группами, как APT28, Winter Vivern и TAG-70. Однако пока выявленную активность не удалось связать с каким-либо известными злоумышленниками.