Исследователи заметили, что злоумышленники все чаще прикладывают к своим письмам вложения в формате SVG (Scalable Vector Graphics). Хакеры используют их для отображения фишинговых форм или внедрения малвари, при этом уклоняясь от обнаружения.

Язык разметки Scalable Vector Graphics (масштабируемая векторная графика) работает не как привычные всем JPG или PNG. Здесь вместо пикселей изображение создается при помощи линий, фигур и текста, описанных в коде математическими формулами. И при открытии в браузере такой файл сгенерирует графику, описанную в коде. Поскольку изображения получаются векторными, они автоматически изменяют размер без потери качества и формы, что делает их отличным вариантом для использования в браузерных приложениях с разными разрешениями.

При этом стоит сказать, что использование SVG хакерами – не новое явление. Злоумышленники скрывают вредоносный код в SVG уже много лет.

Однако теперь специалисты MalwareHunterTeam и издание Bleeping Computer сообщают, что обнаружили признаки новой кампании (1, 2) и признаки того, что злоумышленники все чаще прибегают к помощи файлов SVG в своих фишинговых операциях.

Эта активность лишний раз показывает, насколько универсальными могут быть SVG, поскольку они способны не только отображать графику, но также могут использоваться для отображения HTML с помощью элемента <foreignObject>, и выполнения JavaScript при загрузке графики.

Все это позволяет атакующим создавать SVG-вложения, которые не только демонстрируют картинку, но и предлагают жертвам фишинговые формы для кражи учетных данных.

В одном из примеров, обнаруженных экспертами, SVG-вложение (VirusTotal) отображало фальшивую таблицу Excel со встроенной формой для входа, которая передавала введенные данные мошенникам.

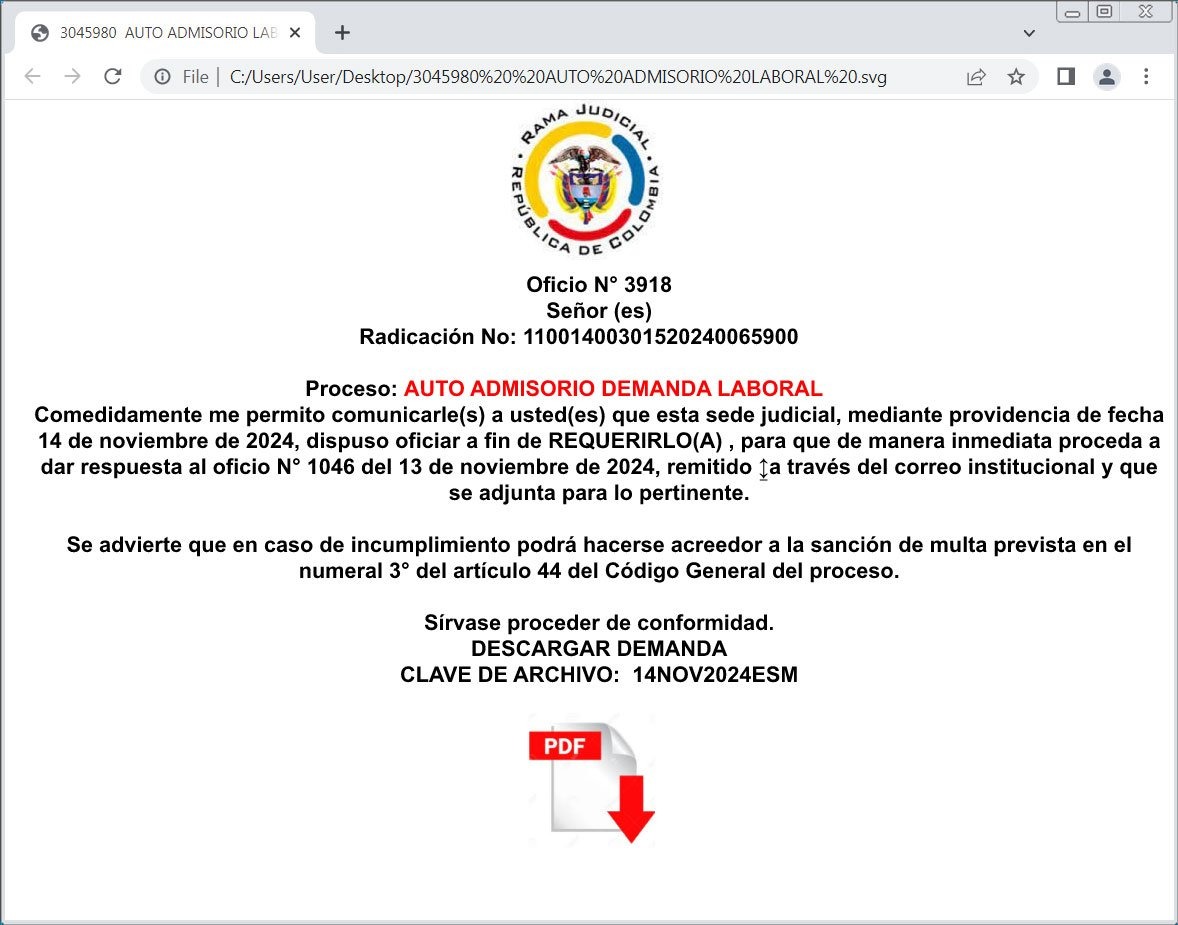

Другие SVG-вложения, использовавшиеся в недавней кампании (VirusTotal), маскировались под официальные документы или запросы на получение дополнительной информации, побуждая жертву нажать кнопку загрузки, которая приводила к скачиванию малвари с удаленного сайта атакующих.

Также были замечены вложения SVG со встроенным JavaScript, который использовался для автоматического перенаправления браузера на фишинговые сайты сразу после открытия изображения.

Исследователи объясняют, что проблема осложняется тем, что такие файлы зачастую не обнаруживаются защитными решениями. Так, судя по статистике VirusTotal, в лучшем случае вредоносное поведение SVG-файлов замечают один-два антивирусных сканера из всех представленных на платформе.

Специалисты призывают пользователей относиться к любым SVG-вложениям с подозрением, так как этот формат все же достаточно редко используется в настоящих письмах.