Специалисты Trellix рассказали о новой вредоносной кампании, которая эксплуатирует старый и уязвимый антируткит драйвер Avast (Avast Anti-Rootkit). Злоумышленники используют тактику BYOVD (Bring Your Own Vulnerable Driver, «Принеси свой уязвимый драйвер») для уклонения от обнаружения и отключения защитных компонентов.

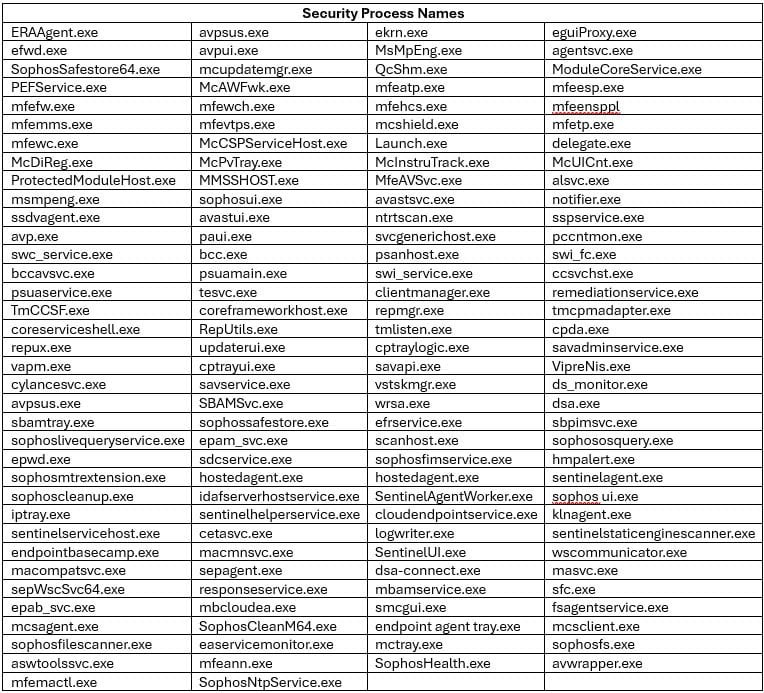

Вредоносная программа, устанавливающая в системы жертв уязвимый драйвер, представляет собой вариант малвари AV Killer. Она поставляется с жестко закодированным списком, содержащим имена 142 защитных процессов, связанных с решениями различных производителей.

Поскольку старый драйвер Avast может работать на уровне ядра, он предоставляет атакующим доступ к критически важным частям ОС, а также позволяет малвари завершать процессы.

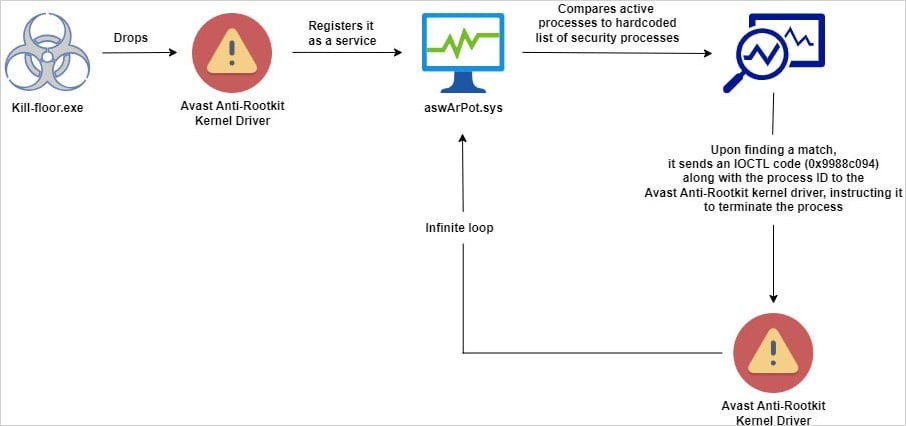

По словам экспертов Trellix, часть малвари (а именно файл kill-floor.exe) помещает уязвимый драйвер ntfs.bin в папку пользователя Windows по умолчанию. Затем вредонос создает службу aswArPot.sys с помощью Service Control (sc.exe) и регистрирует драйвер.

После этого малварь сверяется со списком из 142 процессов, связанных с различными защитными инструментами, и ищет совпадения в нескольких снапшотах активных процессов в системе. Если совпадение обнаружено, малварь создает хендл для ссылки на установленный драйвер Avast и использует API DeviceIoControl для выдачи необходимых IOCTL-команд и ликвидации процесса.

Вредонос атакует процессы множества защитных решений, включая продукты McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET и BlackBerry. Отключая их, малварь получает возможность беспрепятственно выполнять вредоносные действия, не провоцируя появление предупреждений и не опасаясь блокировки.

Стоит отметить, что ранее именно этот драйвер Avast уже эксплуатировали злоумышленники. К примеру, в начале 2022 года ИБ-исследователи писали, что аналогичную тактику использует шифровальщик AvosLocker. А в 2021 году антируткит драйвер Avast эксплуатировал вымогатель Cuba.

Примерно в то же время эксперты SentinelLabs обнаружили две уязвимости (CVE-2022-26522 и CVE-2022-26523), существовавшие с 2016 года. Они позволяли атакующим повысить свои привилегии в целевой системе или сбежать из песочницы.

В итоге об этих проблемах уведомили разработчиков Avast, и в декабре 2021 года компания устранила баги.