В ФБР подтвердили, что за недавней атакой на криптовалютную биржу Bybit, в ходе которой было похищено 1,5 млрд долларов, стояли северокорейские хакеры. Правоохранители приписывают эту атаку группировке TraderTraitor (она же Lazarus и APT38).

Заявление ФБР

В своем заявлении представители ФБР призвали операторов RPC-узлов, криптобиржи, мосты, DeFi-сервисы, компании, занимающиеся блокчейн-аналитикой, а также других поставщиков криптовалютных сервисов блокировать любые транзакции, исходящие с адресов, используемых северокорейскими хакерами для отмывания украденных активов.

«Федеральное бюро расследований (ФБР) публикует этот бюллетень, чтобы предупредить, что Корейская Народно-Демократическая Республика (Северная Корея) несет ответственность за кражу примерно 1,5 млрд долларов США в виртуальных активах с криптовалютной биржи Bybit, совершенной 21 февраля 2025 года, — гласит заявление ФБР. — Участники TraderTraitor действуют быстро и уже конвертировали часть украденных активов в биткоин и другие виртуальные средства, распределенные по тысячам адресов на нескольких блокчейнах. Ожидается, что эти активы будут отмыты и в конечном итоге конвертированы в фиатную валюту».

Также правоохранители опубликовали 51 Ethereum-адрес, на котором хранилась или хранится криптовалюта, украденная с Bybit.

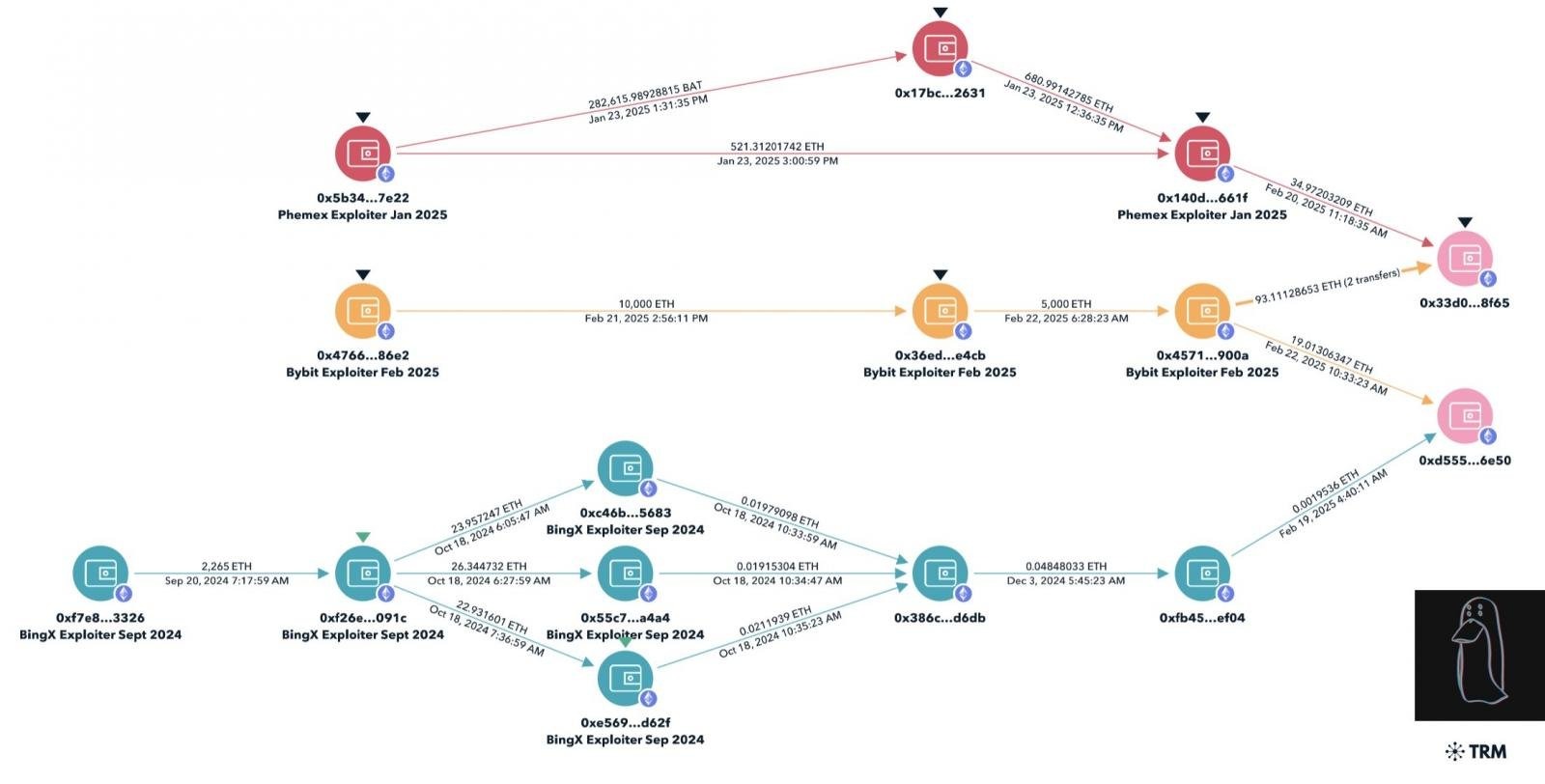

Ранее на этой неделе о связи Lazarus с ограблением Bybit уже сообщали ИБ-эксперты из компаний TRM Labs и Elliptic, а также известный блокчейн-аналитик ZachXBT. По словам последнего, злоумышленники перевели часть украденных средств на Ethereum-адрес, ранее уже фигурировавший в атаках на Phemex, BingX и Poloniex, и связанный с Lazarus.

Анализ атаки

На этой неделе генеральный директор Bybit Бен Чжоу (Ben Zhou) поделился сразу двумя предварительными отчетами об инциденте, подготовленными экспертами из компаний Sygnia и Verichains. Специалисты установили, что атака исходила из инфраструктуры платформы multisig-кошельков Safe{Wallet}.

«Атака была нацелена именно на Bybit и осуществлялась через внедрение вредоносного JavaScript в app.safe.global, через который подписанты Bybit осуществляли подпись транзакций. Полезная нагрузка была разработана таким образом, чтобы активироваться только при выполнении определенных условий. Благодаря такому избирательному выполнению, бэкдор оставался незамеченным обычными пользователями, при этом компрометируя только особо важные цели, — рассказали в Verichains. — Основываясь на результатах расследования, проведенного на компьютерах подписантов Bybit, и кешированной вредоносной полезной нагрузке JavaScript, найденной в Wayback Machine, мы пришли к выводу, что учетная запись AWS S3 или аккаунт CloudFront/API-ключ Safe.Global, вероятно, были скомпрометированы или пострадали от утечки».

«Через две минуты после выполнения и публикации вредоносной транзакции в аккаунт Safe{Wallet} на AWS S3 были загружены новые версии JavaScript-ресурсов. Из этих обновленных версий был удален вредоносный код», — добавили в Sygnia.

Также эксперты Sygnia пишут, что обнаружили вредоносный JavaScript-код (нацеленный на холодный multisig-кошелек Bybit), который был загружен из AWS S3 бакета Safe{Wallet}. Код использовался для перенаправления активов Bybit на контролируемый злоумышленниками кошелек и был изменен за два дня до атаки. При этом проведенное после инцидента исследование инфраструктуры биржи не выявило никаких признаков компрометации.

Представители Safe Ecosystem Foundation уже подтвердили выводы аналитиков, рассказав, что атака была совершена через взлом машины одного из разработчиков Safe{Wallet}. Это позволило хакерам получить доступ к аккаунту, управляемому Bybit.

«Криминалистический анализ таргетированной атаки Lazarus показал, что атака на Bybit Safe была совершена через взломанную машину разработчика Safe{Wallet}, в результате чего была реализована замаскированная вредоносная транзакция», — сообщили разработчики.

Команда Safe{Wallet} заверяет, что теперь вся инфраструктура полностью перестроена и переконфигурирована, а все учетные данные изменены, чтобы гарантировать, что этот вектор атаки уничтожен и не сможет использоваться в новых кампаниях.