ИБ-специалист mr.d0x разработал атаку FileFix — новую версию атаки ClickFix, которая обманом вынуждает пользователя выполнять вредоносные команды через строку «Проводника» в Windows.

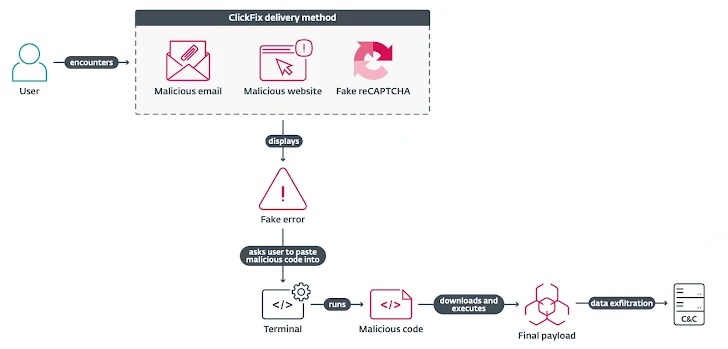

Атаки ClickFix построены на социальной инженерии. В последнее время различные вариации этих атак встречаются часто. Обычно жертв заманивают на мошеннические сайты и там обманом заставляют скопировать в буфер и выполнить вредоносные команды PowerShell. То есть вручную заразить свою систему вредоносным ПО.

Злоумышленники объясняют необходимость выполнения неких команд решением проблем с отображением контента в браузере или требуют, чтобы пользователь решил фальшивую CAPTCHA.

Хотя чаще всего ClickFix-атаки нацелены на пользователей Windows, которых убеждают выполнить PowerShell-команды, ИБ-специалисты уже предупреждали и о кампаниях, направленных на пользователей macOS и Linux.

По данным ESET, использование ClickFix в качестве вектора первоначального доступа увеличилось на 517% в период со второй половины 2024 года по первую половину 2025 года.

В ClickFix-атаках, когда пользователь нажимает на кнопку на мошенническом сайте, вредоносная PowerShell-команда автоматически копируется в буфер обмена Windows. После этого жертву просят вставить ее в командную строку через Win+R.

Mr.d0x нашел способ добиться того же результата, но без использования командной строки, применяя более привычный для пользователей интерфейс «Проводника» в Windows (File Explorer).

Исследователь предложил следующий теоретический сценарий FileFix-атаки. Всё вновь начинается с фишинговой страницы, но вместо CAPTCHA или фальшивых ошибок на странице может отображаться уведомление о том, что пользователю предоставлен общий доступ к некому файлу. Чтобы найти этот файл, путь якобы нужно скопировать и вставить «Проводник».

«Фишинговая страница может содержать кнопку “Открыть Проводник”, которая при нажатии запустит File Explorer (используя функциональность для загрузки файлов) и скопирует PowerShell-команду в буфер обмена», — объясняет mr.d0x.

Злоумышленник может даже замаскировать вредоносную команду, добавив фиктивный путь к файлу в комментарии PowerShell. В результате, как показывает демонстрационное видео ниже, в адресной строке «Проводника» отобразится только фиктивный путь, а вредоносная команда останется скрытой.

Поскольку для открытия «Проводника» требуется задействовать функциональность загрузки файлов, исследователь тщательно продумал FileFix, чтобы исключить возможность выбора случайного файла с компьютера жертвы. Так, в код тестовой фишинговой страницы было добавлено несколько строк, которые блокируют действия по загрузке файлов, «перехватывая событие выбора файла и немедленно очищая ввод».

Исследователь отметил, что в таком случае злоумышленник также может показать жертве предупреждение, информирующее о том, что она не выполнила инструкции и нужно повторить попытку.