Содержание статьи

OS X forensic

- Автор: Yelp

- URL: https://github.com/Yelp/OSXCollector

- Система: Mac OS X

OSXCollector — это сборщик информации для расследования инцидентов и инструментарий для их анализа под операционную систему OS X. Набор скриптов запускается на потенциально зараженной машине, и на выходе получается JSON-файл, который описывает целевую машину. OSXCollector собирает информацию с plists, SQLite баз данных и локальной файловой системы.

При forensic-анализе инструмент способен помочь ответить на ряд вопросов:

- Эта машина заражена?

- Как вредоносное ПО попало сюда?

- Как можно предотвратить и обнаружить это заражение в дальнейшем?

Стоит сказать, что авторы инструмента провели большую работу, чтобы сделать вывод OSXCollector наиболее простым для чтения и понимания.

Osxcollector.py — это Python-файл, который запускается без каких‑либо зависимостей на стандартной OS X машине. Это действительно очень здорово и освобождает от настройки brew, pip, config-файлов или переменных окружения. Анализирует следующие секции:

- system_info — базовая информация о системе;

- kext — расширения ядра;

- startup — информация о LaunchAgents, LaunchDaemons, ScriptingAdditions, StartupItems и так далее;

- applications — установленные приложения;

- quarantines — карантин;

- downloads — директория загрузок;

- chrome — информация о веб‑браузере Chrome;

- firefox — информация о веб‑браузере Firefox;

- safari — информация о веб‑браузере Safari;

- accounts — информация об аккаунтах;

- mail — директория почты.

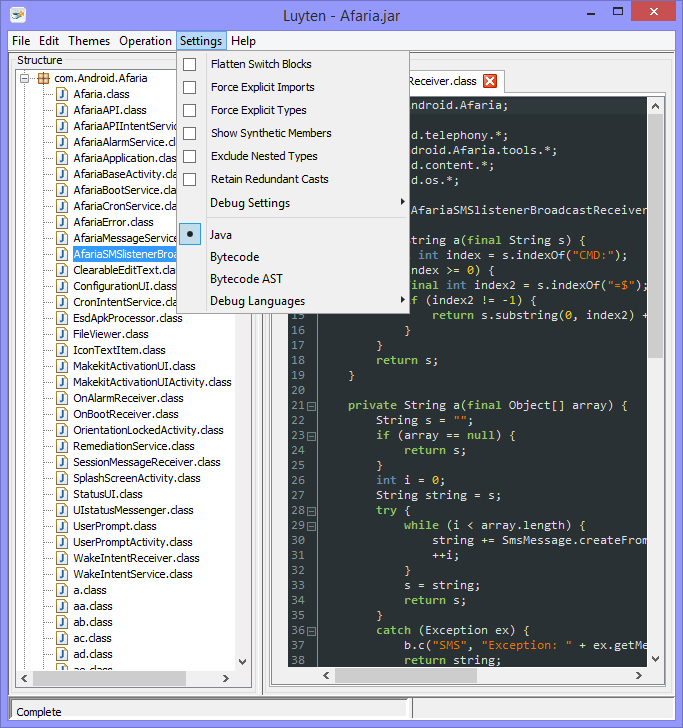

New Java Decompiler

- Автор: Deathmarine

- URL: https://github.com/deathmarine/Luyten

- Система: Windows/Linux

Готов спорить, что сейчас при анализе приложения на Java (также и Android-приложения) ты используешь что‑то из вот этого: Java Decompiler, jad, Mocha, DJ Java Decompiler, Fernflower или JD-GUI. Но вот совсем недавно появился прекрасный движок Procyon — набор Java-метапрограммных инструментов, нацеленных на кодогенерацию и анализ, включая декомпиляцию кода. Данный движок сейчас показывает очень впечатляющие результаты и при этом имеет открытый исходный код.

Luyten — это Java Decompiler с Gui с открытым исходным кодом для движка Procyon.

Умеет отображать:

- декомпилированный Java-код;

- оригинальный Java bytecode;

- Bytecode AST;

- и другие отладочные представления.

Из небольших, но приятных особенностей можно выделить возможность сворачивать/разворачивать блоки кода и полное отображение импортируемых классов.

Ну а лично проведенные тесты показали более правильные результаты, чем тот же JD-GUI, так что советуем взять на постоянное вооружение. И проект активно развивается.

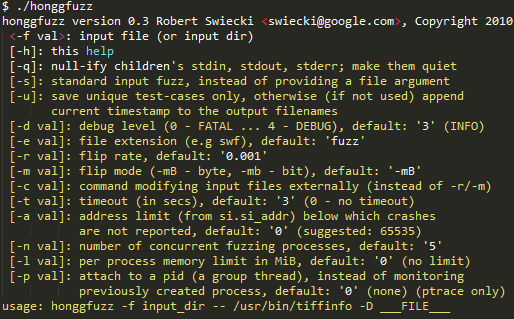

Honggfuzz

- Автор: Robert Swiecki

- URL: https://code.google.com/p/honggfuzz/

- Система: GNU / Linux / FreeBSD / Mac OS X

Honggfuzz — это фаззер общего назначения с простым консольным интерфейсом. В качестве мутатора использует так называемую технику bit flipping — может мутировать как по битам, так и по байтам, а также их количеству. Помимо этого, можно использовать сторонний мутатор, для этого есть специальный параметр (-с).

Получая на вход набор тестовых файлов, данный инструмент модифицирует их, подает на вход анализируемой программе и с помощью ptrace() API/POSIX signal interface обнаруживает и логирует ее падения.

Особенности:

- простая установка, отсутствие сложных конфигурационных файлов — honggfuzz можно запускать прямо из командной строки;

- быстрота — ты можешь запустить несколько экземпляров honggfuzz для более эффективного фаззинга;

- мощный анализатор — honggfuzz будет использовать наиболее мощный анализатор состояния процесса под данной ОС.

Несколько примеров найденных им уязвимостей:

- FreeType 2 project: CVE-2010-2497, CVE-2010-2498, CVE-2010-2499, CVE-2010-2500, CVE-2010-2519, CVE-2010-2520, CVE-2010-2527;

- множественные уязвимости в библиотеке libtiff;

- множественные уязвимости в библиотеке librsvg;

- множественные уязвимости в библиотеке poppler;

- множественные эксплуатабельные уязвимости в IDA Pro.

В своей работе использует прекрасную библиотеку для дизассемблирования — capstone.

Hack CiscoRouter

- Автор: Andrew H. Johnston

- URL: https://github.com/ajohnston9/ciscorouter

- Система: Windows/Linux/Mac

CiscoRouter — инструмент на Java для сканирования Cisco-роутеров через SSH. Сканирование идет на основе заранее созданных правил с помощью приложения CiscoRule.

Особенности:

- автоматическое игнорирование интерфейсов, которые в данный момент неактивны;

- мультипоточное сканирование;

- позволяет сохранять конфигурационные файлы для часто тестируемых устройств;

- правила создаются с помощью простого GUI-приложения;

- просмотр и редактирование результатов сканирования;

- вывод результатов в различных форматах.

Использование:

- Создай необходимые правила для сканирования и помести их в директорию rules.

- Запусти приложение и заполни информацию о роутерах.

- (Опционально) Сохрани конфигурацию для будущих сканов через File → Save.

- Запусти сканирование кнопкой Run Scan.

- Приложение покажет результат в форме. Можно удалить ненужные правила и хосты, а затем сохранить результат в файл.

Инструмент может быть полезным как администраторам безопасности в сети, у которых много различных Cisco-роутеров, так и аудиторам с пентестерами — определить, куда можно дальше продвигаться по сети после захвата Cisco-роутера. Как ты понимаешь, правила можно составлять очень гибко, и это можно использовать для поиска незашифрованных паролей и прочего.

Wifiphisher

- Автор: George Chatzisofroniou

- URL: https://github.com/sophron/wifiphisher

- Система: Windows/Linux/Mac

Wifiphisher — это инструмент, который позволяет быстро развернуть автоматизированную фишинг‑атаку в Wi-Fi-сетях для получения различных секретов и аутентификационных данных. В общем, он помогает провести атаку по социальной инженерии. Таким образом, пользователь сам тебе скажет свои логины и пароли от различных порталов и сторонних сайтов или WPA/WPA2-данные.

Wifiphisher прекрасно работает на Kali Linux. С позиции жертвы атака состоит из трех этапов и выглядит следующим образом:

- Жертва деаутентифицируется от ее точки доступа. Wifiphisher постоянно джемит все целевые точки доступа, так что клиенты не могут к ним присоединиться.

- Жертва подсоединяется к фальшивой точке доступа. Сканирует диапазон и полностью копирует настройки целевых точек доступа. Затем создает идентичную поддельную и при этом поднимает NAT/DHCP-сервер и пробрасывает порты. Как результат, клиент подсоединяется к поддельной точке доступа. Все, теперь жертва полностью в MITM.

- Жертва направляется на реалистичную конфигурационную страницу роутера. На wifiphisher запущен минимальный веб‑сервер, который отвечает на HTTP/HTTPS-запросы.

Когда жертва запрашивает страницу из интернета, инструмент отвечает страницей для запроса авторизации, например спрашивает WPA-пароль для обновления прошивки роутера.

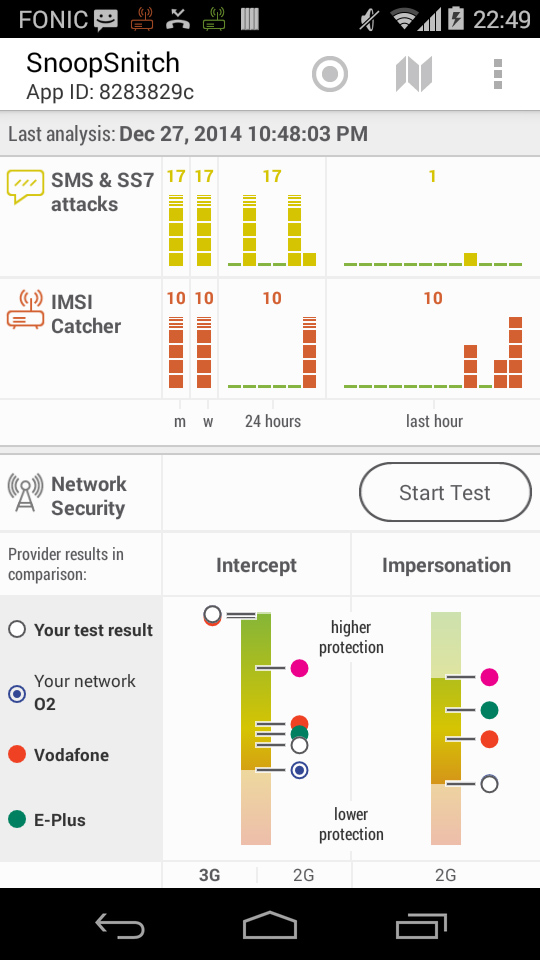

SnoopSnitch

- Автор: Security Research Labs

- URL: https://opensource.srlabs.de/projects/snoopsnitch

- Система: Android

Безопасность мобильных сетей связи с каждым годом становится все актуальнее. SnoopSnitch — это Android-приложение, которое собирает и анализирует мобильные радиоданные для осведомления об уровне безопасности в твоей мобильной сети и информирует об угрозах типа:

- поддельной базовой станции (IMSI catchers),

- отслеживания пользователя,

- SS7-атаках,

- OTA (over-the-air) обновлениях.

Для работы с данной программой подойдет не любое устройство, так что будь внимателен, и потребуется root доступ.

Требования:

- Qualcomm-чипсет;

- Stock Android ROM версии 4.1 и выше;

- root-доступ.

Всю информацию приложение также передает на проект GSM Security Map по адресу gsmmap.org, где можно посмотреть состояние дел с безопасностью у операторов по всему миру. При этом приложение распространяется с исходным кодом, так что при желании ты можешь его модифицировать на свое усмотрение.

Установка не занимает много времени — программа доступна в виде APK-файла и даже доступна для скачивания в Google Play.

Пакер для .NET

- Автор: friedkiwi

- URL: https://github.com/friedkiwi/netcrypt

- Система: Windows

Netcrypt — это proof-of-concept упаковщика для .NET исполняемых файлов, призванный объяснить базовые этапы runtime-упаковки. Полностью реализован на .NET.

Сам пакер реализован в виде разделяемой библиотеки, называемой netcrypt.dll. Если ты ссылаешься на данную библиотеку, то можно использовать следующий код для упаковки файла:

byte[] arrayOfUnpackedExeBytes;// ...производим загрузку/генерацию кода

byte[] packedExe = Packer.Pack(arrayOfUnpackedExeBytes);На данный момент способен решать следующие задачи:

- самоупаковка;

- упаковка упакованных файлов (проверено четыре уровня вложенности);

- автоматический резолвинг зависимостей для упакованных exe-файлов;

- целевая упаковка для множества версий .NET.

Известны следующие побочные стороны и проблемы:

- выходной файл достаточно большой;

- отсутствие сжатия;

- консольные приложения и DLL не могут быть упакованы.

В папке sample проекта ты найдешь два файла: input.exe и output.exe. Первый — исходный, а второй — запакованный, ты сразу сможешь изучить и протестировать их. Исходный код инструмента доступен, так что вперед!