В августе 2015 года в OS X обнаружили уязвимость, которая позволяла приложениям устанавливаться в систему, без разрешения пользователя и без ввода пароля. Казалось бы, Apple выпустила патч и закрыла данный баг. Однако специалисты компании Malwarebytes заметили, что в ходу у злоумышленников появилась еще одна, похожая и до сих пор работающая атака, которая позволяет получить доступ к Mac Keychain.

На крайне странном поведении поймали софт израильской компании Genieo Innovation, которая давно известна специалистам, так как ранее уже была замечена за распространением нежелательного для пользователя ПО и установкой adware. На этот раз Genieo пошла дальше. Так как баг в DYLD_PRINT_TO_FILE пофиксили, теперь установщик все же спрашивает у пользователя пароль, от этого никуда не денешься. Затем на машину пользователя устанавливаются Genieo, VSearch и MacKeeper, а также редирект на Download Shuttle. Но это, к сожалению, далеко не самое страшное.

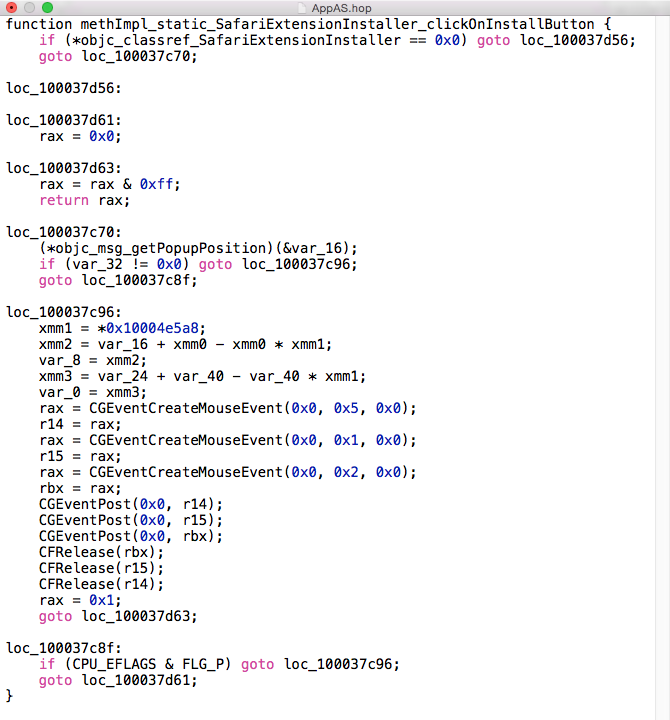

Чтобы получить доступ к списку Safari Extensions List в Keychain установщик проделывает простой, наглый и очень действенный трюк. Окно с оповещением о запросе на доступ к Keychain появляется на экране лишь на секунду, затем инсталлер Genieo определяет положение кнопки «Allow» («Разрешить») и самостоятельно на нее кликает! Определенно, раньше создатели Genieo писали ботов для mmorpg. Специалисты Malwarebytes с некоторым удивлением отмечают, что странно, как до такого простого решения никто не додумался раньше.

Зачем установщику Genieo вообще нужно в Keychain? Как уже было сказано выше, чтобы добраться до списка Safari Extensions List и... установить расширение Leperdvil. Да. Все настолько просто.

Тем не менее, в Keychain хранятся пароли от iCloud, Gmail и множества других сервисов. Модифицировать данную технику для более серьезных атак и кражи данных, большого труда явно не составит.

Уязвимость в данном случае заключается в том, что Apple вообще позволяет реализовать позиционирование и автокликер. Хотя данные функции используются в системе для помощи пользователям с ограниченными возможностями (к примеру, с нарушениями зрения). То есть, каким образом это можно «исправить», не совсем ясно.

Кстати, исследователи Malwarebytes немного ошиблись. Оказалось, подобные атаки не такая уж редкость, их применяют с 2011 года. В твиттере пользователь @noarfromspace написал, что видел подобную технику еще в малвари DevilRobber. Зловред использовал язык AppleScript, чтобы обнаружить нужное окно (с вопросом о доступе к Keychain) и затем имитировал клик по кнопке «Allow».

Amazed to see that this OS X Keychain flow was already part of OSX.DevilRobber years ago... so 2011! pic.twitter.com/RRE3k7UqjH

— noar (@noarfromspace) September 2, 2015

Фото: Malwarebytes