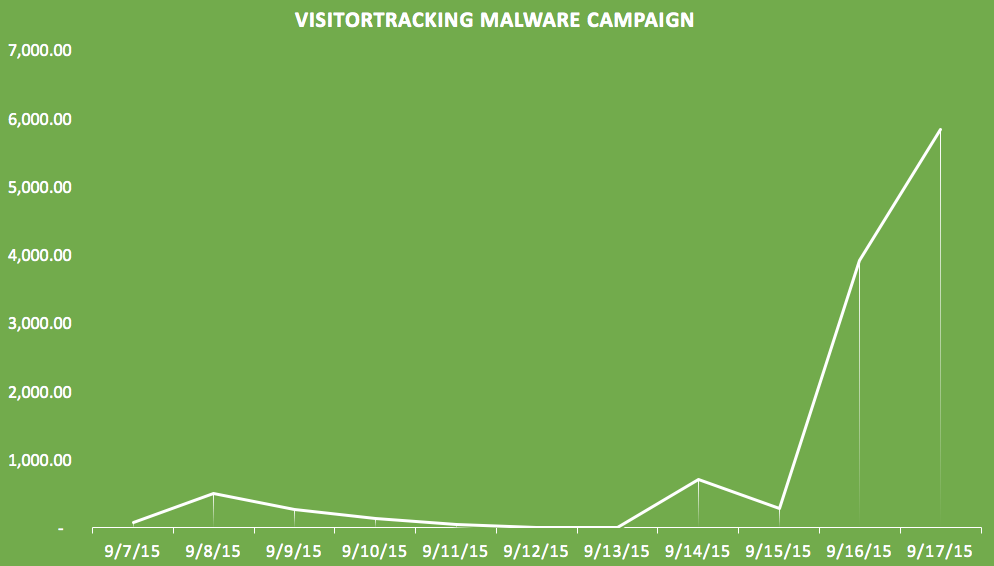

WordPress — далеко не самая безопасная CMS в мире, но одна из наиболее простых и популярных. Именно из-за совокупности двух этих факторов, WordPress регулярно становится мишенью хакеров. Новая вредоносная кампания, нацеленная на сайты, работающие под управлением популярного движка, длится всего две недели, но число пострадавших ресурсов уже достигло почти 6000 и стремительно растет.

Эпидемию, набирающую обороты в геометрической прогрессии, заметили специалисты компании Sucuri Labs. По данным экспертов, 95% зараженных в ходе атаки сайтов работают под управлением WordPress и только 17% из них уже попали в черные списки Google.

Кампания получила имя VisitorTracker, так как злоумышленники используют функцию visitorTracker_isMob(), внедряя во все javascript-файлы на сайтах жертв код:

var ua = window.navigator.userAgent.toLowerCase();

if(/(android|bb\d+|meego).+mobile|avantgo|bada\/|blackberry|blazer|compal|elaine|fennec|hiptop|iemobile|ip(hone|od)|iris|kindle|lge |maemo|mi..|v400|v750|veri|vi(rg|te)|vk(40|5[0-3]|\-v)|vm40|voda|vulc .. |vx(52|53|60|61|70|80|81|83|85|98)|w3c(\-| )|webc|whit|wi(g |nc|nw)|wmlb|wonu|x700|yas\-|your|zeto|zte\-/i.test(ua.substr(0,4))) {

return true;

return false;

} /* .. visitorTracker .. */ /*

Цель данной масштабной атаки – заставить максимальное количество пользователей перейти на страницу, зараженную популярным на черном рынке эксплоит китом Nuclear. Внедренный на сайты код, заставляет ресурс запустить вредоносный iframe, открыть инфицированную страницу и отправить туда ничего не подозревающего юзера. Исследователи пишут, что сейчас малварь отсылает пользователей на vovagandon.tk (193.169.244.159), но домены и содержание вредоносной страницы постоянно меняются. Только использование Nuclear неизменно.

Конкретную «точку входа», которую хакеры используют для столь массового заражения сайтов, специалисты Sucuri Labs обнаружить не смогли. Судя по всему, атакующие подошли к делу креативно и заражают сайты, эксплуатируя самые разные уязвимые плагины для WordPress, коих насчитывается огромное количество.

Эксперты рекомендуют администраторам сайтов, конечно же, обновить WordPress и все плагины до самых последних, актуальных версий. Также Sucuri Labs советует воспользоваться поиском и при помощи простой команды grep -r “visitorTracker_isMob” /var/www/ проверить, не является ли сайт уже состоявшейся жертвой атаки.

Фото: Christopher Ross@flickr