В последнее время все большее количество банковских троянов оснащается дополнительной функциональностью, в частности вредоносы могут играть роль полноценного шифровальщика. И хотя основной задачей банкеров по-прежнему является хищение данных о банковских картах, учетных данных от банковских порталов и другой конфиденциальной информации, разработчики малвари предпочитают иметь еще один способ монетизации.

В большинстве случаев банкер начинает работать как шифровальщик, если он не справился со своей основной задачей, ведь далеко не все жертвы используют банковские приложения. Хотя стоит сказать, что на мобильных девайсах большинство информации сохранятся в облаке, так что вымогать деньги за расшифровку файлов зачастую тоже бессмысленно. Тем не менее, многие злоумышленники считают, что функциональность шифровальщика может пригодиться и выступить в роли «плана Б».

Ранее угрозы такого рода обнаруживали уже не раз, за примерами не нужно ходить далеко. Прародителем вымогательских банкеров стал троян Svpeng, замеченный еще в 2014 году. Вскоре, у него появились подражатели. К примеру, в мае 2016 года специалисты «Доктор Веб» описали трояна Android.SmsSpy.88, работающего по вышеописанной схеме. В этом же месяце эксперты Trend Micro нашли мобильного вредоноса Fanta SDK, который использует функции блокировщика, чтобы отвлечь жертву. Пока пользователь пытается понять, что произошло с его устройством, мошенники крадут его деньги, перехватывают SMS-сообщения от банка и так далее. А буквально несколько дней назад аналитики компании Comodo сообщили о появлении новой версии банковского Android-трояна Tordow v2.0, который тоже научился шифровать файлы.

19 декабря 2016 года специалист «Лаборатории Касперского» Роман Унучек описал на страницах Securelist новую модификацию Trojan-Banker.AndroidOS.Faketoken (далее просто Faketoken). Суммарно специалисты обнаружили несколько тысяч установочных пакетов Faketoken, способных шифровать данные, самый ранний из которых относится к июлю 2016 года. Жертвами банкера уже стали более 16 000 человек в 27 странах, но в основном это пользователи из России, Украины и Германии и Таиланда. Сообщается, что обнаруженная модификация трояна атакует более 2000 финансовых приложений со всего мира.

Унучек пишет, что Faketoken маскируется под различные программы и игры, часто выдает себя за Adobe Flash Player. Вредонос умеет взаимодействовать с защитными механизмами операционной системы, например, запрашивать право на перекрытие окон других приложений или право быть приложением по умолчанию для работы с SMS. Благодаря этому Faketoken может воровать данные пользователя даже в последних версиях Android.

«Сразу после запуска троянец запрашивает права администратора устройства. Если пользователь не соглашается, Faketoken снова и снова перезапускает окно с запросом этих прав, практически не оставляя ему шансов отказаться. Получив права администратора, Faketoken начинает запрашивать необходимые ему разрешения: на доступ к SMS пользователя, его файлам и контактам, на отправку SMS и совершение звонков. Эти запросы так же будут постоянно демонстрироваться пользователю до принятия им положительного решения».

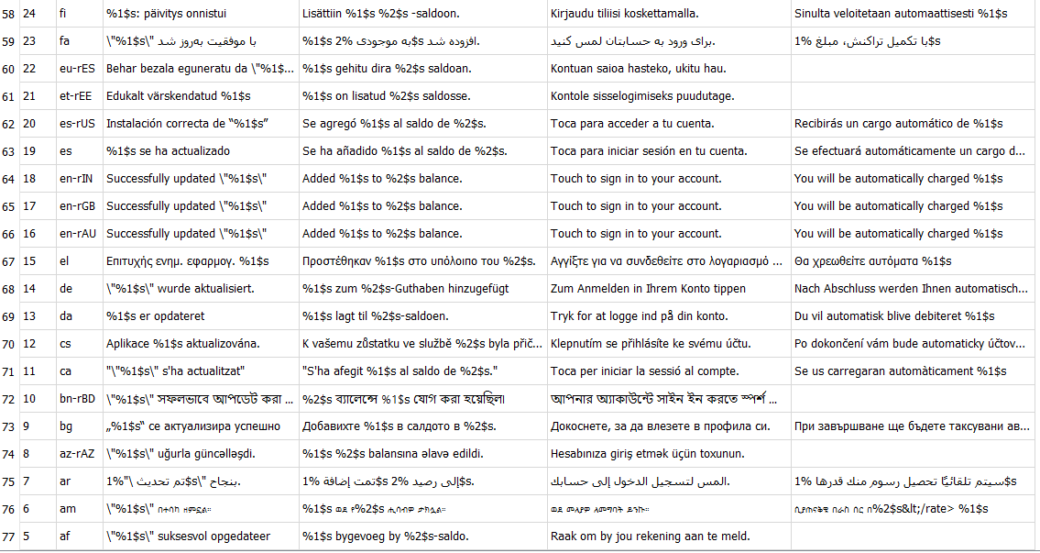

Назначив себя приложением для работы с SMS по умолчанию, а также получив разрешение на отображение своих окон поверх других приложений, троян переходит к активным действиям. С управляющего сервера Faketoken загружает базу данных, содержащую фразы на разных языках для 77 разных локализаций устройства. Используя эти фразы, малварь показывает пользователю различные фишинговые сообщения (учитывая язык операционной системы).

Если жертва попадается на удочку и нажимает на предложенную ссылку, она попадает на фишинговую страницу, имитирующую легитимный сервис. Банкер умеет имитировать Gmail, перекрывает оригинальное приложение Google Play своим фишинговым окном для кражи данных банковской карты жертвы. Более того, от управляющего сервера троянец может получить список атакуемых приложений и HTML страницу-шаблон, на основе которой генерируются фишинговые страницы для атакуемых приложений. Исследователи «Лаборатории Касперского» зафисировали, как Faketoken получил список из 2249 финансовых приложений со всего мира.

Но помимо функциональности банковского трояна Faketoken также обладает возможностью вымогать деньги. При этом вредонос не просто блокирует экран, но действительно может шифровать файлы.

«После получения соответствующей команды троянец составляет перечень находящихся на устройстве (внешняя память, карта памяти) файлов, соответствующих заданному списку из 89 расширений, и зашифровывает их. Для шифрования используется симметричный алгоритм шифрования AES, что оставляет пользователю шанс на расшифровку файлов без выплаты выкупа; ключ шифрования и вектор инициализации троянец получает от управляющего сервера. Среди шифруемых файлов есть как медиафайлы (картинки, музыка, видео), так и документы. Расширение зашифрованных файлов троянец меняет на .cat», — пишет специалист.

Фото: Depositphotos