Содержание статьи

- Apple

- Двухэтапная проверка

- Насколько это безопасно?

- Как взломать аутентификацию Apple

- Как защититься

- Двухфакторная аутентификация

- Насколько это безопасно

- Как взломать двухфакторную аутентификацию

- Как защититься

- Аутентификация через СМС

- Одноразовые коды TOTP

- Насколько безопасна аутентификация TOTP?

- Аутентификация с помощью телефона — Google Prompt

- Распечатка одноразовых кодов

- Google Security Key

- Пароли приложений

- Как взломать аутентификацию Google

- Как защититься

- Microsoft

- Аутентификация через СМС

- Подтверждение через уведомление

- Стандартные аутентификаторы TOTP

- Пароли приложений

- Как взломать аутентификацию Microsoft

- Как защититься

- Заключение

В теории все выглядит неплохо, да и на практике, в общем-то, работает. Двухфакторная аутентификация действительно усложняет взлом учетной записи. Теперь злоумышленнику недостаточно выманить, украсть или взломать основной пароль. Для входа в учетную запись необходимо ввести еще и одноразовый код, который... А вот каким именно образом получается этот одноразовый код — и есть самое интересное.

Ты неоднократно сталкивался с двухфакторной аутентификацией, даже если никогда не слышал о ней. Когда-нибудь вводил одноразовый код, который тебе присылали через СМС? Это оно, частный случай двухфакторной аутентификации. Помогает? Честно говоря, не очень: злоумышленники уже научились обходить и этот вид защиты.

Сегодня мы рассмотрим все виды двухфакторной аутентификации, применяемой для защиты учетных записей Google Account, Apple ID и Microsoft Account на платформах Android, iOS и Windows 10 Mobile.

Apple

Впервые двухфакторная аутентификация появилась в устройствах Apple в 2013 году. В те времена убедить пользователей в необходимости дополнительной защиты было непросто. В Apple не стали и стараться: двухфакторная аутентификация (получившая название двухэтапной проверки, или Two-Step Verification) использовалась только для защиты от прямого финансового ущерба. Например, одноразовый код требовался при совершении покупки с нового устройства, смене пароля и для общения со службой поддержки на темы, связанные с учетной записью Apple ID.

Добром это все не кончилось. В августе 2014 года произошла массовая утечка фотографий знаменитостей. Хакеры сумели получить доступ к учетным записям жертв и скачали фото из iCloud. Разразился скандал, в результате которого Apple в спешном порядке расширила поддержку двухэтапной проверки на доступ к резервным копиям и фотографиям в iCloud. В это же время в компании продолжались работы над методом двухфакторной аутентификации нового поколения.

Двухэтапная проверка

Для доставки кодов двухэтапная проверка использует механизм Find My Phone, изначально предназначенный для доставки push-уведомлений и команд блокировки в случае потери или кражи телефона. Код выводится поверх экрана блокировки, соответственно, если злоумышленник добудет доверенное устройство, он сможет получить одноразовый код и воспользоваться им, даже не зная пароля устройства. Такой механизм доставки — откровенно слабое звено.

Также код можно получить в виде СМС или голосового звонка на зарегистрированный телефонный номер. Такой способ ничуть не более безопасен. SIM-карту можно извлечь из неплохо защищенного iPhone и вставить в любое другое устройство, после чего принять на нее код. Наконец, SIM-карту можно клонировать или взять у сотового оператора по поддельной доверенности — этот вид мошенничества сейчас приобрел просто эпидемический характер.

Если же у тебя нет доступа ни к доверенному iPhone, ни к доверенному телефонному номеру, то для доступа к учетной записи нужно использовать специальный 14-значный ключ (который, кстати, рекомендуется распечатать и хранить в безопасном месте, а в поездках — держать при себе). Если же ты потеряешь и его, то мало не покажется: доступ в учетную запись может быть закрыт навсегда.

Насколько это безопасно?

Если честно, не очень. Двухэтапная проверка реализована из рук вон плохо и заслуженно получила репутацию худшей системы двухфакторной аутентификации из всех игроков «большой тройки». Если нет другого выбора, то двухэтапная проверка — это все же лучше, чем ничего. Но выбор есть: с выходом iOS 9 Apple представила совершенно новую систему защиты, которой дали бесхитростное название «двухфакторная аутентификация».

В чем именно слабость этой системы? Во-первых, одноразовые коды, доставленные через механизм Find My Phone, отображаются прямо на экране блокировки. Во-вторых, аутентификация на основе телефонных номеров небезопасна: СМС могут быть перехвачены как на уровне провайдера, так и заменой или клонированием SIM-карты. Если же есть физический доступ к SIM-карте, то ее можно просто установить в другое устройство и получить код на совершенно законных основаниях.

Также имей в виду, что преступники научились получать SIM-карты взамен «утерянных» по поддельным доверенностям. Если твой пароль украли, то уж узнать твой номер телефона — плевое дело. Подделывается доверенность, получается новая SIM-карта — собственно, для доступа к твоей учетной записи больше ничего и не требуется.

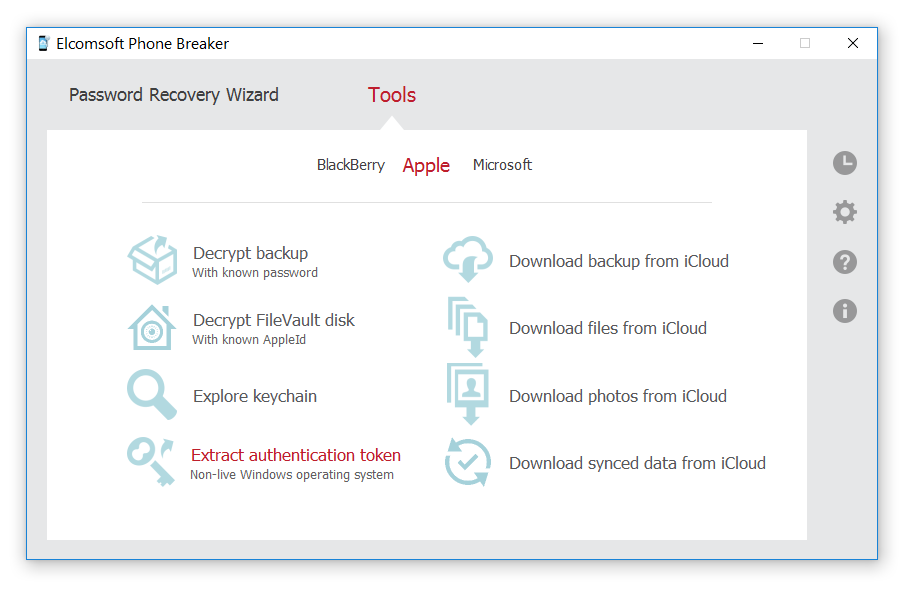

Как взломать аутентификацию Apple

Взломать этот вариант двухфакторной аутентификации достаточно несложно. Есть несколько вариантов:

- считать одноразовый код с доверенного устройства — разблокировать не обязательно;

- переставить SIM-карту в другой аппарат, получить СМС;

- клонировать SIM-карту, получить код на нее;

- воспользоваться двоичным маркером аутентификации, скопированным с компьютера пользователя.

Как защититься

Защита с помощью двухэтапной проверки несерьезна. Не используй ее вообще. Вместо нее включи настоящую двухфакторную аутентификацию.

Двухфакторная аутентификация

Вторая попытка Apple носит официальное название «двухфакторная аутентификация». Вместо того чтобы сменить предыдущую схему двухэтапной проверки, две системы существуют параллельно (впрочем, в рамках одной учетной записи может использоваться лишь одна из двух схем).

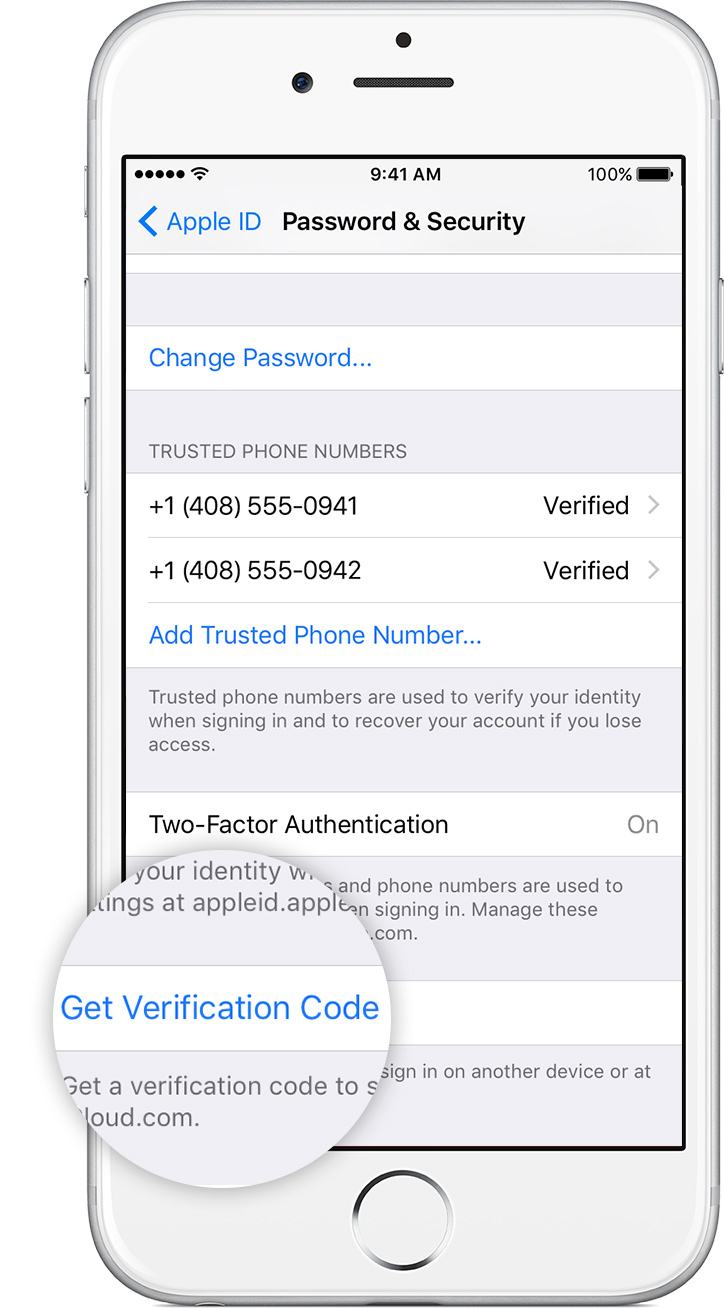

Двухфакторная аутентификация появилась как составная часть iOS 9 и вышедшей одновременно с ней версии macOS. Новый метод включает дополнительную проверку при любой попытке зайти в учетную запись Apple ID с нового устройства: на все доверенные устройства (iPhone, iPad, iPod Touch и компьютеры под управлением свежих версий macOS) моментально приходит интерактивное уведомление. Чтобы получить доступ к уведомлению, нужно разблокировать устройство (паролем или датчиком отпечатка пальцев), а для получения одноразового кода потребуется нажать на кнопку подтверждения в диалоговом окне.

Как и в предыдущем методе, в новой схеме возможно получение одноразового пароля в виде СМС или голосового звонка на доверенный телефонный номер. Однако, в отличие от двухэтапной проверки, пользователю в любом случае будут доставлены push-уведомления, и неавторизованную попытку зайти в учетную запись пользователь может заблокировать с любого из своих устройств.

Поддерживаются и пароли приложений. А вот от кода восстановления доступа в Apple отказались: если ты потеряешь свой единственный iPhone вместе с доверенной SIM-картой (которую по каким-то причинам не сможешь восстановить), для восстановления доступа к учетной записи тебе придется пройти настоящий квест с подтверждением личности (и нет, скан паспорта таким подтверждением не является... да и оригинал, что называется, «не канает»).

Зато в новой системе защиты нашлось место для удобной и привычной офлайновой схемы генерации одноразовых кодов. Для нее используется совершенно стандартный механизм TOTP (time-based one-time password), который каждые тридцать секунд генерирует одноразовые коды, состоящие из шести цифр. Эти коды привязаны к точному времени, а в роли генератора (аутентификатора) выступает само доверенное устройство. Коды добываются из недр системных настроек iPhone или iPad через Apple ID -> Password and Security.

Мы не станем подробно объяснять, что такое TOTP и с чем его едят, но об основных отличиях реализации этого метода в iOS от аналогичной схемы в Android и Windows рассказать все-таки придется.

В отличие от основных конкурентов, Apple позволяет использовать в качестве аутентификаторов исключительно устройства собственного производства. В их роли могут выступать доверенные iPhone, iPad или iPod Touch под управлением iOS 9 или 10. При этом каждое устройство инициализируется уникальным секретом, что позволяет в случае его утраты легко и безболезненно отозвать с него (и только с него) доверенный статус. Если же скомпрометирован окажется аутентификатор от Google, то отзывать (и заново инициализировать) придется статус всех инициализированных аутентификаторов, так как в Google решили использовать для инициализации единственный секрет.

Насколько это безопасно

В сравнении с предыдущей реализацией новая схема все же более безопасна. Благодаря поддержке со стороны операционной системы новая схема более последовательна, логична и удобна в использовании, что немаловажно с точки зрения привлечения пользователей. Система доставки одноразовых паролей также существенно переработана; единственное оставшееся слабое звено — доставка на доверенный телефонный номер, который пользователь по-прежнему должен верифицировать в обязательном порядке.

Теперь при попытке входа в учетную запись пользователь мгновенно получает push-уведомления на все доверенные устройства и имеет возможность отклонить попытку. Тем не менее при достаточно быстрых действиях злоумышленник может успеть получить доступ к учетной записи.

Как взломать двухфакторную аутентификацию

Так же как и в предыдущей схеме, двухфакторную аутентификацию можно взломать с помощью маркера аутентификации, скопированного с компьютера пользователя. Атака на SIM-карту тоже сработает, но попытка получить код через СМС все же вызовет уведомления на всех доверенных устройствах пользователя, и он может успеть отклонить вход. А вот подсмотреть код на экране заблокированного устройства уже не удастся: придется разблокировать девайс и дать подтверждение в диалоговом окне.

Как защититься

Уязвимостей в новой системе осталось не так много. Если бы Apple отказалась от обязательного добавления доверенного телефонного номера (а для активации двухфакторной аутентификации хотя бы один телефонный номер верифицировать придется в обязательном порядке), ее можно было бы назвать идеальной. Увы, необходимость верифицировать телефонный номер добавляет серьезную уязвимость. Попытаться защититься можно точно так же, как ты защищаешь номер, на который приходят одноразовые пароли от банка.

Google защищает учетные записи пользователя с помощью двухфакторной аутентификации уже очень давно. Пользователям доступно множество способов получения одноразовых паролей и других методов подтверждения аутентичности запроса на вход в учетную запись.

Аутентификация через СМС

Одноразовые коды могут быть высланы в СМС или звонком на верифицированный номер. В целом система работает так же, как у Apple, за одним исключением: Google не заставляет пользователей в обязательном порядке добавлять номер телефона, чтобы активировать двухфакторную аутентификацию. Кроме того, push-уведомления на доверенные устройства приходят пользователям только в том случае, если в явном виде настроен вариант аутентификации с помощью телефона (Google Prompt, о нем ниже).

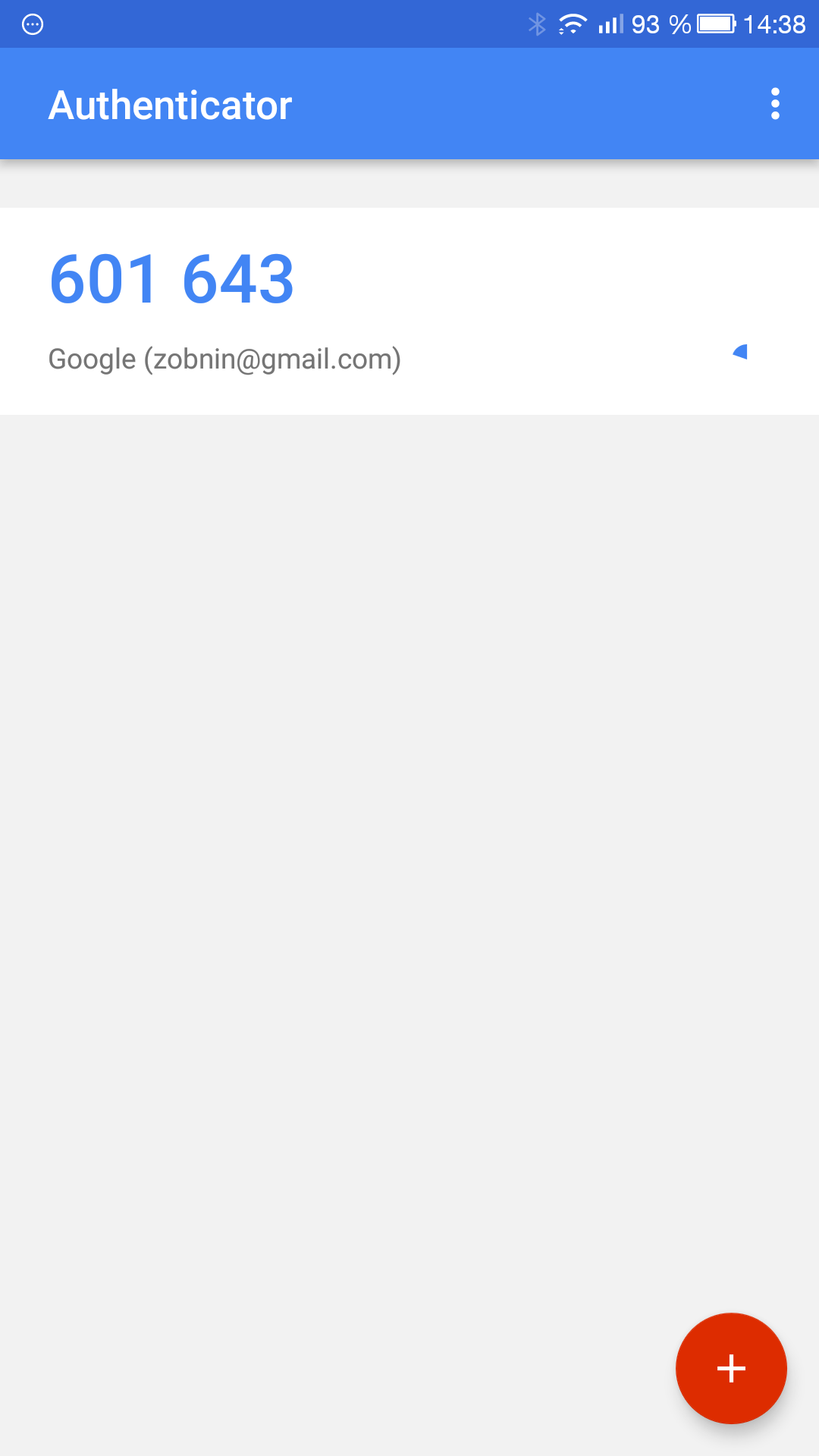

Одноразовые коды TOTP

Мы уже рассмотрели систему на основе time-based one-time passwords (TOTP) на примере Apple. В отличие от Apple, в Google придерживаются политики максимальной открытости. Компания использует совершенно стандартную реализацию протокола, позволяющую инициализировать приложения-аутентификаторы как разработки самой Google (приложение Google Authenticator, так и сторонние (например, Microsoft Authenticator). Благодаря этому двухфакторная аутентификация становится доступна пользователям практически всех платформ.

Для инициализации приложения-аутентификатора Google использует QR-код, который нужно сканировать с помощью нового устройства. В отличие от Apple, здесь используется единственный разделяемый секрет: с помощью одного и того же QR-кода можно активировать любое количество приложений-аутентификаторов.

С одной стороны, это удобно: можно сохранить QR-код в виде изображения (достаточно сделать скриншот экрана), после чего использовать его для инициализации приложений-аутентификаторов на новых устройствах. С другой — отозвать доверенный статус с конкретного устройства не представляется возможным. Отозвать можно только все сразу в процессе генерации нового QR-кода.

Насколько безопасна аутентификация TOTP?

Алгоритм TOTP — стандарт в индустрии. Существует множество приложений-аутентификаторов, использующих этот алгоритм. А вот реализация TOTP для Android (а точнее — особенности самой системы Android) открывает потенциальные уязвимости, которых нет на других платформах:

- если на устройстве есть root, извлечь секрет из приложения Authenticator — дело нескольких минут;

- если загрузчик устройства разблокирован (в частности, практически все устройства на основе наборов системной логики MediaTek поставляются с незаблокированными загрузчиками), извлечь данные из устройства — дело нескольких минут (если не активировано шифрование).

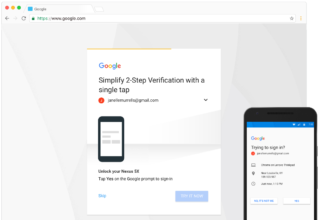

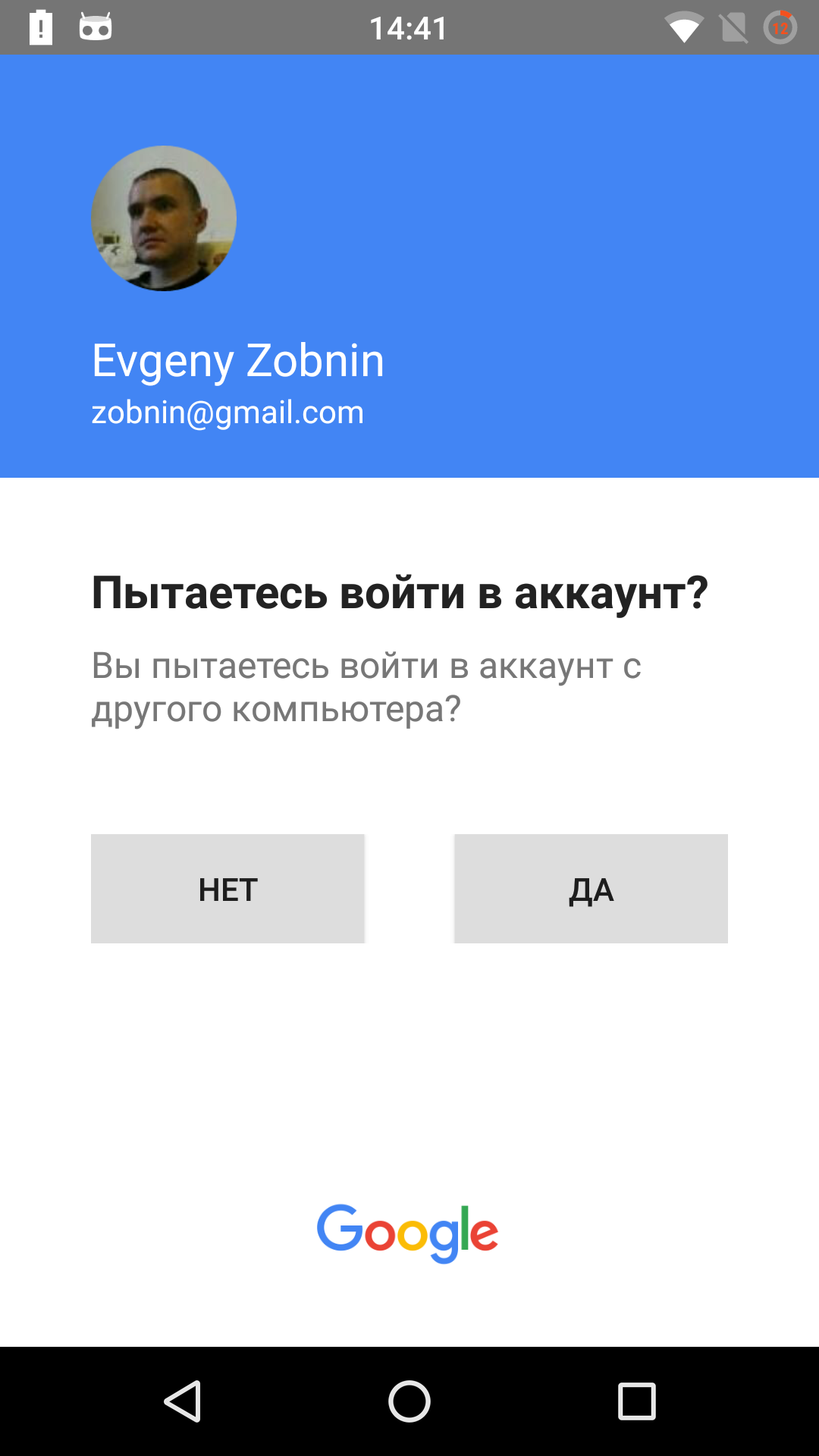

Аутентификация с помощью телефона — Google Prompt

Google Prompt (в компании так и не смогли адекватно перевести название на русский язык, ограничившись термином «аутентификация с помощью телефона») — способ проверки в виде интерактивного уведомления, которое доставляется на доверенные устройства. В отличие от push-уведомлений Apple, здесь нет никаких кодов: пользователю просто предлагают подтвердить или отклонить попытку входа в учетную запись.

Пожалуй, этот вид двухфакторной аутентификации наиболее удобен для обычного пользователя. Отреагировать на запрос гораздо проще, чем генерировать и сканировать QR-код, открывать приложение-аутентификатор, вводить шестизначный код. Разумеется, работает эта схема только в том случае, если у доверенного устройства есть связь с сервером Google. Если это не так, то всегда можно воспользоваться любым другим способом аутентификации — например, ввести код из приложения-аутентификатора.

Еще раз отметим важные различия между Google Prompt и push-уведомлениями в двухфакторной аутентификации Apple. Если Apple шлет на доверенное устройство шестизначный код, который потребуется ввести на втором шаге аутентификации, то Google отправляет простой запрос «да — нет», который достаточно просто подтвердить на доверенном устройстве.

Другое важное отличие в методе доставки уведомлений: если Apple полностью контролирует экосистему и может использовать встроенные в ОС механизмы для доставки сообщений, то в случае с Android мы имеем разнообразие версий и вариаций системы. Если учесть скорость обновлений Android у подавляющего числа производителей, у недавно разработанной системы аутентификации Google Prompt были все шансы остаться невостребованной в течение последующих двух-трех лет.

Поэтому в Google поступили иначе. Интерактивные уведомления доставляются по протоколу Google Cloud Messaging (GCM), а принимают эти уведомления либо Google Play Services (на Android), либо приложение Google (на iOS). На этом моменте нужно заострить внимание. В отличие от «бесплатной ОС с открытым исходным кодом», как позиционируется Android, Google Play Services полностью контролирует компания Google. Эти сервисы автоматически поддерживаются в актуальном состоянии на всех устройствах под управлением Android (начиная с версии 2.3). Соответственно, с появлением нового механизма аутентификации доступ к нему сразу получили практически все пользователи.

Мы смогли протестировать работу этого механизма на устройствах, работающих под управлением Android 5.1, 6.0, 7.0 и 7.1. Как начальная настройка, так и последующая работа Google Prompt не вызывают вопросов. При этом мы смогли корректно настроить Google Prompt во время начальной настройки даже на еще не активированных устройствах под управлением Android 5.1 (Google Prompt в те времена не существовало). Вполне вероятно, что Google Play Services получают первое обновление еще на этапе настройки телефона после того, как пользователь установит сетевое соединение, и до того, как будут запрошены логин и пароль пользователя от учетной записи Google.

Доверенный статус Google Prompt можно отзывать независимо как из учетной записи Google через веб-браузер, так и с самого устройства.

Распечатка одноразовых кодов

Двухфакторная аутентификация начиналась с одноразовых кодов, распечатанных на листе бумаги. Этот вариант доступен пользователям Google. Распечатать можно десяток шестизначных одноразовых кодов. В любой момент все неиспользованные коды можно отозвать, просто сгенерировав новые. Формат распечатки совпадает с размерами стандартной визитки. Коды можно положить в бумажник и носить с собой. У таких кодов нет определенного срока действия; они остаются действительными до использования или до момента генерации нового набора кодов.

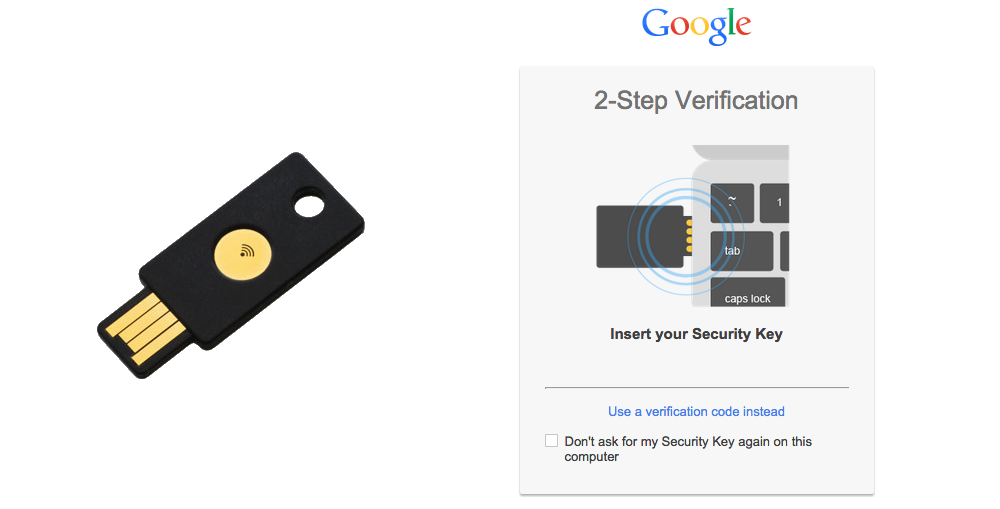

Google Security Key

Этот вид аутентификации уникален для Google. Впрочем, область его применения весьма ограничена. Универсальные ключи FIDO Universal 2nd Factor (U2F) можно использовать исключительно для верификации в браузере Google Chrome и только на компьютерах (ноутбуках, хромбуках и планшетах) с поддержкой USB.

Пароли приложений

Google использует уникальные пароли для приложений, которые не поддерживают двухфакторную аутентификацию. К таким относятся, например, почтовые клиенты IMAP (включая старые версии Microsoft Outlook). Пароли генерируются по запросу и могут быть отозваны в любой момент в индивидуальном порядке. Ограничений на число активных паролей нет.

С помощью паролей приложений можно получить лишь ограниченный доступ к некоторым типам данных. Так что воспользоваться сервисом Google Takeout для извлечения информации из учетной записи с помощью такого пароля не удастся. Не получится и зайти в учетную запись с помощью браузера: система запросит пароль от аккаунта, после чего потребует ввести одноразовый код.

Как взломать аутентификацию Google

В зависимости от того, какие именно возможности из перечисленных выше активны у пользователя, доступны следующие способы атаки.

- Если установлено приложение-аутентификатор: извлечь данные приложения, используя root или кастомный рекавери (к примеру, TWRP) либо используя режим сервисного обслуживания телефона (для Qualcomm — режим 9006 либо 9008, для MTK — SP Flash Tool, для всех телефонов LG — режим прямого доступа к памяти по протоколу LGUP). Последние два способа не сработают, если память телефона зашифрована.

- Если используется доставка кодов на SIM-карту: извлечь SIM-карту, вставить в другое устройство, профит. Или использовать любой другой механизм атаки для перехвата СМС.

Как защититься

Если для генерации одноразовых кодов используется приложение-аутентификатор, не поленись и зашифруй раздел данных. Это пригодится, честное слово! Обязательно используй безопасную блокировку экрана (PIN-код). Не используй Smart Lock (разблокировка по местоположению, по фотографии лица и подобные).

По возможности не используй доставку одноразовых кодов через СМС.

Следуя этим простым правилам, можно обезопасить свою учетную запись в достаточной степени. Если же ты не используешь безопасную блокировку экрана и шифрование раздела данных, то все прочие меры «безопасности» будут направлены исключительно на успокоение твоей нервной системы, но никак не на усиление безопасности как таковой.

Microsoft

Двухфакторная аутентификация Microsoft защищает вход в Microsoft Account (а это, на минуточку, не только логин в мобильные телефоны на Windows Phone 8.1 и Windows 10 Mobile, но и зачастую логин в Windows 10, Skype, доступ к OneDrive, Office 365 и множеству подобных вещей). Видимо, поэтому в Microsoft решили применять двухфакторную аутентификацию даже тогда, когда пользователь не знает, что она есть. Правда, запрос на вторичную аутентификацию будет выдаваться далеко не всегда, а только при необычной с точки зрения Microsoft попытке входа в учетную запись (например, с нового устройства в поездке), начальной настройке устройства, начальной синхронизации паролей и его восстановлении из облачной резервной копии.

Что делать, если от тебя требуют верифицировать учетную запись, но двухфакторную аутентификацию ты не включал? Компания предусмотрела целый ряд способов, и некоторые из них абсолютно прозрачны. Так, во время активации телефона на Windows 10 Mobile система автоматически определяет номер телефона установленной в устройство SIM-карты. Если этот номер ты ранее добавлял в свою учетную запись Microsoft Account, то на него будет выслано текстовое сообщение СМС. Это сообщение получит и обработает мастер настройки телефона совершенно прозрачно и незаметно.

Если же в телефон установлена SIM-карта с незнакомым номером или устройство настраивается вовсе без SIM-карты, то у тебя есть несколько вариантов. Во-первых, система может отправить СМС с одноразовым кодом на один из ранее добавленных номеров. Во-вторых, одноразовый код можно получить на адрес электронной почты, также заранее добавленный и верифицированный (в скобках заметим, что такой код автоматически отправляется, если система обнаруживает необычную попытку входа в учетную запись — например, из другой страны с нового устройства). Но самое необычное в том, что пользователь может настроить все возможные способы двухфакторной аутентификации (push-уведомления, одноразовые пароли TOTP и другие), не активируя полноценную защиту.

Остановимся на этом моменте: пользователь автоматически (без возможности отказаться) получает гибкую защиту методом двухфакторной аутентификации для некоторых действий с учетной записью, не активируя двухфакторную аутентификацию в явном виде. Microsoft защищает резервные копии (восстановление на новое устройство), пароли браузера (для того чтобы они синхронизировались с новым устройством, потребуется аутентификация), а также попытки входа в учетную запись с новых устройств из других стран. Про эту систему стоит знать, чтобы не оказаться в ситуации, когда ОС требует ввести подтверждающий код, доступа к которому нет.

А что будет, если двухфакторную аутентификацию активировать? В этом случае защита распространяется на любые действия, связанные с Microsoft Account. Любые попытки входа в учетную запись, доступ к электронной почте Hotmail, Live.com и Outlook.com (в том числе по протоколу IMAP или POP3), доступ к облачному хранилищу OneDrive, запуск Skype и прочие действия потребуют дополнительной верификации.

При этом в Microsoft прекрасно осознают, что далеко не все приложения поддерживают двухфакторную аутентификацию. Более того, в компании отслеживаются все активные приложения, которые используют сервисы Microsoft. В тот момент, когда пользователь включает двухфакторную аутентификацию, он видит сообщение, в котором перечислены приложения, не поддерживающие двухфакторную аутентификацию (в нашем случае ими были старая версия Outlook и почтовый клиент Hub на смартфоне с BlackBerry 10). Более того, в этом же сообщении выводится и специальный пароль («пароль приложения») для таких приложений, а также даются инструкции, как создавать дополнительные пароли.

Установив новое приложение, не поддерживающее двухфакторную аутентификацию, ты автоматически получишь сообщение на адрес электронной почты, в котором будут содержаться инструкции о создании пароля приложения.

Активация и деактивация двухфакторной аутентификации происходят исключительно через браузер на странице account.live.com. Для действий с двухфакторной аутентификацией можно использовать любое устройство. Привязки к семейству операционных систем от Microsoft нет.

Аутентификация через СМС

Ничего нового, полный аналог реализации от Apple и Google, за исключением одной особенности. Если во время начальной настройки телефона под управлением Windows 10 Mobile установлена SIM-карта с доверенным номером, то верификация происходит прозрачно для пользователя (система автоматически принимает и обрабатывает СМС, в котором, кстати, не содержится никакого одноразового пароля, то есть перехват этого сообщения на другом устройстве бесполезен).

Подтверждение через уведомление

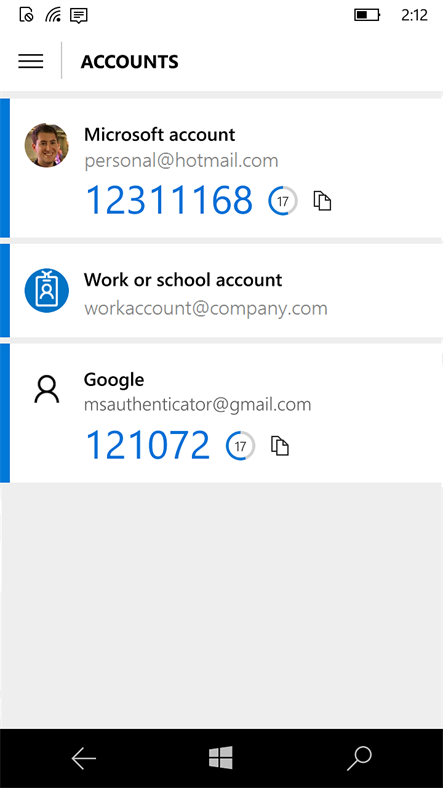

Подтвердить личность можно с помощью специального приложения (Identity Verification App), в роли которого может выступать собственный Microsoft Authenticator.

С помощью приложения Microsoft Authenticator (его необходимо установить и настроить на устройстве, которое ты хочешь сделать доверенным) можно принимать интерактивные уведомления «да — нет». Для верификации входа в учетную запись достаточно одобрить уведомление. Удобно и то, что приложение Microsoft Authenticator есть для всех основных мобильных платформ — Android, iOS и Windows 10 Mobile, хотя почему-то недоступно для полноценной Windows 10.

На устройствах под управлением Android или iOS подтвердить вход можно, только разблокировав устройство. А вот на смартфонах под управлением Windows 10 Mobile это не так: уведомление появляется поверх экрана блокировки и подтвердить его можно, даже не разблокировав устройство.

Стандартные аутентификаторы TOTP

Microsoft поддерживает аутентификацию по стандарту TOTP. Инициализация единственным QR-кодом, с помощью которого можно настроить любое количество приложений-аутентификаторов. Отзыв конкретного устройства невозможен.

Использование стандартного протокола удобно, так как приложения-аутентификаторы доступны практически для всех платформ. Система полностью стандартная; с помощью приложения Google Authenticator можно успешно верифицировать учетные записи Microsoft, и наоборот.

В то же время при использовании собственного приложения Microsoft Authenticator (на платформах Android, iOS и Windows 10) можно инициализировать доверенное устройство уникальным секретом (можно отозвать в индивидуальном порядке). Коды в этом случае генерируются восьмизначные.

Пароли приложений

Реализация паролей приложений похожа на подобные от Apple и Google. Пароли состоят из 16 символов латинского алфавита в нижнем регистре. Каждый пароль может быть отозван в индивидуальном порядке.

Как взломать аутентификацию Microsoft

Про SIM-карту, наверное, уже все понятно, останавливаться на этом способе не будем. Если есть доступ к доверенному телефону под управлением Windows 10 Mobile, можно просто подтвердить запрос на вход, даже не разблокировав экран. Если же пользователь установил приложение-аутентификатор на смартфон с Android, то вытащить его данные можно точно с помощью тех же способов, что подходят для взлома двухфакторной аутентификации Google. А вот заблокированный iPhone — это уже серьезно: воспользоваться приложением-аутентификатором или достать из него коды ты не сможешь, не разблокировав предварительно сам телефон.

Как защититься

Методы опять же стандартные. По возможности не пользуйся небезопасными методами доставки одноразовых кодов (СМС и доставка на доверенный адрес электронной почты — его тоже могут взломать). Если аутентификатор установлен на смартфон с Android — включи блокировку экрана и шифрование раздела данных. Если же у тебя смартфон на Windows 10 Mobile, то единственное, что ты можешь сделать, — это не пользоваться на нем приложением Microsoft Authenticator, так как оно выводит запрос на вход прямо поверх экрана блокировки. Впрочем, альтернатив этому приложению масса даже в небогатом магазине Microsoft.

Заключение

Как видишь, у каждой из трех компаний — разработчиков мобильных операционных систем есть что предложить своим пользователям. Apple отличилась тем, что предоставляет как самую безопасную, так и самую дырявую системы двухфакторной аутентификации одновременно. Google в своем репертуаре — десяток способов верифицировать логин, работающий на любой платформе. Microsoft выделяется тем, что двухфакторную аутентификацию включила без шума и помпы для всех пользователей, предлагая при этом два уровня защиты.