Группа исследователей из Принстонского университета, в которую вошли Ной Апторп (Noah Apthorpe), Диллон Рейсман (Dillon Reisman) и Ник Фиамстер (Nick Feamster), представила интересный доклад, который в очередной раз ярко иллюстрирует небезопасность IoT-устройств.

Специалисты подошли к проблеме с довольно необычной стороны: они не стали искать баги и уязвимости, но занялись анализом трафика, который генерируют различные «умные» девайсы. Дело в том, что индивидуальные профили трафика у таких устройств сильно отличаются и, к примеру, термостат нельзя спутать с лампочкой, а лампочку с автоматической дверью гаража.

В своем докладе эксперты пишут, что они внимательно изучили работу трекера сна Sense, камеры наблюдения Nest Cam Indoor, свитча WeMo, а также Amazon Echo. Как оказалось, все устройства оставляют за собой настолько узнаваемый след в виде трафика, что не помогает даже шифрование. Любому, кто наблюдает за такой активностью со стороны, все равно будет ясно, что происходит.

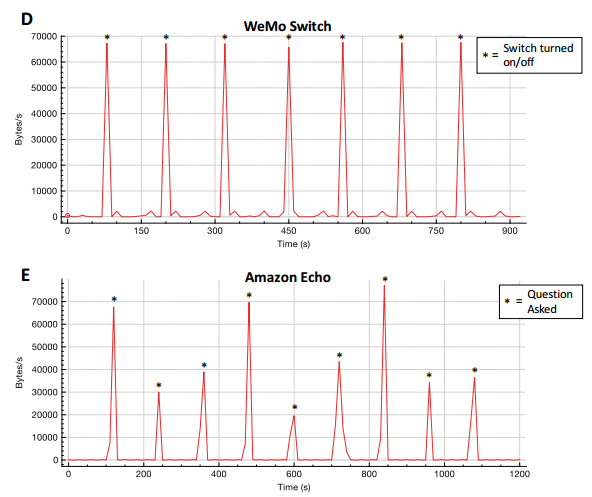

Так, устройства Sense позволят третьим лицам узнать о циклах сна пользователя; через камеры Nest можно понять, когда за атакующим наблюдают, и среагировало ли устройство на движение; наблюдая за WeMo, можно отслеживать включение и выключение устройств; а трафик Amazon Echo явственно сигнализирует о том, когда пользователь говорит с гаджетом. По сути, атакующим достаточно лишь найти способ перехватывать или мониторить трафик жертвы, а затем можно отслеживать в нем характерные паттерны IoT-девайсов.

| Устройство | DNS-запросы |

| Трекер Sense | hello-audio.s3.amazonaws.com hello-firmware.s3.amazonaws.com messeji.hello.is ntp.hello.is sense-in.hello.is time.hello.is |

| Камера Nest | nexus.dropcam.com oculus519-vir.dropcam.com pool.ntp.org |

| Свитч WeMo | prod1-fs-xbcs-net-1101221371.us-east-1.elb.amazonaws.com prod1-api-xbcs-net-889336557.us-east-1.elb.amazonaws.com |

| Amazon Echo | ash2-accesspoint-a92.ap.spotify.com audio-ec.spotify.com device-metrics-us.amazon.com ntp.amazon.com pindorama.amazon.com softwareupdates.amazon.com |

Исследователи признают, что подобные атаки и слежка, реализованная таким образом, будут включать «множество допущений». К примеру, предполагается, что все объекты наблюдения ложатся спать примерно в одно время, не используют устройства друг друга, а также не оставляют девайсы включенными на ночь для загрузки обновлений или выполнения каких-то других задач, подразумевающих интенсивное использование сети. Так, проще всего отследить активность трекеров Sense, так как эти устройства предназначены только для одной цели и используются в одно и то же время.

Тем не менее, специалисты пишут, что производителям IoT-устройств стоит прекратить излишний сбор данных о пользователях, так как подобное поведение устройств в итоге может скомпрометировать владельцев. Также специалисты сообщают, что работают над собственным, дружественным для пользователей решением, которое позволит хозяевам умных домов значительно сократить утечки метаданных и лучше контролировать трафик.