Содержание статьи

- Как будут взламывать твой iPhone

- Как будут взламывать iPhone с iOS 11

- Как будут взламывать iPhone с iOS 12

- Если забрали разблокированный телефон

- Как будут взламывать твой смартфон на Android

- Взлом кода блокировки экрана

- Как защитить свой смартфон от взлома кода блокировки и физического извлечения данных

- Общие рекомендации

- Отложенная блокировка

- Smart Lock

- Разблокировка по лицу

- Безопасность небезопасного

- Если забрали компьютер

- Lockdown

- Заключение

Ты можешь выбрать самый стойкий код блокировки, но если в твоем телефоне используется шифрование FDE и ты не включил режим Secure Startup, то код блокировки может быть хоть в сотню символов длиной — шифрование все равно будет использовать фразу default_password. Отключение Smart Lock — необходимый, но недостаточный шаг; уверен ли ты в безопасности используемой в твоем устройстве технологии сканирования лица (если телефон ей оборудован)? А знаешь ли ты, что, просто зайдя на твой компьютер, можно извлечь все твои облачные пароли, после чего попросту сбросить код блокировки смартфона? (Работает, к счастью, не для всех устройств, но знать о такой возможности нужно.) Наконец, нужно отдавать себе отчет, что если с твоего компьютера будет получен пароль от облака (Google, Apple или Samsung), то сам телефон будет никому не нужен: все необходимые данные эксперт извлечет из облака (и, скорее всего, их там будет даже больше, чем в самом телефоне).

В этой статье мы не будем давать набивших оскомину советов «включить код блокировки» или «обновиться до последней версии ОС» (разумеется, ты это уже сделал). Вместо этого мы постараемся дать понимание всего спектра возможностей «тяжелой артиллерии», которая может быть использована против владельца телефона правоохранительными органами и спецслужбами для извлечения данных.

Как известно, самые сложные для работы экспертов случаи — обесточенный телефон, обнаруженный у безмолвного тела. Именно в таких обстоятельствах, как правило, начинается поиск всевозможных уязвимостей в программном и аппаратном обеспечении. В обыденных ситуациях полиция придет домой к подозреваемому, проведет анализ компьютера и извлечет кеш паролей из почтовых клиентов и браузеров Chrome/Mozilla/Edge. Затем достаточно зайти в облако с найденным логином и паролем, после чего остальное тривиально. В ряде случаев на телефоне можно удаленно сбросить пароль блокировки (сегодня, к счастью, многие производители не предлагают такой возможности по умолчанию). Телефон можно подключить к «осьминогу» UFED, который скопирует раздел данных и расшифрует его через одну из известных разработчикам уязвимостей или с использованием «расшифровывающего загрузчика» (decrypting bootloader в терминах Cellebrite) независимо от длины твоего пароля и наличия установленных обновлений.

Прочитав эту статью, ты будешь более полно осознавать возможности защитить свои данные и риски, которые останутся даже тогда, когда ты все сделал правильно.

Как будут взламывать твой iPhone

Сложность взлома iPhone отличается в зависимости от ряда факторов. Первый фактор: установленная версия iOS (ты ведь не думаешь, что советы «обновиться на последнюю доступную версию» появились на ровном месте?), сложность кода блокировки и то, в каком состоянии находится устройство (о нем — ниже).

Сначала — о версиях iOS. Если у тебя до сих пор установлена любая версия iOS 11, у меня для тебя плохая новость: для этой ОС доступен как взлом кода блокировки методом прямого перебора, так и полное (и очень быстрое) извлечение информации через физический доступ. Сложность кода блокировки и состояние устройства (включено-выключено, активирован ли защитный режим USB restricted mode и так далее) повлияют на скорость перебора.

Как будут взламывать iPhone с iOS 11

Если телефон был выключен: скорость перебора паролей будет очень медленной (одна попытка в десять секунд). Если ты установишь код блокировки из шести цифр, то перебирать его будут вечность.

Если телефон был включен и ты хотя бы раз разблокировал его после включения: первые 300 000 паролей будут опробованы очень быстро; скорость перебора такова, что четырехзначный код блокировки может быть взломан в течение получаса в полностью автоматическом режиме. Вывод? Используй шестизначный пароль.

Если ты успел воспользоваться режимом SOS (зажав кнопку питания и кнопку громкости): телефон снова переходит в режим «медленного» перебора. Шестизначный код блокировки в этом случае отличная защита.

Наконец, в iOS 11.4.1 появился режим USB restricted mode, позволяющий защитить устройство от взлома путем перебора паролей. В течение часа после последнего разблокирования iOS отключит доступ к USB-порту, после чего перебор паролей станет невозможным. Для того чтобы защита сработала, нужно оставить переключатель USB Accessories в положении «выключено». Впрочем, в последнее время активно циркулируют слухи, что разработчикам криминалистических комплексов удалось или вот-вот удастся обойти и эту защиту. Вывод? Да обновись ты до iOS 12, наконец!

Как будут взламывать iPhone с iOS 12

Ситуация с iOS 12 довольно интересна. Apple удалось закрыть ряд уязвимостей, которые делали возможным перебор паролей на устройствах с iOS 11. Более того, защитный режим USB restricted mode был усовершенствован: теперь USB-порт (а точнее, возможность передачи данных через физический коннектор Lightning) отключается сразу же, как только ты заблокируешь экран устройства. Правда, только в тех случаях, если ты как минимум три дня не подключал телефон к компьютеру, проводной аудиосистеме или другим аксессуарам; если же подключал, то будет как раньше — через час. Кроме того, USB-порт теперь отключается и при вызове режима SOS (зажать кнопку питания и громкости).

С другой стороны, в iOS 12 присутствуют уязвимости, перекочевавшие в систему еще из 11-й версии ОС. В iOS 12 вплоть до версии 12.1.2 не были закрыты две важные уязвимости, позволяющие через эскалацию привилегий получить полный доступ к файловой системе без установки полноценного джейлбрейка. Соответственно, если в руки экспертов телефон с iOS 12.1.2 или более старой попадет в разблокированном состоянии, то данные из него улетят со свистом. В iOS 12.1.3 часть уязвимостей была закрыта (не все: GrayKey по-прежнему способен извлечь образ файловой системы), но полностью обезопасить устройства от известных на сегодняшний день эксплоитов смогла только iOS 12.1.4, которая вышла буквально на днях. Вывод? В совете «обновись до последней доступной версии прошивки» все-таки что-то есть!

Итак, как именно будут пытаться взломать твой iPhone с iOS 12?

Самый безопасный для тебя вариант — если в руки эксперта твой телефон попадет в выключенном состоянии. В этом случае начать перебор не удастся — по крайней мере до тех пор, пока разработчики не придумают, как обойти защитный режим USB (к слову, пока не придумали).

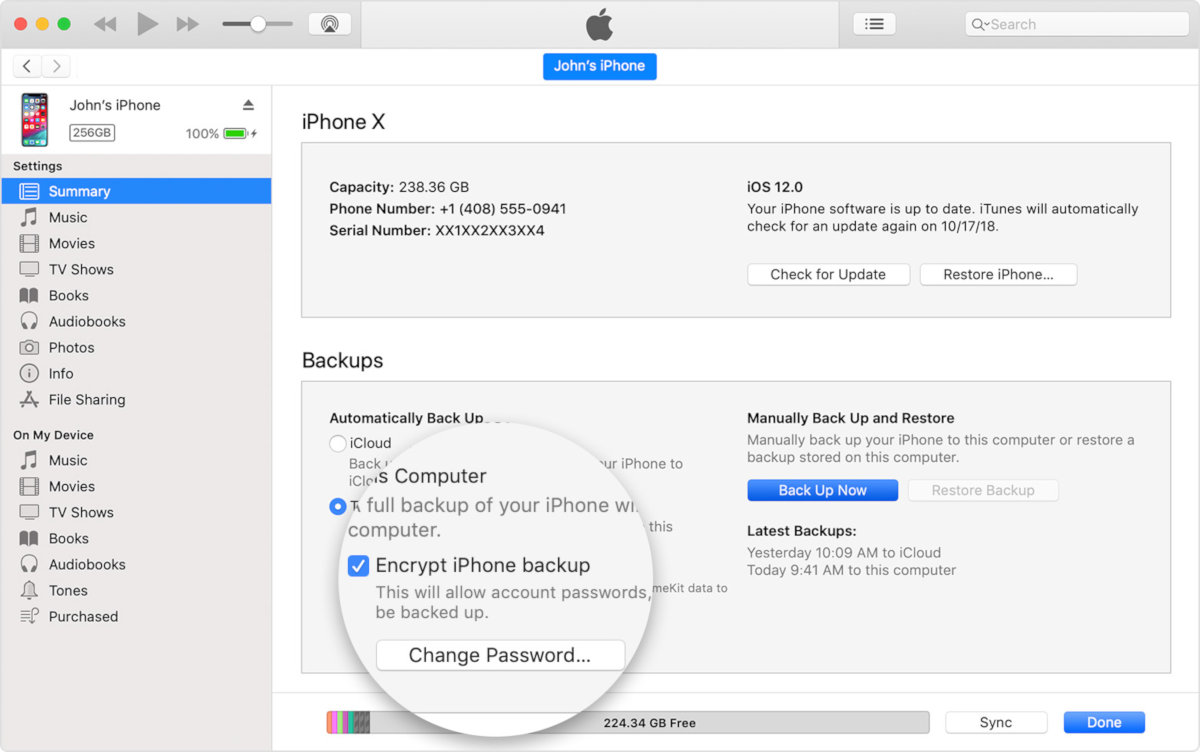

Если телефон был включен и разблокирован хотя бы раз после включения (но заблокирован на момент взлома), то сделать с ним что-то полезное тоже не получится. Да, можно попытаться подключить его к твоему компьютеру, чтобы создать резервную копию через iTunes; если не успел активироваться защитный режим USB и если ты хоть раз подключал свой iPhone к iTunes, то попытка может оказаться успешной. Как защититься? Установи длинный и сложный пароль на резервную копию.

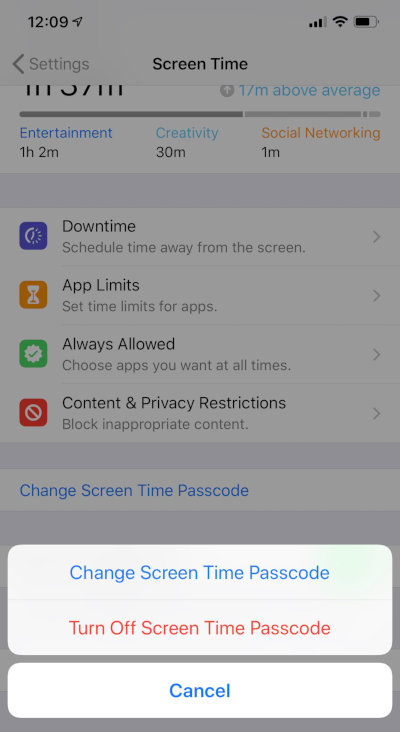

Да, в iOS 12 (и в iOS 11) этот пароль можно сбросить — но только с самого iPhone и только если известен код блокировки. И даже тогда ты можешь дополнительно защитить пароль от сброса, установив пароль Screen Time.

Пароль Screen Time — не панацея. Вообще говоря, это «детская» защита, функция защиты от сброса пароля на резервную копию в ней вторична. Тем не менее обойти ее не получится даже перебором: iOS будет увеличивать задержки до тех пор, пока скорость перебора не упадет до одной попытки в час (начиная с десятой попытки).

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»