Специалисты компании Malwarebytes обратили внимание на новую тактику мошенников, из-за которой закрыть навязчивую рекламу стало еще сложнее. Преступники часто прибегают к различным трюкам, чтобы заставить жертву выполнить те или иные действия: блокируют пользователя на странице и не дают кликнуть на закрытие вкладки, загружают процессор жертвы на 100%, чтобы та поверила, что с компьютером что-то не в порядке, и так далее.

В кампании, обнаруженной экспертами Malwarebytes, злоумышленники вынуждают пользователя кликнуть по рекламному объявлению, появляющемуся во всплывающем окне. Для этого мошенники используют динамический CSS-код, следящий за курсором мыши: когда пользователь подводит курсор к кнопке закрытия навязчивого окна, за несколько миллисекунд до клика баннер смещается ровно под курсор пользователя. В итоге жертва нажимает на рекламное объявление, а не на закрытие окна. Демонстрацию этой уловки в действии можно увидеть в анимации, опубликованной исследователями.

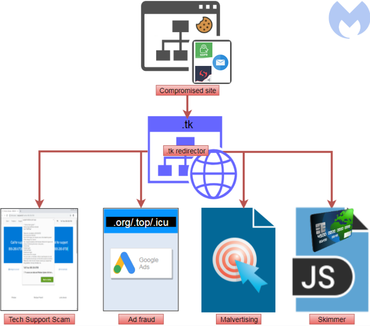

Эксперты пишут, что данную тактику, в числе прочего, применяет одна из хакерских групп, недавно эксплуатировавшая 0-day уязвимости в популярных плагинах для WordPress. Хакеры используют взломанные таким образом сайты по-разному: часть трафика перенаправляется на ресурсы фальшивой технической поддержки, другая часть уходит на сайты с вредоносной и мошеннической рекламой (именно на таких ресурсах баннеры буквально уворачиваются от закрытия), а также пользователи могут быть направлены в интернет-магазины, зараженные софтверными симмерами — малварью для кражи банковских карт.

Отмечается, что новую уловку мошенников можно обойти при помощи обычного блокировщика рекламы, который в любом случае должен предотвращать загрузку самого рекламного баннера, даже если не справится с CSS-кодом хакеров.