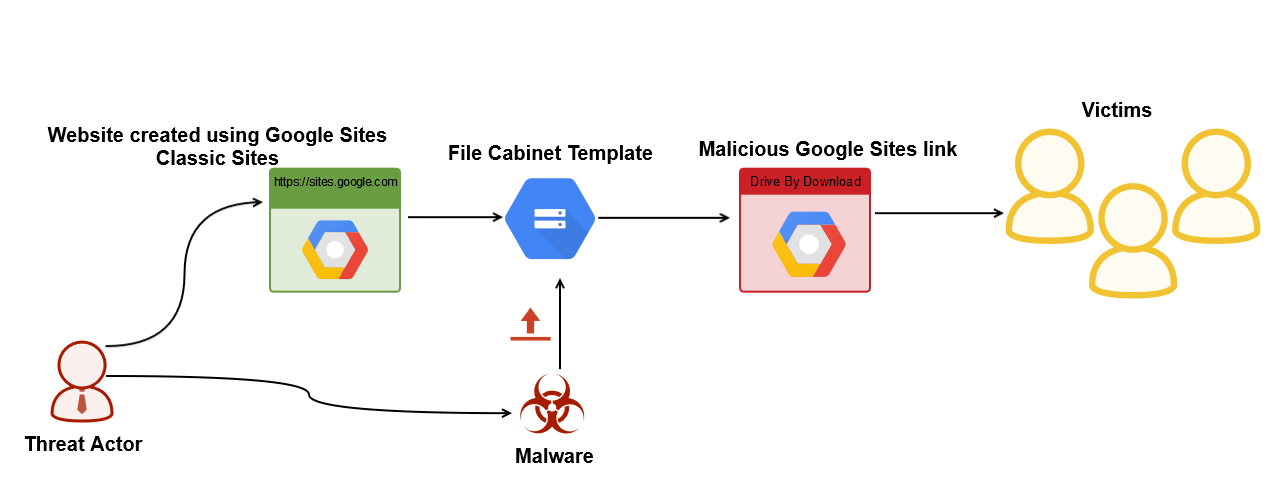

Эксперты компании Netskope обнаружили вредоносную кампанию, активную с февраля 2019 года и эксплуатирующую платформу Сайты Google (Google Sites) для распространения малвари через drive-by загрузки. Злоумышленники используют упрощенный бесплатный хостинг Google для создания вызывающих доверия сайтов, и выбирают шаблон File Cabinet, созданный специально для хранения файлов.

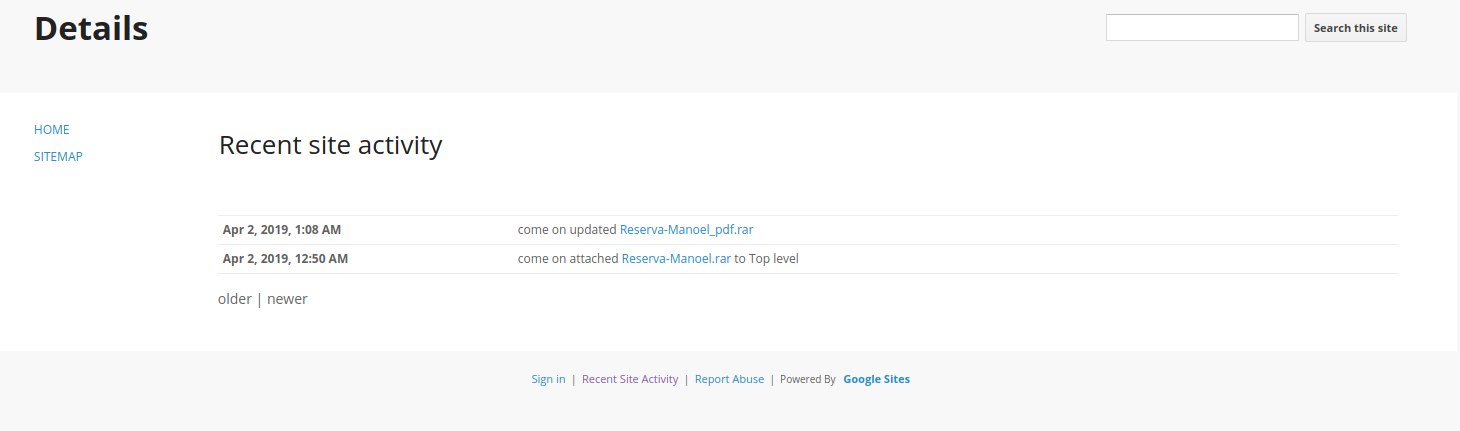

Малварь, которую таким образом «раздают» наивным пользователям хакеры, это троян LoadPCBanker, замаскированный под файл-приманку PDF, но на самом деле представляющий собой архив RAR: Reserva-Manoel_pdf.rar. Внутри архива находится написанный на Delphi исполняемый файл «PDF Reservations Details MANOEL CARVALHO hospedagem familiar detalhes PDF.exe», который по-прежнему выдает себя за PDF, используя соответствующую иконку. Судя по названию приманки, целью злоумышленников являются пользователи, говорящие на английском и португальском языках.

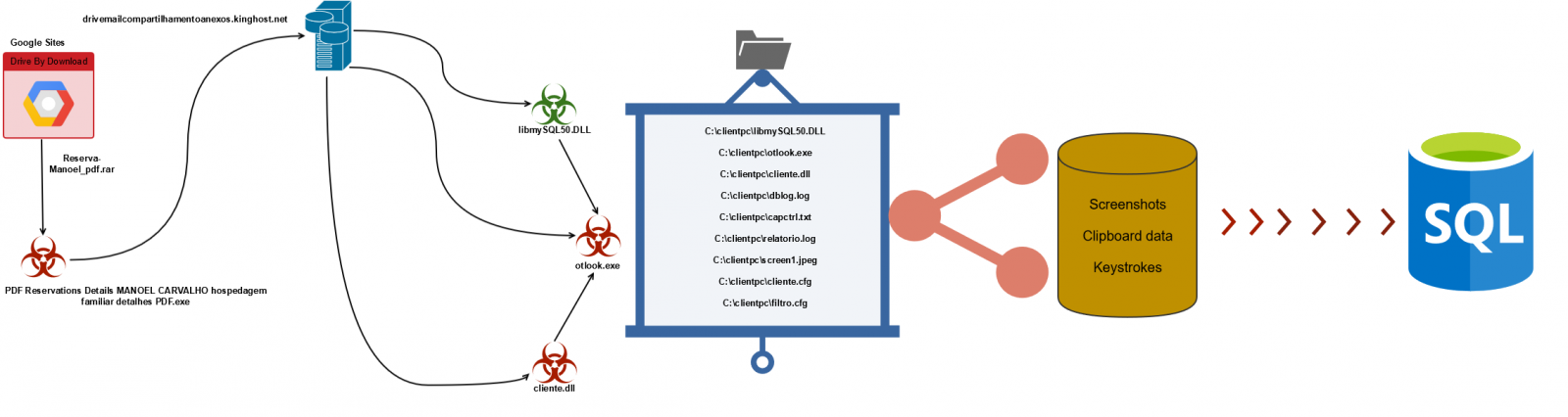

Если пользователь попадается на удочку злоумышленников и открывает вредоносную ссылку, а за ней и файл, тот срабатывает как загрузчик и скачивает на машину жертвы полезную нагрузку следующей стадии, а на диске C создается скрытая директория clientpc.

Пейлоады следующего уровня, загружающиеся в clientpc, — это libmySQL50.DLL, otlook.exe и cliente.dll, которые загружаются с kinghost[.]net.

Otlook.exe явно подражает названию почтового клиента Microsoft Outlook, но на деле представляет собой инфостилер, способный делать снимки экрана, перехватывать данные в буфере обмена, а также нажатия клавиш. Кроме того, он тоже работает как загрузчик и скачивает ряд дополнительных файлов, включая dblog.log, содержащий учетные данные и другие детали, необходимые для связи SQL БД, в которой преступники хранят похищенные у пользователей данные. Для этих целей также применяется и вышеупомянутый файл libmySQL50.DLL, являющийся mysql-библиотекой.

Несмотря на весьма обширные масштабы распространения LoadPCBanker, злоумышленники действительно заинтересованы лишь в нескольких скомпрометированных системах. По словам исследователей, таких хостов всего порядка 20 и за ними операторы малвари следят очень пристально.

Специалисты Netskope пишут, что такая малварь активна как минимум с 2014 года, но затрудняются определить, стоят за текущими атаками те же самые люди, что и пять лет назад, или исходные коды LoadPCBanker доступны нескольким хакерским группам.

Интересно, что на платформе Google Sites был обнаружен как минимум еще один аналогичный вредоносный сайт. Эксперты уведомили представителей Google о происходящем, однако к моменту публикации отчета, малварь по-прежнему оставалась доступной для загрузки и не была удалена. Кроме того, немало вопросов вызывает и неожиданная неспособность Google блокировать подобные вредоносные загрузки в принципе.

Фото: Hackbusters