Содержание статьи

INFO

Эта статья написана редакцией «Хакера» и представляет собой близкий перевод на русский язык выступления Чарльза Хендерсона на конференции IBM Security Summit. В конце статьи ты найдешь ответы на вопросы, которые Хендерсону задал корреспондент «Хакера» и журналисты из других изданий.

Вот я на DEF CON в 1996 году [показывает фотографию лохматого молодого человека в футболке и джинсах, в руках стакан с прохладительным напитком, рядом несколько товарищей]. Теперь это крупнейшая конференция по безопасности во всем мире: в Вегас на нее приезжает 38 тысяч человек. В 1996 году нас было около ста человек.

На заднем плане на этом снимке можно разглядеть людей, которые используют RadioShack Pocket Dialer, чтобы бесплатно звонить с таксофона. Устройство издавало в трубку звуки, идентичные звуковым командам, которые аппарат передавал телефонной станции. Компьютер на том конце думал, что пользователь положил в монетоприемник четвертак (точнее, пять монет по пять центов одну за другой — и опытные операторы могли по отсутствию задержек между сигналами на слух заметить неладное). Я, конечно, таким не занимался — у меня хороший моральный компас, и это очень важно в моей работе.

Но в целом люди, которые были на той конференции, теперь заправляют современным бизнесом наступательной безопасности. Мы находим бреши в защите до того, как это сделают злоумышленники.

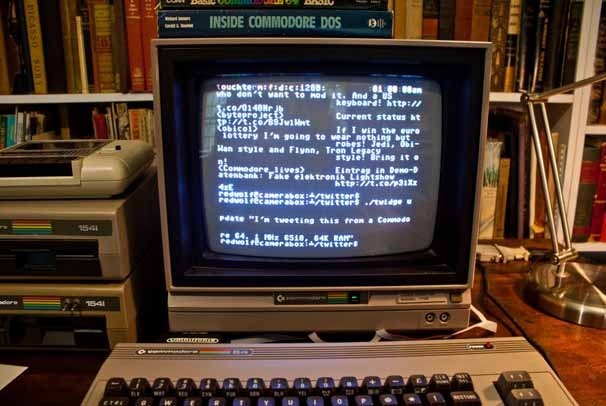

Люди иногда спрашивают меня, зачем я занимаюсь тем, чем занимаюсь. Взгляните на эту фотографию. Знаете, что это?

Это Commodore 64, на котором работает Twitter. Такого приложения, как несложно догадаться, на Commodore 64 не было, когда он продавался в магазинах. Зачем делать такие вещи? Чтобы доказать, что они возможны!

Хакерство и наступательная безопасность в целом — это когда ты используешь вещи так, как их использовать не предполагалось. Например, заставить веб-приложение дать нам доступ к базе данных. Или взломать замок и проникнуть в здание (да, моя команда ломает замки!). Мы постоянно пытаемся заставить организации, сети, приложения, домашние гаджеты и даже автомобили сделать что-то, для чего они не предназначались.

White Hat, Grey Hat, Black Hat — это все не просто названия, это стили жизни. То есть моральный компас — это не просто сознательный выбор, это что-то, с чем ты живешь. И наш способ усиления безопасности немного не такой, как у остальной индустрии. Все занимаются улучшением механизмов безопасности, моя же команда сосредоточена на проникновении, и для этого нужен другой образ мышления. Но моральные приоритеты должны быть теми же. И цели у нас — те же.

X-Force Command Cyber Tactical Operation Center

Из всего показанного на IBM Security Summit, пожалуй, наиболее примечателен был грузовик под названием IBM X-Force Command Cyber Tactical Operation Center (C-TOC). Это мобильный командный центр, спроектированный по военному образцу.

В развернутом виде центр представляет собой небольшой офис с компьютерами и телефонами на столах. C-TOC может быть использован двумя разными способами. Его основное предназначение — это тренировки персонала. Центр разворачивается поблизости от офиса компании, после чего команда сотрудников использует его для интенсивного тренинга, в котором моделируется экстренная ситуация (например, атака или утечка данных). Полный контроль над происходящим внутри позволяет достичь высокой степени реализма.

Расположившись за столами, сотрудники, проходящие тренинг, получают звонки, работают за компьютерами и сообща стараются предотвратить моделируемую угрозу или нивелировать ее последствия. По словам представителей IBM, это позволяет как повысить подготовленность команды реагирования, так и заставить руководство компании попасть на их место и самостоятельно оценить риски.

Второе предназначение C-TOC — доставлять команду специалистов IBM на место инцидента, чтобы те имели возможность оказать максимальную поддержку.

Знаете, что мне нравится в моей работе? Что бы я ни делал, я не окажусь в тюрьме. Неплохо, правда? Я руковожу командой под названием X-Force Red. Мы — адвокаты дьявола в мире безопасности и раз за разом доказываем, что возможны вещи, о которых никто не предполагал. Мы протестируем ваш софт и ваши IoT-девайсы и заставим их делать то, что они не должны делать.

Но для этого требуется определенный уровень автономности. Если в IBM разрабатывают новое средство защиты и мы тестируем его, то нам нужно иметь независимый от остальной команды статус. Поэтому мое подразделение — это глобальная организация, которая организационно внутри IBM Security, но в реальности немного в стороне от остальных. И это, кстати, заметно сразу. Говорят, у наших сотрудников больше цветов волос, чем во всей остальной IBM.

Мы занимаемся не только тестированием безопасности наших клиентов, мы занимаемся ее тестированием вообще. И я не имею в виду, что у нас тут криминальная организация. Я имею в виду, что мы занимаемся поиском уязвимостей.

В прошлом году на Black Hat мы представили наше исследование умных городов. Мы показали, как в городах, с переходом со старых АСУ на современные, управляемые через интернет, часто ставят устройства с простейшими уязвимостями: это могут быть зашитые пароли, передача нешифрованных данных и так далее.

Меньше чем за неделю мы нашли способ скомпрометировать оборудование на гидроэлектростанциях по всей стране. Дальше мы оповестили производителей о проблеме, посодействовали правительствам городов в ее устранении и, конечно, опубликовали отчет только после этого. К этому моменту было запатчено более тысячи уязвимых устройств.

Автомобиль, который не забудет

Я и сам иногда занимаюсь исследованиями. Вот простой случай из жизни — я нашел уязвимость в собственной машине. Я тогда купил кабриолет, о котором мечтал. Пришлось, кстати, проделать серьезнейшую работу по социальной инженерии, чтобы уговорить на это жену, — я рассказал, что туда будет удобнее через верх сажать маленького ребенка (не говорите ей, пожалуйста, но ее сомнения, кажется, были оправданными).

Но в целом это была потрясающая машина — одна из первых по-настоящему подключенных к Сети. Навигация, спутниковое радио, мобильное приложение, из которого можно было делать что угодно: искать машину, открывать замки, заводить мотор, сигналить и так далее.

Поскольку жена все же со временем взяла верх в нашем споре, мне пришлось вернуть эту машину в салон и взять ту же модель, но с обычным кузовом. Я, конечно, предварительно стер все свои данные и сбросил настройки к заводским. Но через какое-то время я заметил, что в приложении по-прежнему могу видеть бывший мой автомобиль. И он не исчез оттуда ни на следующий день, ни через месяц.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»