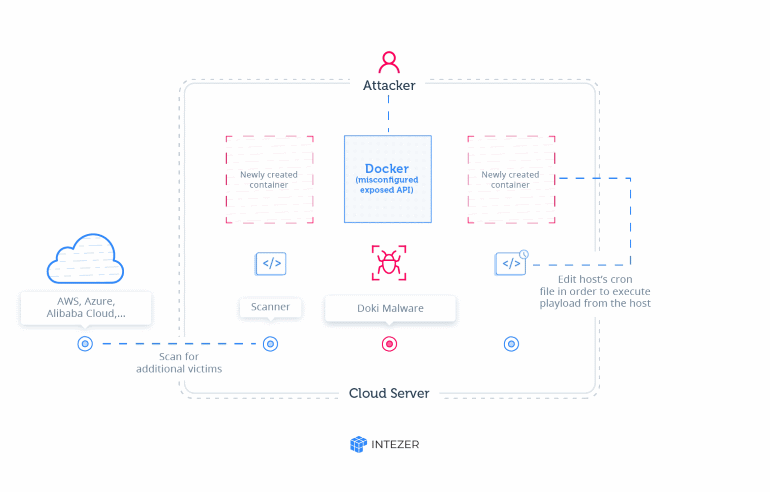

Специалисты компании Intezer Labs обнаружили нового Linux-вредоноса Doki, нацеленного на плохо защищенные установки Docker. Исследователи рассказывают, что за созданием этого бэкдор-трояна стоит группировка Ngrok, активная как минимум с 2018 года. Такое название группа получила в силу того, что часто использовала для размещения своих управляющих серверов одноименный сервис Ngrok.

Исследователи Intezer Labs рассказывают, что свежая кампания Ngrok нацелена на плохо защищенные установки Docker, где API оставлен в открытом доступе. Так, злоумышленники злоупотребляют Docker API, чтобы развернуть новые серверы в облачной инфраструктуре компании-жертвы, а затем эти серверы, работающие под управлением Alpine Linux, заражаются майнинговой малварью и Doki.

Судя по образцам, загруженным в VirusTotal, Doki существует примерно с января 2020 года, но малварь по-прежнему остается незамеченной для большинства сканеров, представленных на VirusTotal.

Основная задача Doki весьма проста, она заключается в том, чтобы хакеры могли беспрепятственно контролировать свои серверы Alpine Linux и следить за майнинговыми операциями. Но эксперты Intezer Labs говорят, что с технической точки зрения Doki сильно отличается от других похожих бэкдоров.

Дело в том, что вредонос определяет URL-адрес своего управляющего сервера весьма интересным способом. Обычно для этого другая малварь обращается к конкретным IP-адресам или жестко закодированным URL, но для определения адреса своего управляющего сервера Doki использует DGA (domain generation algorithm) и API криптовалюты Dogecoin. Происходит это следующим образом.

- Малварь запрашивает у dogechain.info API сумму, которая была отправлена (потрачена) с жестко закодированного кошелька, который находится под контролем злоумышленников. Формат запроса: https://dogechain.info/api/v1/address/sent/ enjaddress}.

- Для полученного в ответ значения используется SHA256.

- Первые 12 символов полученного таким образом шестнадцатеричного значения будут именем поддомена.

- В итоге адрес управляющего сервера формируется путем добавления к полученному поддомену ddns.net. К примеру, получится адрес формата 6d77335c4f23[.]ddns[.]n

По сути, хакеры могут изменить адрес своего управляющего сервера, с которого Doki получает команды, просто выполнив транзакцию из принадлежащего им кошелька Dogecoin. Если DynDNS (ddns.net) получает жалобу о злоупотреблении текущим URL-адресом, члены Ngrok просто осуществляют новую транзакцию, определяют значение поддомена, заводят новую учетную запись DynDNS и задействуют нужный поддомен.

Эксперты отмечают, что этот механизм весьма эффективно предотвращает захват бэкэнд-инфраструктуры Doki, ведь для этого правоохранителям понадобилось бы взять под контроль принадлежащий хакерам кошелек Dogecoin, а это вряд ли возможно без соответствующего криптографического ключа.