Исследователи из компании Imperva выяснили (1, 2), что ботнет KashmirBlack, активный с конца 2019 года, заразил сотни тысяч сайтов, работающих на базе популярных CMS, в том числе WordPress, Joomla, PrestaShop, Magneto, Drupal, vBulletin, osCommerce, OpenCart и Yeager.

Как правило, ботнет использует серверы зараженных ресурсов для добычи криптовалюты, перенаправляет легитимный трафик на спам-сайты, задействует взломанные сайты для атак на другие ресурсы и поддержания своей активности, а порой и вовсе устраивает дефейсы.

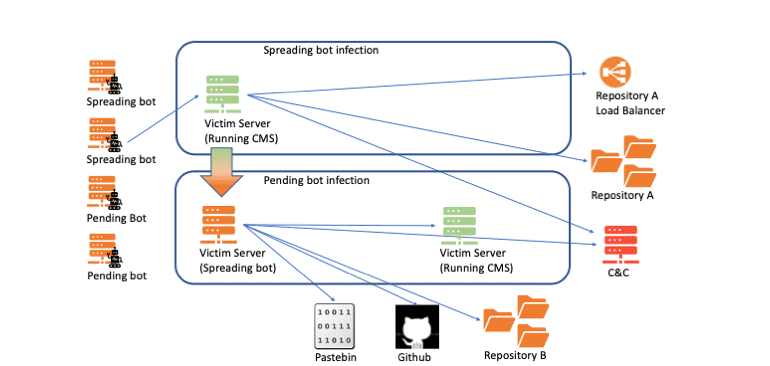

Специалисты пишут, что изначально KashmirBlack был небольшим ботнетом, однако за прошедшие месяцы он разросся и превратился угрозу, способную атаковать тысячи сайтов в день. Наиболее радикальные изменения в работе малвари произошли в мае 2020 года, когда ботнет расширил управляющую инфраструктуру и свой арсенал эксплоитов. Так, исследователи пишут, что в настоящее время KashmirBlack управляется одним C&C-сервером, но использует более 60 серверов (в основном взломанные ресурсы) в своей инфраструктуре.

«KashmirBlack взаимодействует с сотнями ботов, каждый из которых обменивается данными с управляющим сервером, чтобы получить список новых целей, выполнить брутфорс-атаку, установить бэкдоры и работать над расширением ботнета», — гласит отчет компании.

Основной способ распространения KashmirBlack — сканирование интернета в поисках сайтов, которые работают под управлением устаревшего ПО. Затем малварь задействует эксплоиты для различных известных уязвимостей, чтобы взломать уязвимый сайт и захватить его сервер. По данным Imperva, ботнет активно злоупотребляет 16 уязвимостями:

- удаленное выполнение кода PHPUnit (CVE-2017-9841);

- уязвимость загрузки файла jQuery (CVE-2018-9206);

- инъекции команд в ELFinder (CVE-2019-9194);

- уязвимость удаленной загрузки файлов в Joomla;

- Magento Local File Inclusion (CVE-2015-2067);

- уязвимость загрузки веб-форм в Magento;

- проблема загрузки произвольного файла в CMS Plupload;

- уязвимость в Yeager CMS (CVE-2015-7571);

- множественные уязвимости, включая загрузку файлов и RCE во многих плагинах для различных платформ;

- уязвимость WordPress TimThumb RFI (CVE-2011-4106);

- RCE-уязвимость Uploadify;

- RCE-уязвимость в виджете vBulletin (CVE-2019-16759);

- RCE-уязвимость в WordPress install.php;

- брутфорс-атака на WordPress xmlrpc.php;

- RCE в ряде плагинов для WordPress(полный список здесь);

- RCE в ряде тем для WordPress (полный список здесь);

- уязвимость загрузки файла в Webdav.

Исследователи Imperva отмечают, что, по их мнению, данный ботнет — это дело рук хакера, известного под псевдонимом Exect1337, который входит в индонезийскую хакерскую группу PhantomGhost.