Содержание статьи

Rotexy, помесь банкера и вымогателя, появился в 2018 году и провел десятки тысяч атак на пользователей в России. В течение всего 2020 года активность вредоноса постоянно снижалась, но в октябре — ноябре мы снова зафиксировали рост. Вопрос, будет ли некогда один из самых заметных банковских троянов активен вновь, пока остается открытым.

Как проходит атака

Rotexy распространяется, маскируясь под приложения популярных торговых онлайн‑площадок. Атака начинается вполне обыденно: на телефон потенциальной жертвы приходит СМС, которое приглашает открыть вредоносную ссылку, внешне похожую на адрес той или иной торговой площадки. По ссылке загружается банковский троян. Интересно, что по команде злоумышленников такие фишинговые сообщения распространяют ранее зараженные устройства.

Функции банкера заключаются в том, что Rotexy побуждает жертву ввести данные банковской карты на фишинговой странице. Также трой действует как вымогатель: он может заблокировать экран устройства жертвы по команде с управляющего сервера. В большинстве таких случаев отображается страница с сообщением о том, что для разблокировки экрана необходимо «оплатить штраф» за просмотр контента (например, порнографического).

Распространение

В последнее время операторы Rotexy крайне избирательно относились к распространению своей вредоносной программы. После перехода пользователя по вредоносной ссылке из СМС злоумышленники проверяли User-Agent его устройства. И только если девайс оказывался мобильным, загружалась вредоносная программа.

Кроме того, управляющие серверы настраиваются таким образом, что за одну рассылку они не позволяют скачивать вредоносные файлы больше 2000 раз. Эти ограничения призваны предотвратить детектирование трояна и блокировку домена.

Статистика активности

В течение практически всего года мы наблюдали значительное снижение активности Rotexy. Если в начале 2020-го BI.ZONE-CERT отправил на блокировку почти 50 доменов, зарегистрированных операторами Rotexy, то в сентябре мы обнаружили только один.

При этом в октябре снова начался рост активности — за месяц мы обнаружили 17 доменов, а в ноябре — уже 30.

Пик числа новых регистраций доменов операторами Rotexy зафиксирован в 2019 году (видно на рисунке ниже), поскольку тогда рассылки были массовыми и наблюдались по всей России. В 2018-м вредонос только появился, причем лишь во второй половине года, однако количество обнаруженных доменов за это время значительно превышает показатель за одиннадцать месяцев 2020-го. Это можно связать с тем, что в последнее время операторы Rotexy стали более избирательно распространять вредоносные APK-файлы и, как правило, в день регистрировали не больше двух доменов.

Детектирование

Свежие семплы вредоносной программы не детектируются антивирусами, поскольку обфусцируются с помощью приватных крипторов.

Отличительная особенность Rotexy — умение обходить антифрод‑системы банков. Программа пополняет баланс мобильного счета с банковской карты жертвы, а затем переводит средства через личный кабинет на другой номер.

Основная функциональность

Вспомним, какие основные функциональные возможности есть в арсенале Rotexy, на примере файла b848e1cfb58b6e6bdcd44104d04877bd.

Исходный исполняемый APK-файл Rotexy значительно обфусцирован. Злоумышленники используют три способа обфускации:

- мертвый код;

- прокси‑методы;

- шифрование строк.

Мертвый код

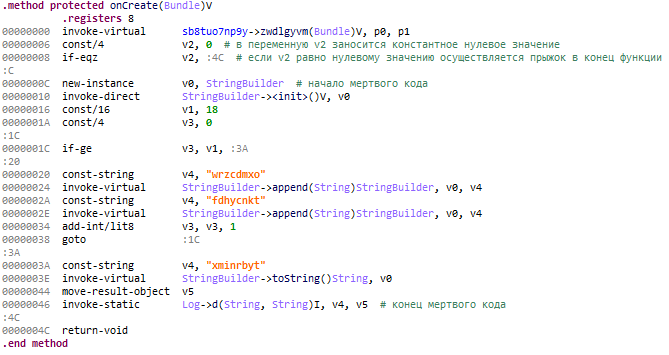

Код вредоноса заполнен большим количеством так называемого мертвого кода, который мешает анализу. В большинстве случаев это реализовано следующим образом: в переменную помещается нулевое значение, после чего проверяется, действительно ли переменная равна нулю, и при истинности условия (а такое условие истинно всегда) выполняется переход на определенную метку. Следовательно, часть кода оказывается пропущена.

Пример мертвого кода приведен на рисунке ниже. Код между комментариями «начало мертвого кода» и «конец мертвого кода» никогда не исполнится.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»