Содержание статьи

warning

Вся информация предоставлена исключительно в ознакомительных целях. Автор и редакция не несут ответственности за любой возможный вред, причиненный с использованием сведений из этой статьи.

Firebase — это облачная платформа, которую разработала компания Envolve в 2011 году. Изначально это была база данных для приложений‑чатов, но позже ее полюбили разработчики многопользовательских онлайновых игр. Это подвигло основателей разделить Firebase на две части: модуль чата и модуль игрового фреймворка.

Два года спустя, в 2014 году, Google приобрела Firebase и продолжила развивать. Программные интерфейсы для этой базы данных есть для множества платформ и языков программирования.

info

Подробнее про Firebase — в статье «Строим мобильное приложение на Firebase — бесплатном и мощном бэкенде Google».

С технической точки зрения Firebase — крутая и удобная штука. Кажется, что ничего докручивать и допиливать здесь не нужно. Но безопасная настройка облачной базе таки нужна, и многие владельцы об этом забывают, чересчур расслабившись. Настолько, что забывают о простейшей вещи — аутентификации.

Ищем открытые базы данных

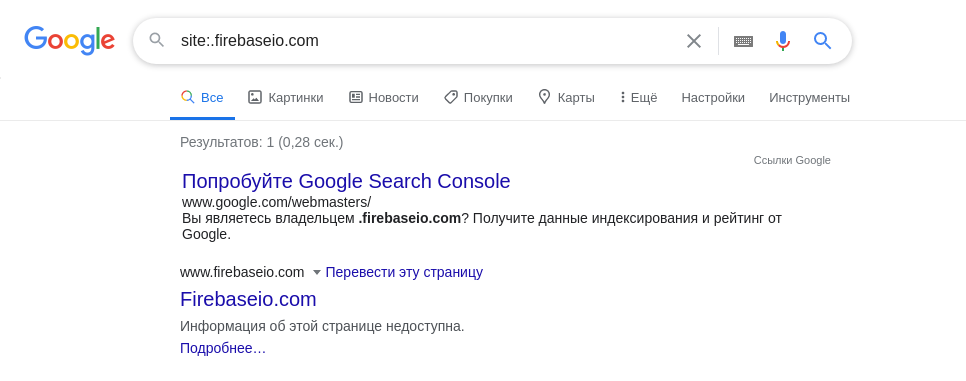

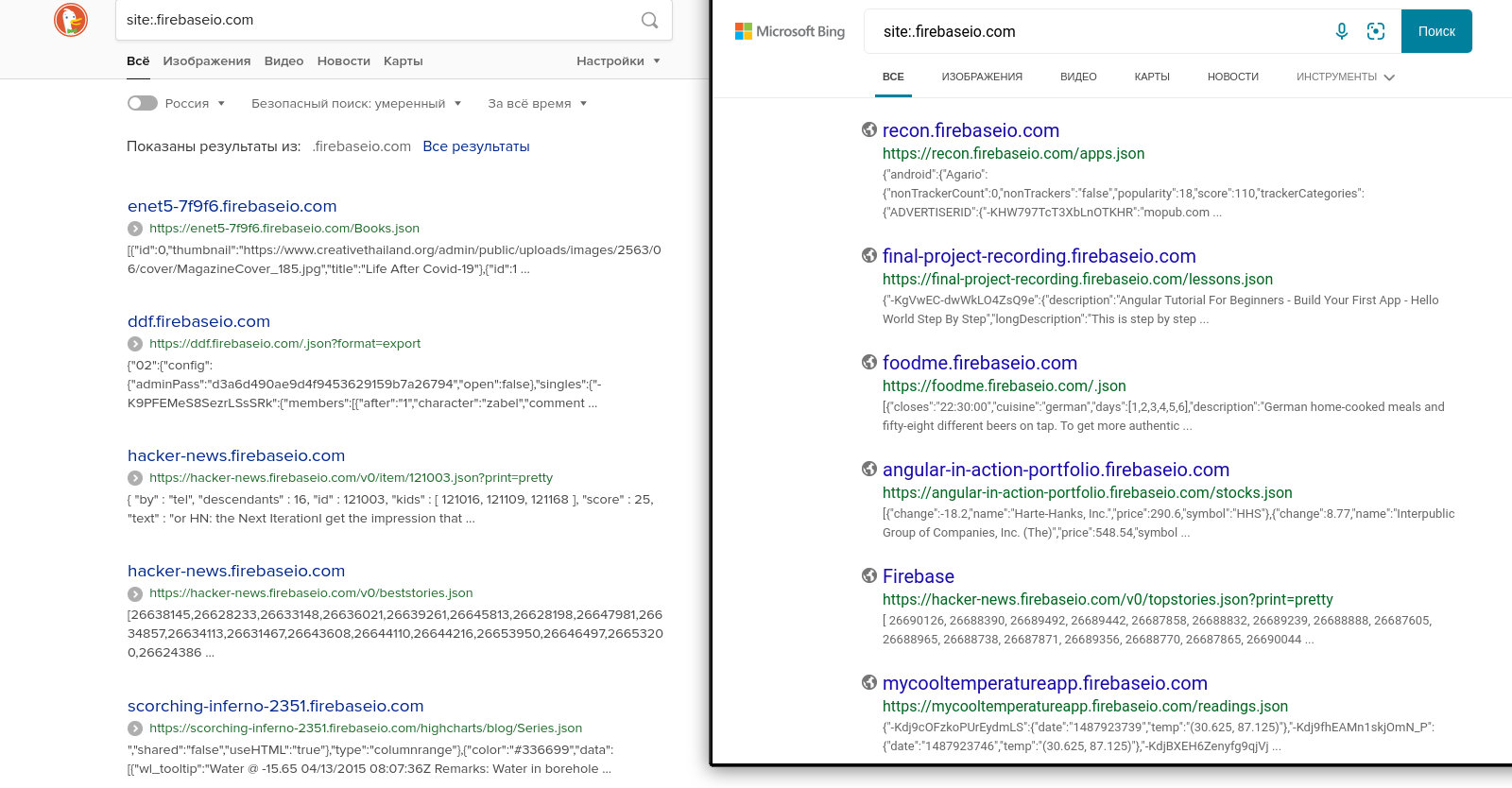

Получается, что в интернете масса не закрытых паролем баз данных, а это легкая добыча для злоумышленников. Только вот взять и нагуглить их не получится, потому что в Google решили, что эту проблему можно решить, просто исключив эти базы из поисковой выдачи. Ловко! Но крайне ненадежно.

Ничто не мешает нам воспользоваться другим поисковиком — например, Bing или DuckDuckGo. Они выдают уже намного больше полезной информации.

Что можно сделать дальше, после того как найдены домены с уязвимыми базами? Открываем любую ссылку — например, https://. Информация о ней бесполезна, но если убрать из ссылки название таблицы topstories и оставить только ., то можно проверить, защищена база или нет. В этом случае результат выглядит вот так:

{ "error" : "Permission denied"}Все верно, лично я бы знатно удивился, если бы владельцы этого сайта допустили настолько вопиющую оплошность. Но некоторые ее таки допускают. Минут десять перебора ссылок, и поиск увенчается успехом.

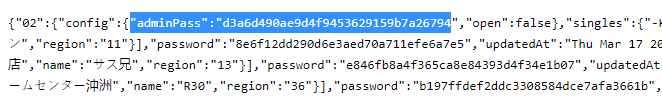

Я нашел что‑то более интересное — учетки с хешами паролей. Выбрать их из файла несложно простым скриптом на Python или утилитой jq.

При помощи HashID определяем тип хешей (это был MD5) и загоняем в hashcat. Если нет достаточно мощного железа, можно воспользоваться онлайновым сервисом — тулза FindMyHash автоматически их подбирает. Все эти утилиты предустановлены в Kali Linux.

Ждем десять минут, и перед нами логины и пароли в открытом виде.

Автоматизация

Сидеть, менять поисковики и перебирать все URL вручную очень нудно. Слишком часто видишь «error : Permission denied». Значит, пора автоматизировать! Программировать, правда, не потребуется, потому что это уже сделали до нас. Возьмем, к примеру, скрипт за авторством Францеска Эрреры.

Скрипт сам подбирает URL и ищет уязвимые базы данных.

Качаем его и устанавливаем зависимости:

git clone https://github.com/Turr0n/firebase.git

cd firebase

pip install -r requirements.txt

И запускаем:

python3 firebase.py -p 4 -c 150 –dnsdumpster

Ключи:

-

p— указывает количество потоков (по умолчанию 1, максимум 4); -

dnsdumpster— генерирует URL самостоятельно; -

с— какое количество доменов генерировать.

Да, скрипт умеет генерировать ссылки самостоятельно. Точнее, делает это не сам, а обращается за помощью к утилите DNSdumpster.

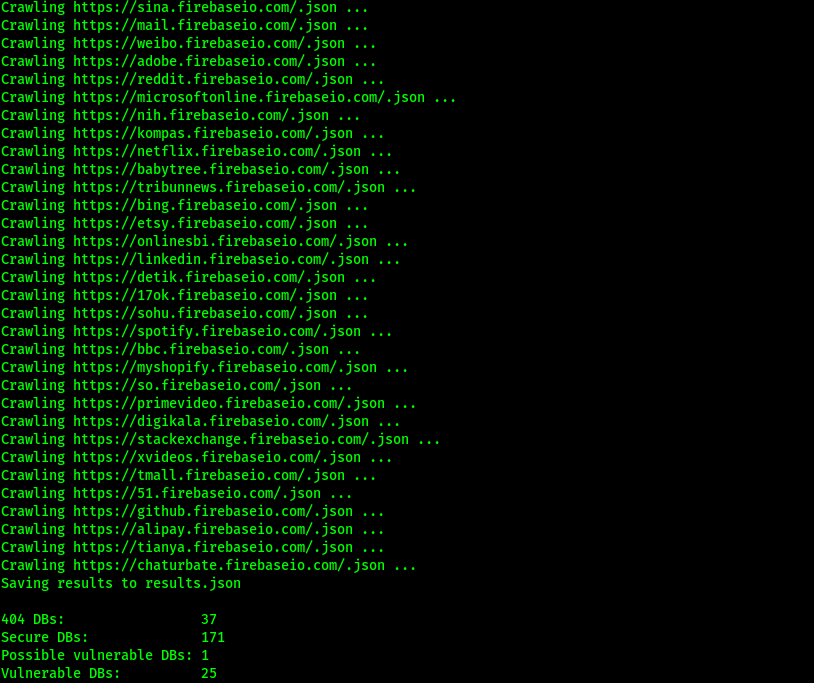

По результату видно, что из найденных баз:

- 37 урлов «битые» или больше не существуют;

- 171 база имеет аутентификацию при обращении к данным и защищена;

- одна база с подозрением на уязвимость;

- 25 баз не защищены или уязвимы.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»