Содержание статьи

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем в / IP машины:

10.10.10.234 schooled.htb

И сканируем ее порты в два прохода при помощи Nmap:

#!/bin/bashports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)nmap -p$ports -A $1

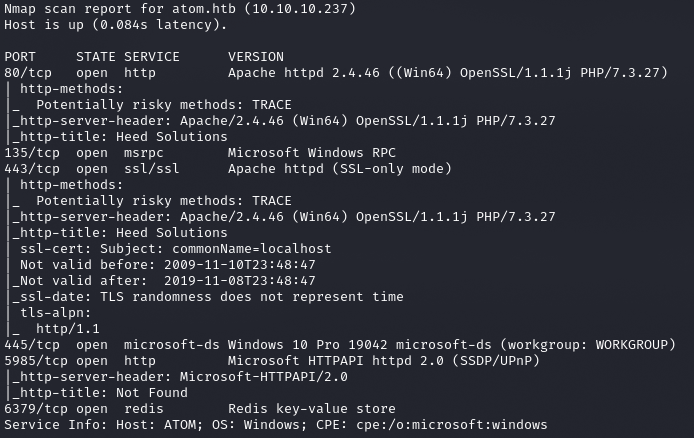

Находим шесть открытых портов:

- порт 80 — веб‑сервер Apache 2.4.46;

- порт 135 — служба удаленного вызова процедур (Microsoft RPC);

- порт 443 — веб‑сервер Apache 2.4.46 + SSL (HTTPS);

- порт 445 — SMB;

- порт 5985 — служба удаленного управления WinRM;

- порт 6379 — Redis.

Раз есть сайт, начинать осмотр нужно именно с него. Здесь могут найтись и точки входа в виде разных уязвимостей, и просто важная инфа — к примеру, имена пользователей. И конечно, осмотр сайта дает возможность понять, с какими технологиями придется столкнуться.

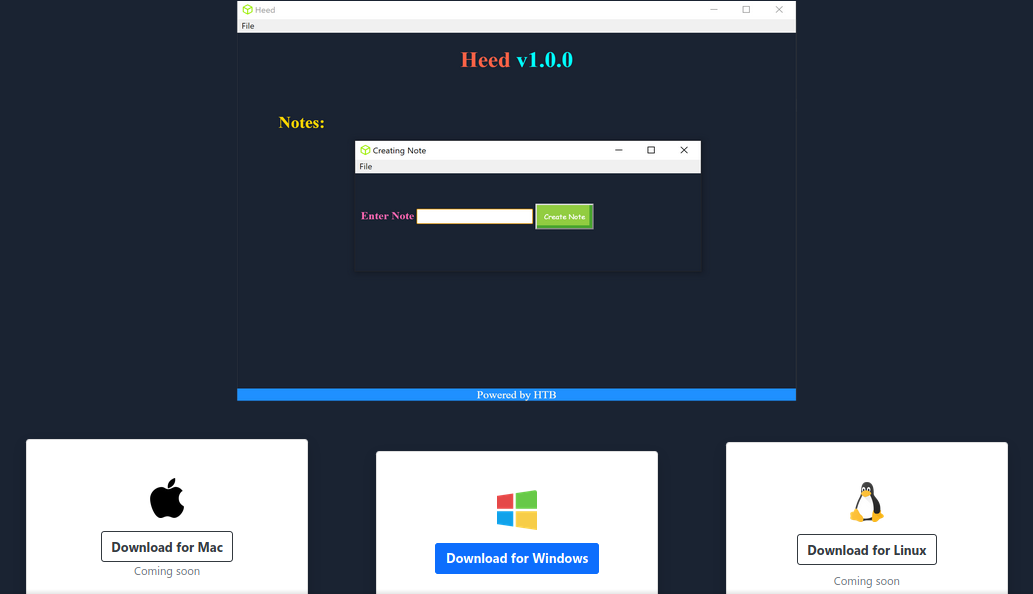

На первый взгляд, ничего интересного на сайте нет, кроме возможности скачать архив с каким‑то программным обеспечением.

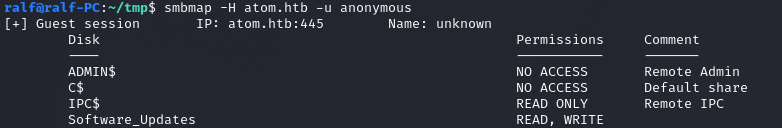

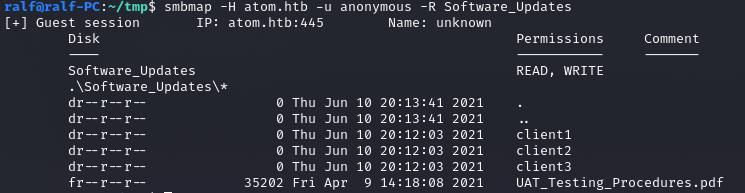

Тестирование SMB

Теперь проверяем, что нам может дать SMB. Подключившись к нему, находим общую директорию Software_Updates, которая доступна без авторизации. И c помощью SMBMap сразу просматриваем рекурсивно все содержимое (опция -R).

smbmap -H atom.htb -u anonymous

smbmap -H atom.htb -u anonymous -R Software_Updates

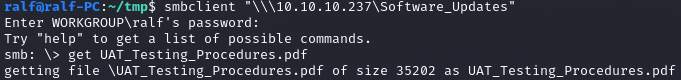

Нам доступны три однотипно названные директории client, а также файл UAT_Testing_Procedures.. Давай‑ка скачаем его посмотреть. Для этого будем использовать smbclient.

smbclient "\\\10.10.10.237\Software_Updates"get UAT_Testing_Procedures.pdf

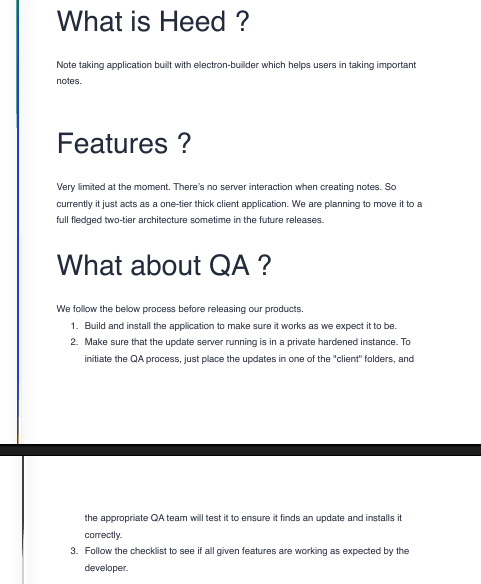

Документ — это описание приложения для создания заметок под названием Heed. А разработан этот Heed с помощью electron-builder. Также в документе отмечен план перехода от одноуровневого толстого клиента на полноценную двухуровневую архитектуру.

Точка входа

Что очень важно, в документации изложена и техническая сторона работы с приложением. Так, в начале работы программу требуется скомпилировать и установить. Затем упоминается сервер обновлений. Чтобы обновиться, нужно поместить обновления в одну из папок client (теперь становится понятно их предназначение). При этом обновления будут проходить некую проверку контроля качества. Процесс проверки установленных обновлений нас не интересует.

Здесь уже виден следующий вектор атаки: на сервере работает приложение, которое автоматически обновляется, а мы имеем доступ к директории, откуда оно берет обновления. Нужно лишь разобраться, в каком виде требуется представить обновления, а также что делать с их проверкой.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»