Специалисты Lumen Black Lotus Labs обнаружили Linux-бинарники, созданные для Windows Subsystem for Linux (WSL). Исследователи говорят, что хакеры пробуют новые методы скрытой компрометации компьютеров под управлением Windows.

Отчет компании гласит, что эти образцы являются первыми в своем роде (то есть, это первый случай, когда злоумышленник злоупотребляет WSL для установки последующих пейлоадов), хотя ИБ-эксперты предполагали, что такие атаки станут возможны еще в 2017 году.

«На данный момент мы идентифицировали ограниченное количество образцов только с одним публично маршрутизируемым IP-адресом. Это указывает на то, что такая деятельность пока весьма ограничена и [вредоносный код] все еще находится в разработке, — пишут эксперты. — Эти файлы выступали в качестве загрузчиков, запускающих полезную нагрузку, которая была либо встроена в сам образец, либо получена с удаленного сервера, а затем внедрялась в работающий процесс с помощью Windows API».

Известно, что цели неизвестных злоумышленников находились в Эквадоре и Франции, и взаимодействовали с вредоносным IP-адресом (185.63.90 [.]137) в конце июня и начале июля текущего года. При этом первые образцы, нацеленные на WSL, были обнаружены в еще начале мая и продолжали появляться каждые две-три недели, вплоть до 22 августа.

Вредоносные файлы в основном полагались на Python 3 для выполнения своих задач и упаковывались как исполняемый файл ELF для Debian с помощью PyInstaller. В одном из образов был найден тестовый код, который печатал «Привет, Саня» на русском языке. Также сообщается, что все файлы кроме одного, связанные с этим образцом, содержали локальные IP-адреса, тогда как общедоступный IP-адрес указывал на 185.63.90[.]137 и уже был отключен, когда исследователи пытались получить полезную нагрузку.

Другой вариант загрузчика «ELF для Windows» полагался на PowerShell для внедрения и выполнения шелл-кода. В одном из этих образцов Python использовался для вызова функций, которые ликвидировали работающее антивирусное ПО, закрепления в системе и запуска PowerShell-скрипта каждые 20 секунд.

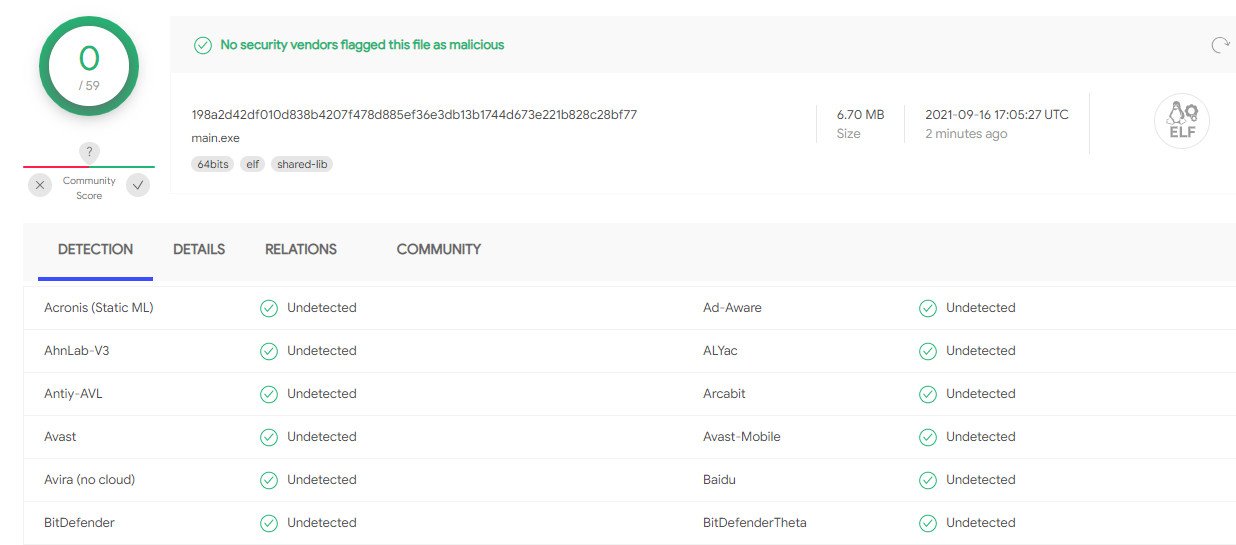

Исследователи отмечают очень низкие показатели обнаружения изученных образцов на VirusTotal и делают вывод, что одной из основных задач злоумышленников было сокрытие свой активности.