Содержание статьи

Атака на RuTube

9 мая 2022 года российский видеохостинг RuTube пострадал от хакерской атаки, ответственность за которую взяли на себя Anonymous. В СМИ появились сообщения о том, что сайт вообще не подлежит восстановлению и 90% бэкапов повреждены, однако 11 мая RuTube вернулся в строй, а расследованием случившегося занялась команда специалистов экспертного центра безопасности Positive Technologies (PT Expert Security Center).

Атака на сервис произошла рано утром 9 мая. Как сообщалось в официальном Telegram-канале RuTube: «кто‑то изо всех сил пытался помешать нам провести трансляцию главного события сегодняшнего дня — Парада Победы». Также представители сервиса назвали произошедшее крупнейшей кибератакой в истории сервиса, заявляя, что RuTube «заказали».

«RUTUBE подтверждает, что третьим лицам не удалось получить доступ к видеоархиву. Вся библиотека, включая пользовательский контент, по‑прежнему сохранена на сервисе. Сейчас ведутся работы по восстановлению инфраструктуры видеоотдачи», — писали представители RuTube.

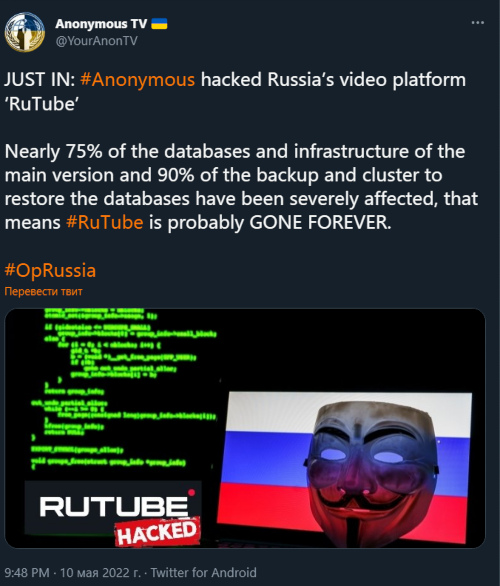

Вместе с этим Anonymous заявили в Twitter, что это они взломали сервис и нанесли серьезный ущерб платформе: якобы в ходе атаки пострадали или были уничтожены 75% баз и инфраструктуры основной версии сайта и 90% бэкапов и кластеров для восстановления БД.

В то же время издание The Village (издание заблокировано Роскомнадзором на территории РФ), со ссылкой на собственные источники, сообщало, что атаки начались около пяти утра 9 мая и в результате был «полностью удален код сайта», а видеосервис теперь вообще «не подлежит восстановлению».

«Обычно на такой случай предусмотрены бэкапы, но в конкретной ситуации проблема, видимо, в том, что в сервисе до сих пор не понимают, имеет ли по‑прежнему хакер доступ к системе или уже нет. Видеоконтент в результате атаки не пострадал. По мнению источника, такая кибератака стала возможна из‑за утечки кодов доступа к сайту», — писали журналисты.

Представители RuTube быстро опровергли эти заявления, заверив, что исходный код не был утерян:

«Информация относительно утери исходного кода сайта не соответствует действительности. Мы и правда столкнулись с самой сильной кибератакой за всю историю существования RUTUBE.

Важно понимать, что видеохостинг — это петабайты данных архивов и сотни серверов. Восстановление потребует больше времени, чем изначально предполагали инженеры. Однако мрачные прогнозы не имеют ничего общего с настоящим положением дел: исходный код доступен, библиотека цела. Сейчас идет процесс по восстановлению сегментов файловой системы удаленных сред и баз на части серверов».

11 мая 2022 года видеохостинг наконец вернулся в онлайн, после чего, по словам главы RuTube Александра Моисеева, на платформе проводилось «нагрузочное тестирование и дополнительная проверка на уязвимость». Кроме того, к расследованию произошедшего и для устранения последствий атаки к делу были привлечены несколько экспертных команд, в частности команда специалистов экспертного центра безопасности Positive Technologies (PT Expert Security Center).

По данным команды RuTube, по состоянию на 26 мая 2022 года видеохостинг практически полностью восстановил свою функциональность, включая стабильную работу сайта, Smart TV, комментариев, загрузку видео, проведение стримов. Однако подчеркивается, что «восстановление еще продолжается».

100 000 хакеров против «Сбербанка»

Вице‑президент и директор департамента кибербезопасности «Сбербанка» Сергей Лебедь рассказал, что после 24 февраля наблюдается взрывной рост кибератак на российские компании, при этом их мощности увеличились кардинально.

По его словам, 6 мая 2022 года «Сбербанк» отразил самую мощную DDoS-атаку в своей истории: она была направлена на сайт банка, а вредоносный трафик, сгенерированный ботнетом, исходил от 27 000 устройств из Тайваня, США, Японии и Великобритании. Мощность атаки составила более 450 Гбайт/с.

Также Лебедь заявил, что общая численность хакеров, действующих против «Сбербанка», сейчас превышает 100 000 человек, а в марте специалисты фиксировали до 46 одновременных DDoS-атак, нацеленных на разные сервисы банка.

Утечки, утечки

Май выдался урожайным на всевозможные утечки данных, и эта проблема затронула в том числе и российские сервисы. Поговорим о наиболее заметных сливах этого месяца.

Яндекс Еда и все-все-все

Сайт, ранее распространявший утекшие данные пользователей Яндекс Еды в формате интерактивной карты, пополнился новыми базами, включая ГИБДД, СДЭК, Avito, Wildberries, «Билайн» и другие источники.

Напомню, что сайт с интерактивной картой появился в сети в марте текущего года. Тогда представители Яндекса подтвердили факт утечки и предупредили, что в руки третьих лиц попали телефоны клиентов и информация об их заказах: состав, время доставки и так далее. Сообщалось, что данные утекли из‑за «недобросовестных действий» одного из сотрудников.

В середине мая этот ресурс обновился и теперь предлагает посетителям все ту же интерактивную карту, однако профили пользователей включают данные не только Яндекс Еды, но и ГИБДД, СДЭК, Avito, Wildberries, «Билайна» и других источников. Это адреса, номера телефонов, VIN-номера автомобилей и другие данные пользователей сервисов.

Кроме того, на сайте появились списки публичных людей и объединенная информация по ним. Журналисты обнаружили, что в эти списки попали номера телефонов и адреса Ксении Собчак, Светланы Кривоногих, которую СМИ называли «близкой знакомой» Владимира Путина (пресс‑секретарь президента Дмитрий Песков заявил, что в Кремле никогда не слышали о Кривоногих), Петра Дерипаски (сына бизнесмена Олега Дерипаски) и еще около 30 человек.

«Мы увидели, насколько цена нашей конфиденциальности не ценится, и решили запустить новую версию сайта. Суд оштрафовал Яндекс Еду на 60 тысяч рублей за утечку данных клиентов, то есть наши адреса доставки и личностные данные стоят 0,009 рубля за пользователя (6 397 035 пользователей).

Все больше информации попадает в руки преступников, которой могут воспользоваться с целью запугивания или обмана. Чтобы понимать риски, вы можете проверить, какая персональная информация есть у мошенников и уголовников», — заявили операторы сайта.

Представители Яндекс Еды сообщили СМИ, что не фиксировали никаких новых инцидентов и «предпринимают все возможное, чтобы минимизировать распространение информации злоумышленниками». Представители Wildberries заявили, что данные пользователей в сохранности, «беспокоиться не о чем, утечек данных не было». Также опровергли утечку и в Avito, сообщив, что «это обычный парсинг».

Delivery Club

В конце мая специалисты Data Leakage & Breach Intelligence (DLBI) обнаружили, что в продаже в даркнете появилась база данных службы доставки Delivery Club.

Продавец утверждает, что дамп содержит 250 миллионов строк, а опубликованный в открытом доступе образец содержал 1 011 812 строк, включая такие данные, как имена, номера телефонов (827 758 уникальных номеров), адреса доставки (включая код домофона, этаж и номер подъезда), email-адреса (183 852 уникальных адреса), составы заказов и их стоимость, IP-адреса (507 673 уникальных адреса), а также даты и время заказов (с 24.05.2020 по 04.07.2021).

Представители компании подтвердили утечку данных о заказах пользователей, но подчеркнули, что дамп не содержит банковские данные. Также в компании пообещали провести дополнительный аудит внутренних систем после окончания внутреннего расследования и принесли извинения пользователям.

«Гемотест»

Все те же эксперты Data Leakage & Breach Intelligence (DLBI) обнаружили в даркнете и другой дамп: хакеры выставили на продажу базу данных клиентов медицинской лаборатории «Гемотест». По заявлениям продавца, база содержала 31 миллион строк, включая такую информацию, как ФИО, даты рождения, адреса, телефоны, email-адреса, серии и номера паспортов.

Исследователи писали, что в закрытом доступе и для узкого круга лиц эта база появилась еще в начале весны 2022 года.

После огласки утечки представители медицинской лаборатории «Гемотест» подтвердили в письме «факт хакерской атаки и несанкционированного доступа к информационному ресурсу», выявленные еще 22 апреля текущего года.

В компании заявили, что уже обратились в правоохранительные органы, чтобы установить и привлечь к ответственности виновных. При этом в «Гемотесте» подчеркивают, что есть основания сомневаться в достоверности «распространяемой в сети интернет информации об объеме имеющихся в распоряжении злоумышленников данных».

Дефицит до 2024 года

В компании Intel рассказали, что, по их прогнозам, дефицит полупроводников останется с нами надолго. Если в конце прошлого года в компании полагали, что производители нарастят мощности и дефицит полупроводниковых компонентов может ослабнуть к 2023 году, теперь глава Intel Пэт Гелсингер (Pat Gelsinger) заявил CNBC, что раньше 2024 года улучшений ждать не стоить.

«Мы считаем, что общая нехватка полупроводников теперь распространится и на 2024 год (по сравнению с нашими более ранними прогнозами и 2023 годом), так как теперь дефицит коснулся оборудования, из‑за чего некоторые из производственных процессов будут более сложными»,

— сказал Гелсингер и добавил, что при этом сама Intel находится в лучшем положении, чем другие представители отрасли.

Малварь на выключенном iPhone

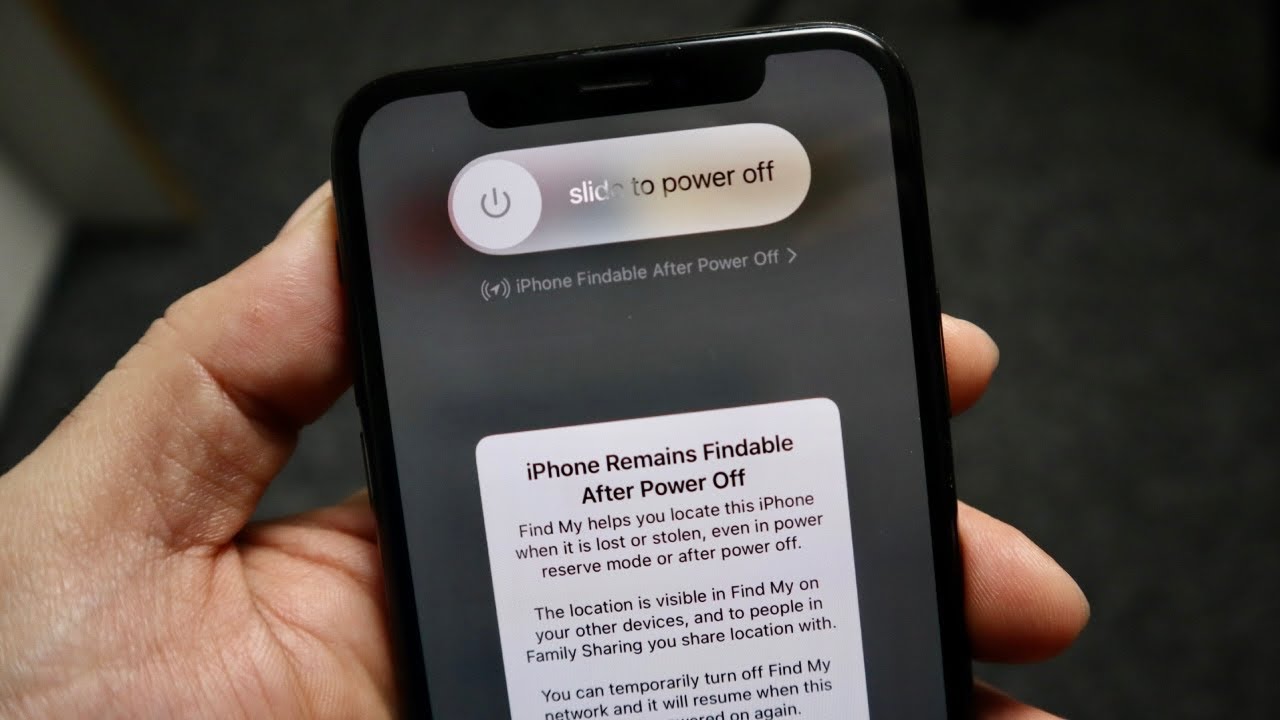

Исследователи из Дармштадтского технического университета разработали вредоносное ПО для iPhone, которое может работать даже на выключенном устройстве.

Все началось с того, что ученые исследовали реализацию режима низкого энергопотребления (low-power mode, LPM) на iPhone и обнаружили, что тот несет в себе серьезные риски для безопасности и даже позволяет злоумышленникам запускать малварь на выключенных устройствах. По мнению экспертов, эти риски нельзя игнорировать, особенно если речь идет о журналистах, активистах и других лицах, которые могут стать мишенью для хорошо финансируемых злоумышленников.

Анализ экспертов выявил, что на iPhone, который работает под управлением iOS 15, системы беспроводной связи Bluetooth, NFC и ultra-wideband (UWB) связи остаются активными даже после выключения устройства.

«Чипы Bluetooth и UWB жестко подключены к Secure Element (SE) в чипе NFC и хранят секреты, которые должны быть доступны в LPM. Поскольку поддержка LPM реализована аппаратно, ее нельзя отключить путем изменения программных компонентов. В результате на современных iPhone более нельзя доверять отключению беспроводных чипов после выключения», — гласит доклад исследовательской группы.

Придя к этому выводу, исследователи проверили работу приложений, использующих LPM (например, Find My), а также оценили их влияние на безопасность железа и прошивки.

Так как описанная в докладе атака все же пока только концепт, в рамках своего анализа эксперты предположили, что злоумышленник уже имеет привилегированный доступ к прошивке, может отправлять специальные команды, изменять образ прошивки или выполнять код «по воздуху». Выяснилось, что если прошивка скомпрометирована, то у злоумышленника получится сохранить определенный контроль над устройством жертвы даже после его отключения, а это может быть весьма полезно для устойчивых эксплоитов.

В случае с аппаратной составляющей исследователи предположили, что злоумышленник не может скомпрометировать железо напрямую. Тогда они сосредоточились на определении того, какие компоненты могут быть включены без ведома пользователя и какие приложения могут быть использованы.

В отчете подробно рассказывается, как можно изменить прошивку Bluetooth LPM для запуска вредоносных программ на iPhone 13, даже если устройство выключено. Ученые объясняют, что подобная атака возможна из‑за того, что прошивка не подписана и не зашифрована, а для чипа Bluetooth даже не включена безопасная загрузка.

Эксперты полагают, что Apple следует добавить в свои устройства некий аппаратный переключатель для отключения батареи, что должно улучшить ситуацию. Также исследовательская группа опубликовала в открытом доступе опенсорсные инструменты InternalBlue и Frankenstein, которые можно использовать для анализа и модификации прошивок.

Исследователи говорят, что сообщили о своих выводах инженерам Apple, однако так и не получили от компании никаких комментариев.

Продажи NFT упали на 92%

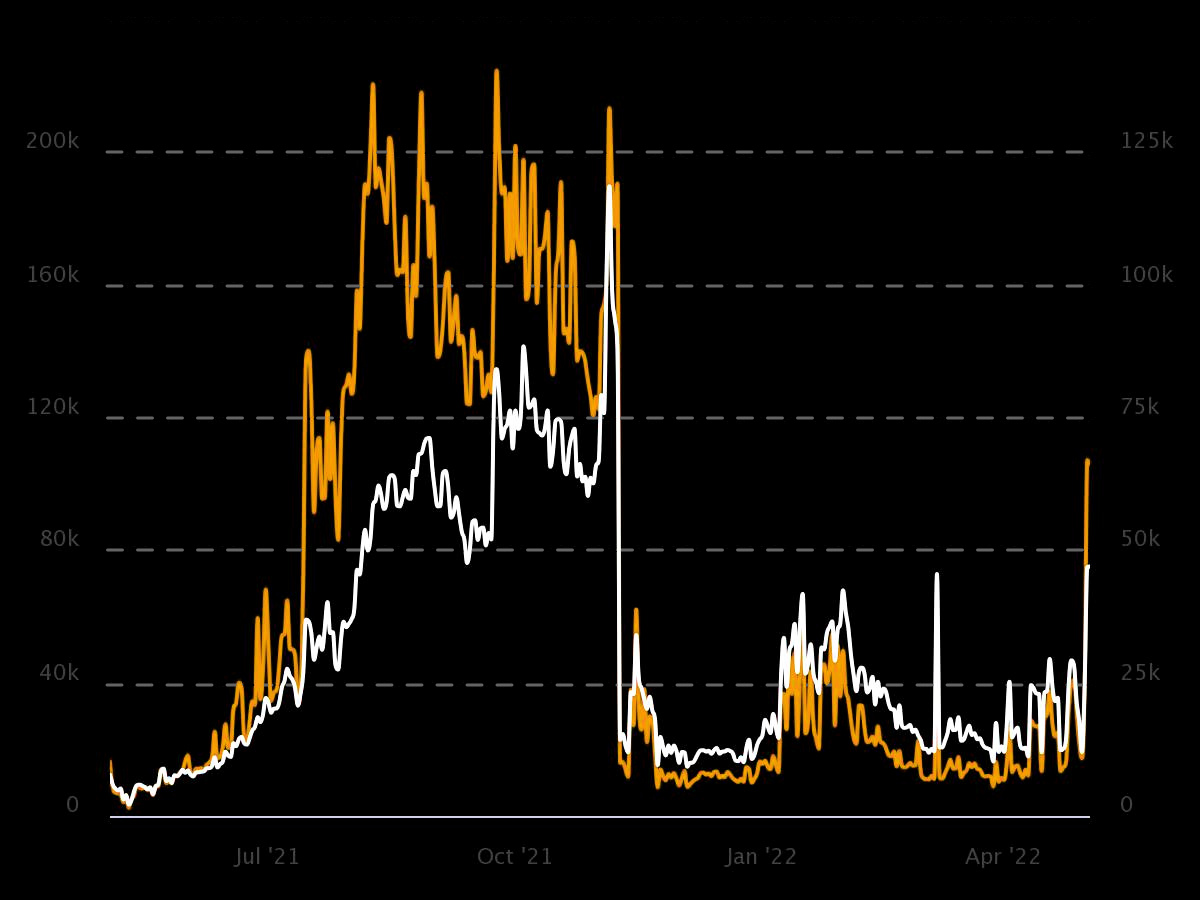

The Wall Street Journal и аналитики компании NonFungible подсчитали, что рынок невзаимозаменяемых токенов (NFT) «рушится», так как продажи упали на 92% по сравнению с историческим максимумом в сентябре 2021 года.

В среднем продажи токенов сократились до 19 000 в день, по сравнению с осенью прошлого года, когда NFT продавались по 225 тысяч в день.

Сообщается, что вместе с продажами на 88% упало и количество активных кошельков, связанных с этим рынком: с 119 000 в ноябре 2021 года до 14 000 в апреле 2022 года.

Снижение интереса подтверждает и статистика Google Trends, согласно которой количество связанных с NFT запросов упало на 80% с января 2022 года.

Взлом PlayStation VR

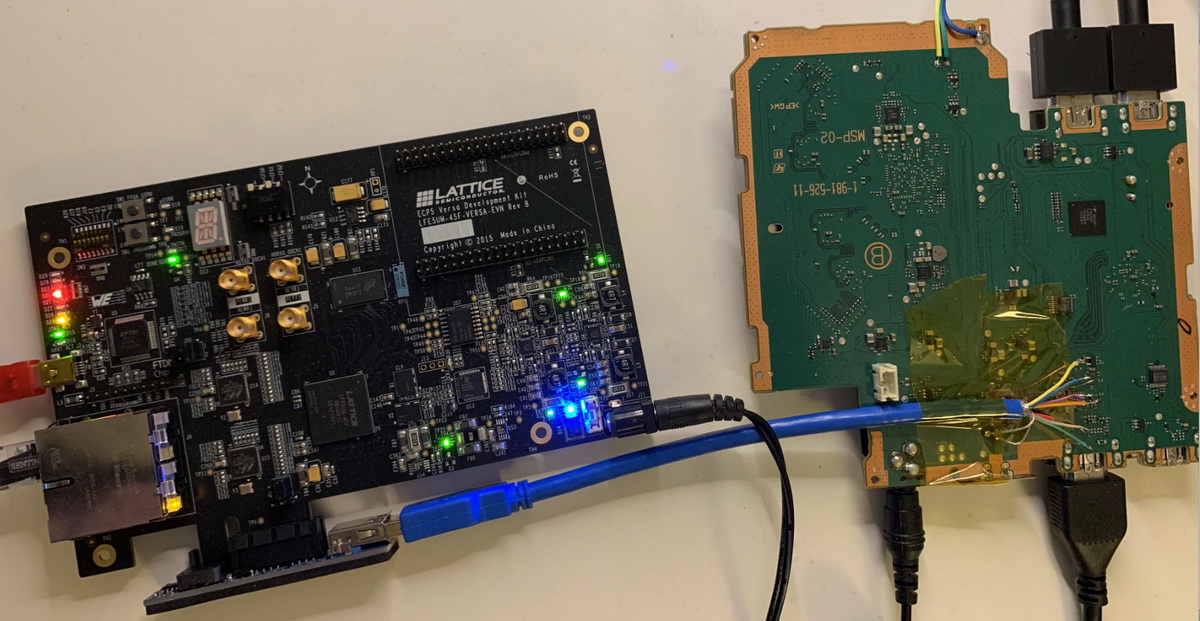

Участники известной хакерской команды Fail0verflow сообщают, что обнаружили серию уязвимостей в гарнитуре PSVR (PlayStation VR). В итоге им удалось сделать дамп всех аппаратных секретных ключей и взломать механизм аутентификации PSVR.

Члены Fail0verflow рассказывают, что начали изучать PSVR как потенциальную точку входа для взлома PS4 или PS5, так как взлом консолей останется для команды первоочередной задачей.

О проблемах PlayStation VR в блоге команды рассказал ps5_enthusiast. Он объясняет, что некоторые функции, доступные через интерфейс PCIe, позволили расшифровать и скопировать образ прошивки в доступную для чтения память. Это привело к тому, что удалось получить доступ ко всем ключам PSVR, которые хранились в выгруженных Trusted Applications.

Кроме того, команда сумела извлечь аппаратные секреты через уязвимости в FIGO (защищенный сопроцессор Marvell 88DE3214 SoC).

В Fail0verflow признают, что в итоге они не стали использовать механизм аутентификации PSVR в качестве точки входа для дальнейшего взлома PS4 или PS5. Также в группе подчеркнули, что прогресс взлома PS5, достигнутый осенью прошлого года, также не был связан с исследованием PSVR.

Теперь наработки Fail0verflow дадут другим энтузиастам возможность использовать любое программируемое устройство в качестве гарнитуры PSVR для упомянутых консолей и «копать» дальше, так как, вероятно, это поможет обнаружить больше полезной информации или станет точкой входа для дальнейшего повышения привилегий.

Новый DDoS-рекорд

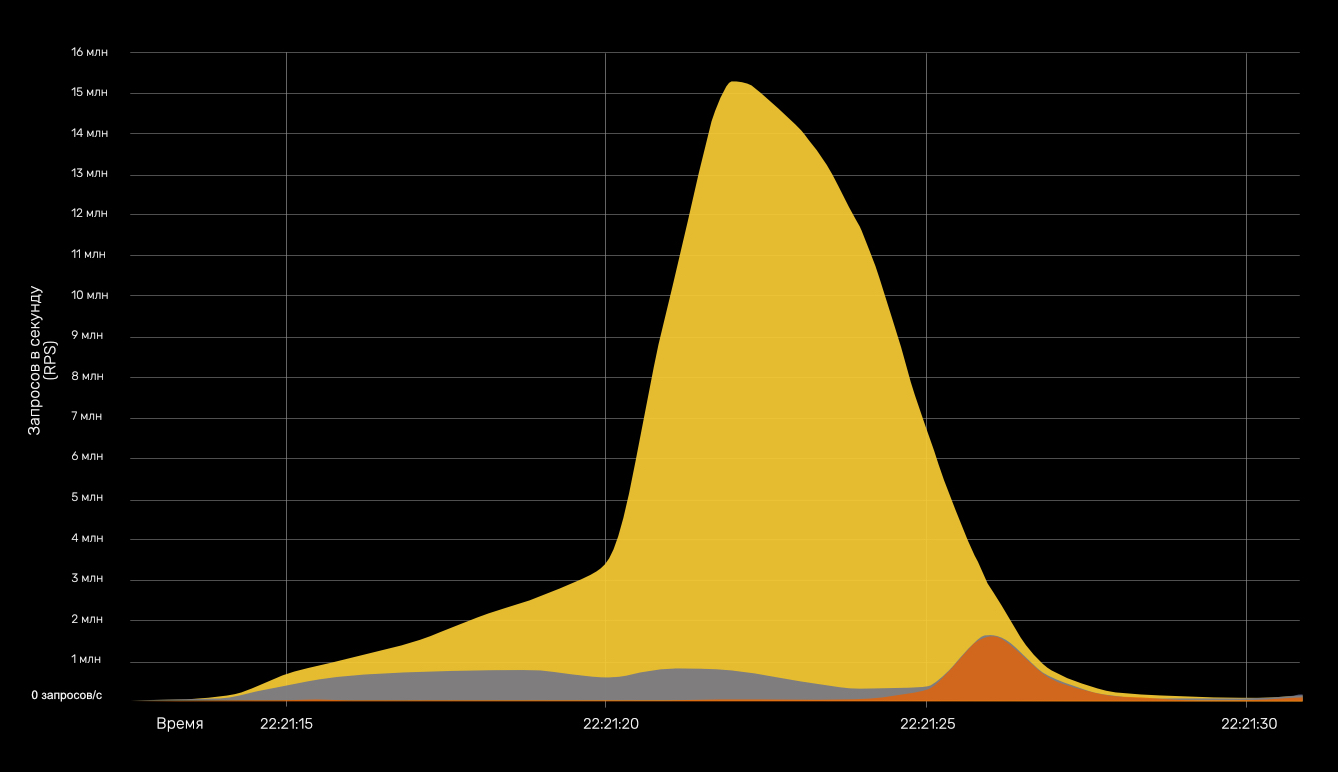

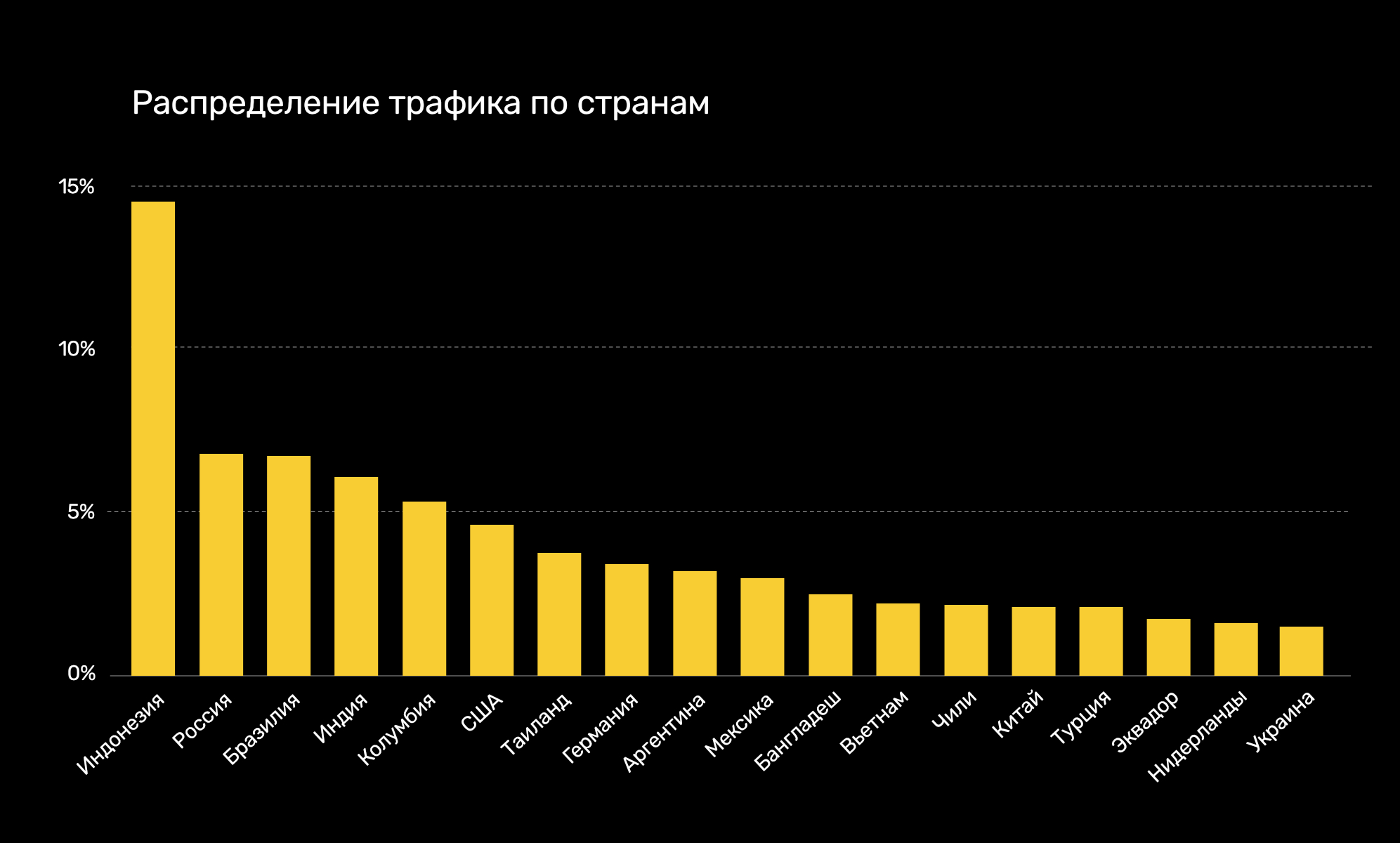

Неназванная криптовалютная платформа недавно подверглась одной из крупнейших DDoS-атак в истории, чья мощность достигала 15,3 млн запросов в секунду (request-per-second, RPS), рассказали специалисты Cloudflare.

Отчет компании гласит, что атака длилась менее 15 секунд и была запущена ботнетом, состоящим примерно из 6000 уникальных ботов из 112 стран мира.

Почти 15% трафика пришло из Индонезии, а также в атаке участвовали устройства из России, Бразилии, Индии, Колумбии и США.

- Подчеркивается, что атака в основном исходила из дата‑центров, более чем из 1300 различных сетей, в том числе немецкого провайдера Hetzner Online GmbH (ANS 24940), Azteca Comunicaciones Colombia (ASN 262186), OVH во Франции (ASN 16276).

Дикпики от банка

Недавно Банк Замбии, центральный банк страны, подвергся хакерской атаке. По информации СМИ и ИБ‑экспертов, за этим инцидентом стояла небезызвестная вымогательская хак‑группа Hive. Однако пострадавший банк не только отказался платить злоумышленникам выкуп, но и высмеял их, а также прислал фото мужских гениталий.

Согласно официальному пресс‑релизу замбийского центробанка, атака произошла 9 мая 2022 года и после нее наблюдались «частичные сбои в некоторых ИТ‑приложениях». Также сообщалось, что инцидент затронул некоторые системы банка, включая систему мониторинга обмена валют и официальный сайт.

«Хотим сообщить, что с тех пор работа этих систем была полностью восстановлена», — подчеркивалось в официальном заявлении.

Вряд ли взлом Банка Замбии заинтересовал бы кого‑либо за пределами страны, но издание Bleeping Computer сообщило, что ответственность за случившееся взяла на себя вымогательская группировка Hive. Хакеры утверждали, что зашифровали NAS в сети банка, и потребовали выкуп за восстановление данных.

Но самое интересное заключается в том, что, по информации журналистов, во время переговоров с хакерами вместо выплаты выкупа представители Банка Замбии высмеяли ник представителя группировки (14m3-sk1llz), а затем отправили злоумышленникам фото мужских гениталий с комментарием: «Отсосите и перестаньте блокировать банковские сети, считая, что вы сможете что‑то монетизировать, [сначала] научитесь монетизировать».

Когда в редакции Bleeping Computer впервые увидели эту переписку, было высказано предположение, что в чат для переговоров проникли посторонние, ведь такое не раз случалось в прошлом.

Однако вскоре после этого журналисты Bloomberg, со ссылкой на технического директора банка Грега Нсофу, сообщили, что основные системы банка защищены и представителям замбийского центробанка больше нет нужды взаимодействовать со злоумышленниками. При этом Нсофу открыто сообщил, что представители банка уже «послали злоумышленников» по известному адресу, тем самым подтвердив, что банк все же участвовал в переговорах и, похоже, действительно отправлял хакерам дикпики.

25% россиян используют VPN для соцсетей

Согласно исследованию, проведенному банком «Открытие», 25% россиян используют VPN и таким образом продолжают посещать заблокированные в России социальные сети Facebook и Instagram (заблокированы в России, принадлежат корпорации Meta, признанной экстремистской организацией, запрещенной на территории РФ). Наибольшее число таких пользователей наблюдается на Урале (32%), а также в Московском регионе (30%).

При этом еще треть респондентов (30%) сократила посещение этих сервисов из‑за необходимости пользоваться VPN, а 39% опрошенных сообщили, что перестали пользоваться ими принципиально. Чаще всего такой ответ давали жители Санкт‑Петербурга и Ленинградской области (48%), реже всего — Северного Кавказа (24%) и Дальнего Востока (31%).

Врач-хакер из Венесуэлы

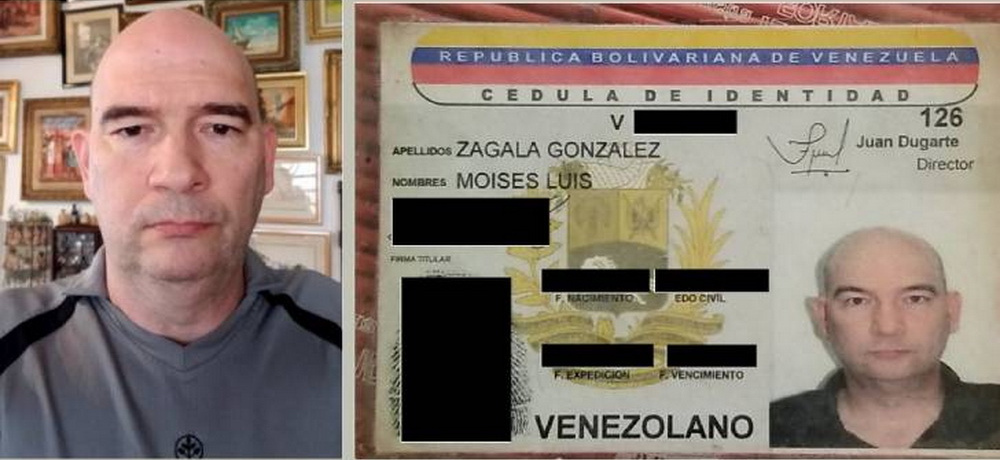

Американские власти заявили, что 55-летний кардиолог с французским и венесуэльским гражданством, проживающий в Венесуэле, Мойзес Луис Загала Гонсалес (Moises Luis Zagala Gonzalez), создал и сдавал в аренду другим хакерам известные шифровальщики Jigsaw и Thanos.

По данным Минюста США, Загала, использовавший в сети псевдонимы Nosophoros, Aesculapius и Nebuchadnezzar, не только сдавал свою малварь в аренду, но и предлагал киберпреступникам всяческую поддержку и обучение, а затем делил с ними прибыль — выкупы, полученные от жертв по всему миру.

«Многозадачный доктор лечил пациентов, создал и назвал в честь смерти свой киберинструмент, зарабатывал на глобальной экосистеме программ‑вымогателей, продавая инструменты для проведения вымогательских атак, обучал злоумышленников тому, как вымогать деньги у жертв, а затем хвастался в сети успешными атаками, в том числе совершенными хакерами, связанными с правительством Ирана», — рассказал прокурор США Бреон Пис.

Стоит отметить, что шифровальщик Jigsaw не проявлял активности с осени 2021 года, и даже в то время его активность была весьма низкой. Кроме того, для него давно доступен бесплатный дешифровщик, созданный экспертами Emsisoft.

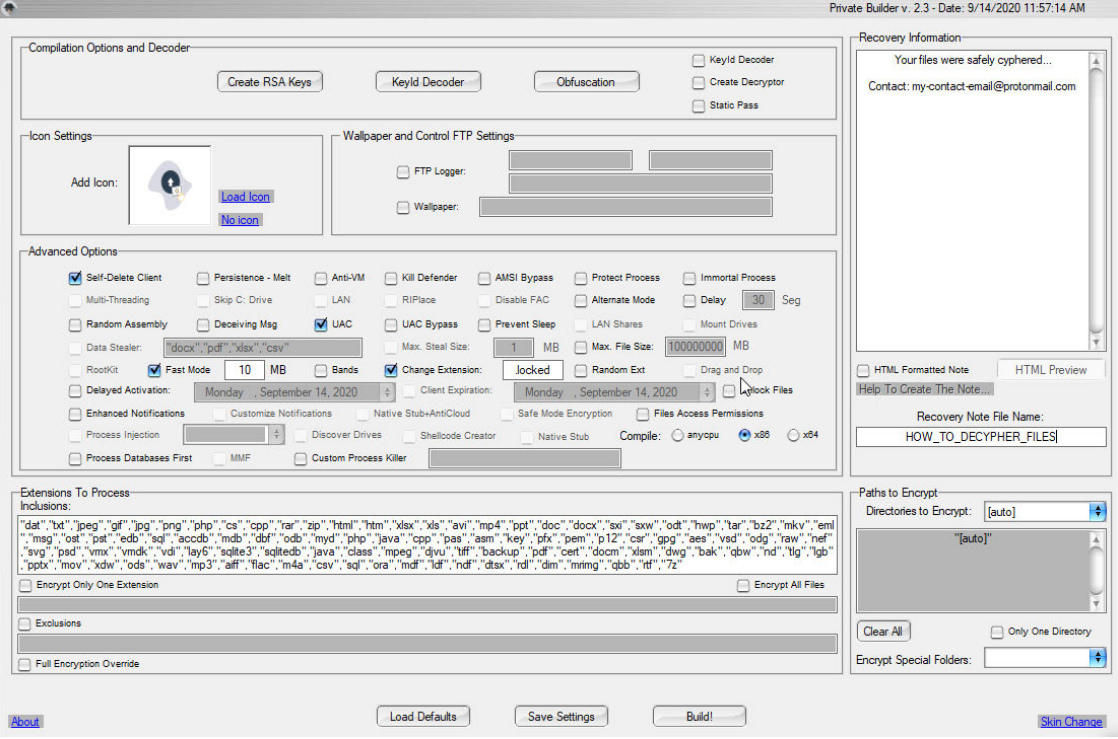

Thanos, в свою очередь, работал по модели ransomware as a service (RaaS, «вымогатель как услуга») и в основном рекламировался на русскоязычных хакерских форумах. Малварь позволяла «партнерам» Загалы создавать собственные вымогатели с помощью специального конструктора.

По данным ID-Ransomware, активность Thanos тоже практически перестала проявляться еще в феврале 2022 года, а билдер малвари утек на VirusTotal в июне 2021 года.

Американские власти сообщили, что в мае 2022 года агенты правоохранительных органов смогли окончательно связать Загалу с атаками Thanos, когда опросили одного из его родственников, который получил часть незаконных доходов от вымогательских операций, используя учетную запись PayPal. Этот человек также передал следователям контактную информацию, хранящуюся в его телефоне, которую Nosophoros использовал для регистрации части инфраструктуры для Thanos.

Wikimedia не нужна криптовалюта

Представители фонда «Викимедиа» сообщили, что 71% участников сообщества проголосовал за прекращение приема пожертвований в криптовалюте. Фонд, управляющий «Википедией», начал принимал криптовалюту еще в 2014 году после просьб со стороны волонтеров и жертвователей, но теперь от этой практики откажутся.

Во время обсуждения вопроса представители «Викимедиа» сообщили, что в предыдущем финансовом году криптовалютные пожертвования составили лишь 0,08% (130 101 доллар США) от общего числа и этот способ использовали только 347 жертвователей, в основном отдавая предпочтение биткоинам.

«Фонд „Викимедиа“ решил прекратить прямое принятие криптовалюты в качестве пожертвований. Мы начали напрямую принимать криптовалюту в 2014 году по просьбам наших волонтеров и жертвователей. Теперь мы принимаем это решение на основе недавних отзывов, полученных от этих же сообществ. В частности, мы закроем нашу учетную запись Bitpay, что лишит нас возможности напрямую принимать криптовалюту в качестве пожертвований»,

— гласит официальное заявление главного специалиста по развитию фонда «Викимедиа» Лизы Зайц‑Грувелл (Lisa Seitz-Gruwell).

Bluetooth-атака на Tesla

Эксперты из NCC Group разработали инструмент для проведения relay-атак посредством Bluetooth Low Energy (BLE) и утверждают, что этот способ позволяет обойти все средства защиты и аутентификации на целевых устройствах.

Нужно сказать, что BLE используется во многих продуктах, от электроники (ноутбуки, мобильные телефоны, умные замки, системы контроля доступа) до автомобилей, включая Tesla Model 3 и Model Y.

Такой тип атак подразумевает, что злоумышленник может перехватывать связь между двумя сторонами, например между брелоком авто и самим транспортным средством, и манипулировать ею.

Продукты, которые полагаются на BLE для аутентификации на основе близости, защищены от известных методов relay-атак благодаря проверкам точного количества задержек (latency), а также шифрованию на уровне канала. Но в NCC Group сообщают, что создали инструмент, который работает на канальном уровне с задержкой 8 мс, что находится в пределах допустимого диапазона 30 мс для ответа GATT (Generic ATTtribute Profile).

«Поскольку relay-атака работает на канальном уровне, она может пересылать на канальном уровне зашифрованные PDU. Также она способна обнаруживать зашифрованные изменения параметров соединения (таких как интервал соединения, WinOffset, режим PHY) и поддерживать relay-соединение с изменением параметров. Таким образом, ни шифрование канального уровня, ни изменение параметров зашифрованного соединения не защищают от этого типа атак», — пишут исследователи.

По словам специалиста NCC Group Султана Касима Хана, для запуска подобной атаки требуется около 10 с и ее можно повторять бесконечно. Так как Tesla Model 3 и Model Y используют систему входа на основе BLE, предложенный экспертами метод может использоваться для разблокировки и запуска этих автомобилей.

Хотя технические детали атаки пока не опубликованы, исследователи рассказывают, что они протестировали свой метод на Tesla Model 3 2020 года с использованием iPhone 13 mini и приложением Tesla версии 4.6.1-891.

Атака показала успешную разблокировку автомобиля и управление им, когда iPhone находился за пределами зоны действия BLE. Так, в ходе эксперимента удалось связать автомобиль с iPhone через два ретранслятора, один из которых находился в 7 м от телефона, а другой — в 3 м от автомобиля. Общее расстояние между телефоном и автомобилем составило 25 м.

Тест был успешно воспроизведен на Tesla Model Y 2021 года, поскольку в этом авто используются аналогичные технологии.

Эксперты сообщают, что уведомили о результатах своих изысканий инженеров Tesla, но в компании ответили, что «relay-атаки являются известным недостатком систем пассивного входа». Также эксперты уведомили о проблемах Spectrum Brands, материнскую компанию Kwikset — производителя линейки умных замков Kevo.

Исследование NCC Group было опубликовано в формате трех разных докладов: для BLE в целом, для автомобилей Tesla, а также для умных замков Kwikset/Weiser. Каждый из докладов иллюстрирует проблему на конкретных протестированных устройствах и дает понять, как та влияет на девайсы и товары других производителей.

1 000 000 блокированных приложений

Инженеры Google раскрыли статистику за 2021 год и утверждают, что за год предотвратили попадание в Google Play Store 1,2 миллиона вредоносных приложений. В компании уверены, что это предотвратило «миллиарды установок» малвари на Android-устройства.

Также за прошедший год компания забанила 190 000 учетных записей, принадлежащих «недобросовестным разработчикам», и закрыла около полумиллиона учетных записей, которые были заброшены или неактивны.

Conti прекращает работу

Известная вымогательская группа Conti прекратила свою деятельность, ее инфраструктура отключена, а руководители группы заявили, что бренда больше нет.

Одним из первых эти перемены заметил Елисей Богуславский из компании Advanced Intel, который сообщил, что внутренняя инфраструктура группировки отключена. По его словам, прочие внутренние службы группировки, такие как чат‑серверы, сейчас тоже выводятся из эксплуатации.

При этом общедоступный сайт для утечек Conti News, а также сайт для проведения переговоров о выкупах еще доступны, но Богуславский поясняет, что административные панели Tor, используемые хакерами для проведения переговоров и публикации новостей на сайте, уже отключены.

Хотя недавно Conti провела громкую атаку на власти Коста‑Рики, исследователь считает, что это было сделано для отвода глаз, пока участники Conti медленно мигрировали в другие, более мелкие вымогательские группировки.

«Единственная цель, которой Conti хотела добиться последней атакой, заключалась в том, чтобы использовать ее в качестве инструмента для рекламы, устроить собственную „смерть“, а затем возродиться наиболее правдоподобным образом.

Тайной целью атаки на Коста‑Рику, которую объявило внутреннее руководство Conti, была публичность, а не получение выкупа. Внутренняя переписка между членами группы показывает, что запрошенный выкуп был намного меньше миллиона долларов США (несмотря на слухи о том, что группировка запрашивала выкуп в размере 10 миллионов долларов США, и собственные заявления Conti о том, что сумма выкупа составляла 20 миллионов долларов США)», — рассказывают в Advanced Intel.

Хотя бренда Conti больше не существует, эксперты уверены, что этот преступный синдикат еще долго будет играть важную роль в вымогательской «индустрии». Так, Богуславский полагает, что вместо традиционного для хак‑групп ребрендинга (и последующего превращения в новую группировку) руководство Conti сотрудничает с более мелкими группами вымогателей для проведения атак.

В рамках такого «партнерства» небольшие хак‑группы получают приток опытных пентестеров, переговорщиков и операторов из числа участников Conti. А синдикат Conti, разделяясь на более мелкие «ячейки», управляемые единым руководством, получает мобильность и возможность уклоняться от внимания правоохранительных органов.

По данным специалистов, таким образом Conti сотрудничает с группировками HelloKitty, AvosLocker, Hive, BlackCat, BlackByte и другими. Также в Advanced Intel считают, что члены Conti создали ряд новых и автономных группировок, которые полностью сосредоточены на краже данных, а не на их шифровании. В число этих групп входят Karakurt, BlackByte и Bazarcall.

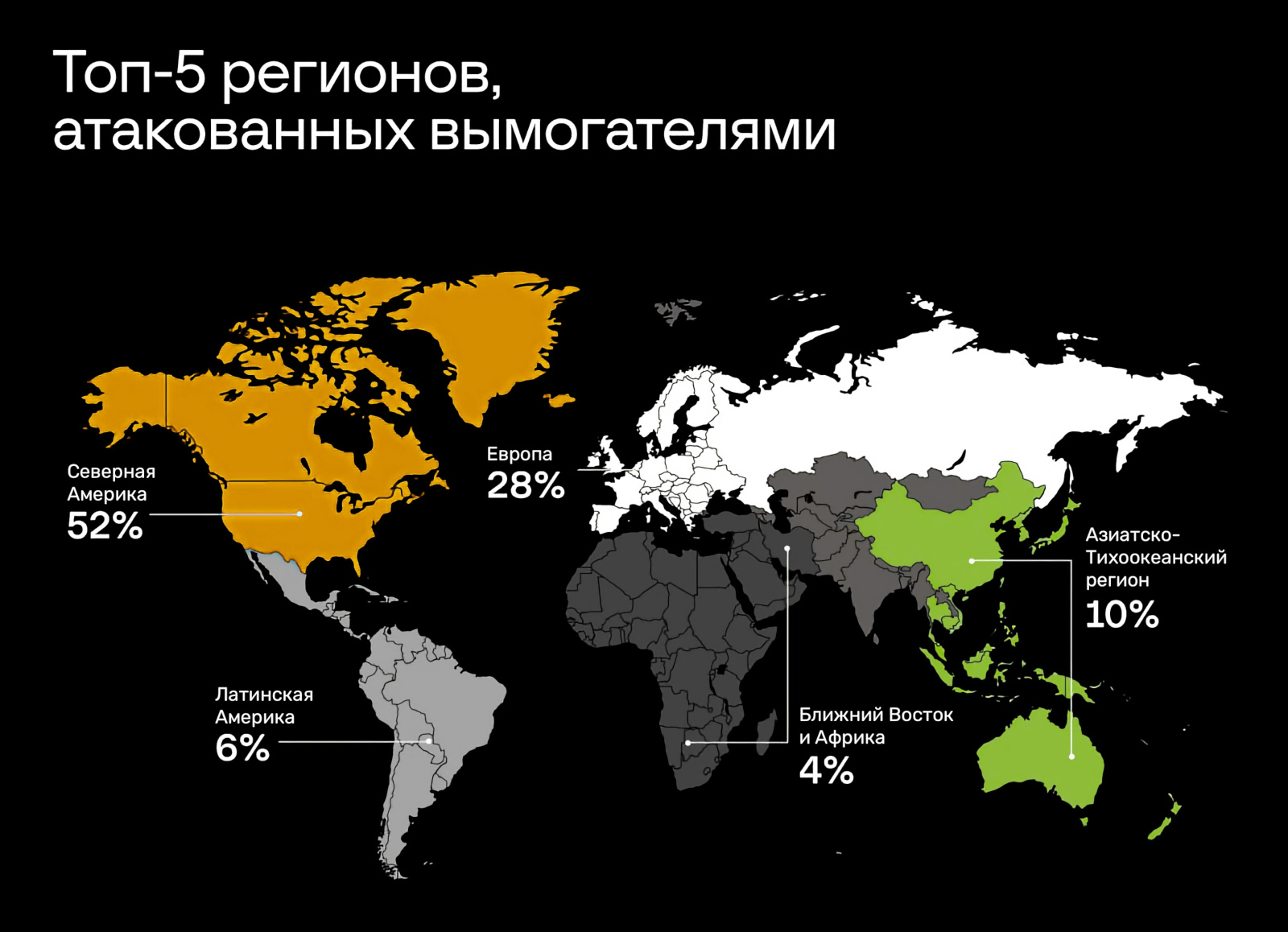

Выкупы становятся больше

Эксперты Group-IB представили отчет, посвященный программам‑вымогателям, которые многие считают наиболее опасной угрозой для бизнеса и госсектора во всем мире. К сожалению, по данным компании, ситуация с вымогателями продолжает становиться все хуже.

В 2021 году самыми агрессивными операторами шифровальщиков, совершившими наибольшее число кибератак в мире, были признаны группы LockBit, Conti и Pysa.

Средний размер требуемого злоумышленниками выкупа в прошлом году вырос до 247 000 долларов США. Рекорд по жадности поставили вымогатели из Hive — они потребовали от немецкого холдинга MediaMarkt выкуп в 240 миллионов долларов США.

При этом количество атак на российские компании за год увеличилось более чем на 200%. Наиболее активными в России оказались операторы шифровальщиков Dharma, Crylock, Thanos.

В России шифровальщики нацелены исключительно на крупный бизнес — от 5000 сотрудников — из отраслей строительства, страхования, агропромышленного комплекса.

Отмечается, что атакующие стали гораздо быстрее добиваться своих целей: если раньше среднее время нахождения шифровальщиков в сети жертвы составляло 13 дней, то в прошлом году оно сократилось до 9 дней.

Среднее время простоя атакованной компании в 2021 году увеличилось с 18 дней до 22 дней.

- Самым частым способом получения первоначального доступа в сети компаний стала компрометация публичных RDP-серверов, ведь многие из сотрудников по‑прежнему работали на удаленке. Также у хакеров популярен фишинг и эксплуатация общедоступных приложений.

Образы Docker для DDoS-атак

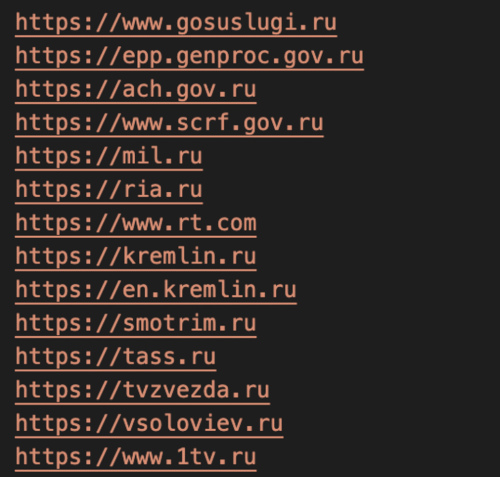

Аналитики компании CrowdStrike заметили, что Docker-образы, загруженные более 150 тысяч раз, использовались для организации DDoS-атак против сайтов госорганов и новостных организаций в России и Беларуси.

По информации экспертов, за атаками, наблюдавшимися в феврале и марте текущего года, стояли проукраинские хактивисты, включая движение «IT-армия Украины». В общей сложности организаторы этих атак нацеливались на 24 домена, включая сайты российских и белорусских госорганов, вооруженных сил и СМИ.

Исследователи отмечают, что атаки с помощью открытых API-интерфейсов Docker — это не новая практика, ведь подобные методы ранее уже применяли майнеры и такие хак‑группы, как Lemon_Duck и TeamTNT. Дело в том, что в сети можно найти множество неправильно настроенных или плохо защищенных развертываний Docker, ресурсы которых хакеры успешно применяют для достижения собственных целей.

Эксперты CrowdStrike обнаружили вредоносную активность, когда их honeypot’ы с незащищенными Docker Engine API оказались заражены двумя вредоносными образами, загруженными прямо из Docker Hub. Суммарно образы eriknkl/stoppropaganda и abagayev/stop-russia были скачаны 50 тысяч раз и 100 тысяч раз, хотя эти цифры необязательно отражают реальное количество скомпрометированных хостов.

«Docker-образ содержит основанный на Go инструмент HTTP-тестирования под названием bombardier с хешем SHA-256 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453, который использует HTTP-запросы для стресс‑тестирования сайтов. В данном случае инструмент применялся как DoS-инструмент, запускающийся автоматически при создании нового контейнера на основе Docker-образа», — рассказывают в CrowdStrike.

Исследователи пришли к выводу, что сначала цели для DDoS-атак выбирались случайным образом, но позже образы стали поставляться с синхронизируемым по времени жестко закодированным списком целей, которые подвергались одночасовым атакам.

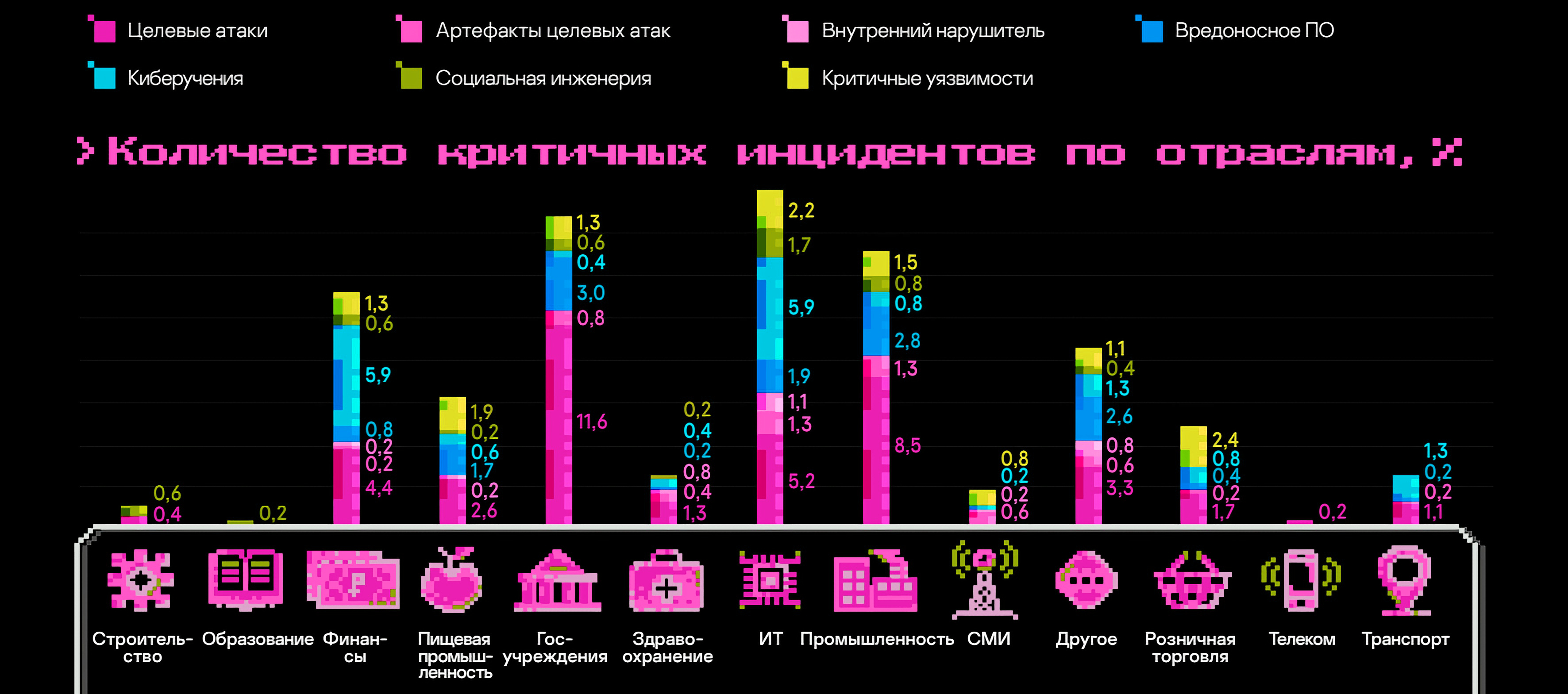

Критические инциденты участились

По данным «Лаборатории Касперского», по всему миру растет количество инцидентов высокой степени критичности, а госучреждения, промышленность, ИТ и финансовый сектор чаще всего подвергаются целевым атакам.

В 2021 году количество атак с участием человека или заражений, которые оказывают серьезное воздействие на бизнес, увеличилось на пять процентных пунктов — с 9 до 14%.

Критичные инциденты фиксируются во всех отраслях, в 2021 году их доля была наиболее высокой в телекоммуникационных, промышленных, ИТ‑компаниях и госучреждениях.

Чаще всего инциденты связаны с целевыми атаками — почти в 41% случаев, еще в 14% случаев — с вредоносными программами, в 13% — с эксплуатацией критичных уязвимостей, в 5,5% — с социальной инженерией.

Также сообщается, что эксперты Kaspersky фиксируют критичные инциденты в инфраструктурах компаний ежедневно, а их выявление в среднем занимает 41 минуту.

0-day в Microsoft Office

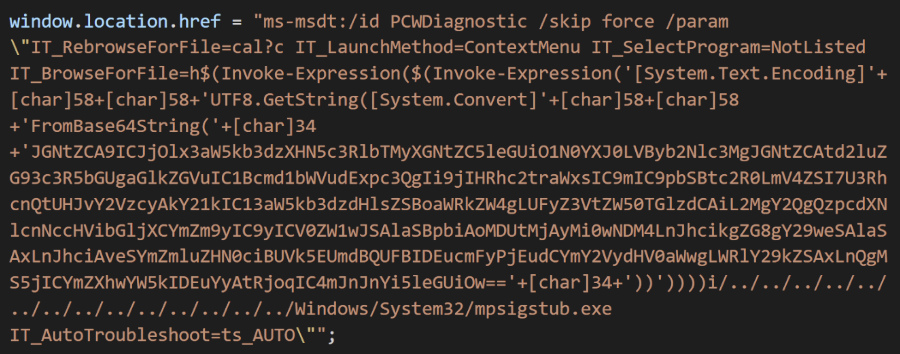

Обнаружена уязвимость нулевого дня в Microsoft Office, получившая имя Follina. Этот баг можно эксплуатировать через обычное открытие документа Word и применять для выполнения вредоносных команд PowerShell через Microsoft Diagnostic Tool (MSDT).

Обнаружение Follina служит весьма тревожным сигналом, так как уязвимость открывает новый вектор атак с использованием Microsoft Office. Дело в том, что баг работает без повышенных привилегий, позволяет обойти Windows Defender и не требует активации макросов для выполнения бинарников или скриптов.

Первый вредоносный документ Word, предназначенный для эксплуатации этой проблемы, обнаружил ИБ‑специалист nao_sec, заметивший на VirusTotal файл, загруженный с белорусского IP-адреса. Судя по всему, атаки на эту проблему начались еще в апреле 2022 года и в качестве приманок для своих жертв хакеры использовали фейковые приглашения на интервью и сексуальное вымогательство.

«Я искал на VirusTotal файлы, которые использовали бы уязвимость CVE-2021-40444. Затем я обнаружил файл, который злоупотреблял схемой MS-MSDT. Он использовал внешнюю ссылку Word для загрузки HTML, а после этого схему MS-MSDT для выполнения кода PowerShell», — рассказывает исследователь.

Известный ИБ‑эксперт Кевин Бомонт изучил находку своего коллеги, расшифровал код и объяснил в своем блоге, что это строка для командной строки, которую Microsoft Word выполняет с помощью MSDT, даже если макросы отключены. Бомонт уточняет, что вредоносный документ Word использует функцию удаленного шаблона для загрузки HTML-файла с сервера, а затем этот HTML-код использует схему Microsoft MS-MSDT URI для загрузки дополнительного кода и выполнения кода PowerShell.

Отмечается, что при этом активируется функция Protected View в Microsoft Office, предназначенная для оповещения о файлах из потенциально небезопасных источников, но, по словам Бомонта, это предупреждение можно обойти, используя файл в формате Rich Text Format (RTF). Таким образом, вредоносный код может сработать «даже без открытия документа, то есть через предварительный просмотр в проводнике».

В настоящее время исследователи уже воспроизвели эксплоит на нескольких версиях Microsoft Office и подтвердили наличие уязвимости в Office 2013, 2016, Office Pro Plus апрельской версии (Windows 11 с майскими обновлениями) и версии Office 2021 со всеми патчами.

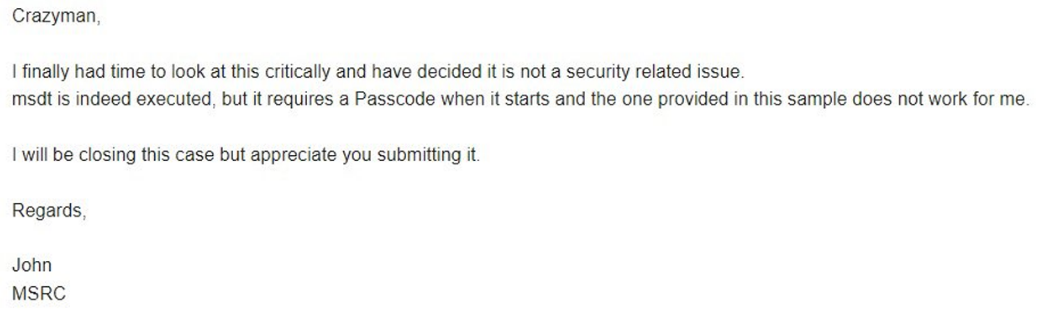

Интересно, что уязвимость Follina была обнаружена еще в апреле текущего года и о ней уже уведомляли Microsoft. Так, согласно скриншотам, опубликованным пользователем crazyman, участником Shadow Chaser Group (ассоциация студентов колледжей, занимающаяся поиском и анализом APT), Microsoft проинформировали об уязвимости, однако специалисты компании сочли, что это «не связанная с безопасностью проблема». В Microsoft аргументировали, что msdt.exe действительно выполнялся, но при запуске требовался пароль, и компания не могла воспроизвести эксплоит.

Теперь в Microsoft признали, что проблема все же связана с безопасностью: уязвимость уже получила идентификатор CVE-2022-30190, и сообщается, что баг затрагивает все версии Windows, которые получают обновления безопасности, то есть Windows 7 и новее, а также Server 2008 и новее.

Так как патча пока нет, администраторы и пользователи могут блокировать атаки на CVE-2022-30190, отключив протокол MSDT URI, который злоумышленники используют для запуска дебаггеров и выполнения кода в уязвимых системах.

Хотя Microsoft Defender версии 1.367.719.0 уже умеет обнаруживать использование уязвимости по сигнатурам, а Protected View и Application Guard в Microsoft Office должны блокировать атаки, ИБ‑эксперты предостерегают, что защитные механизмы бессильны, если атака идет через предварительный просмотр в проводнике, а не через открытие документа. Поэтому также рекомендуется отключить предварительный просмотр.

Другие интересные события месяца

В OpenSSF создали инструмент для поиска малвари в опенсорсных репозиториях

Баги в коде Conti, REvil и LockBit, предотвращающие шифрование

Пользователям рекомендовали временно отказаться от Tails из‑за уязвимостей в Firefox

Появление дешевого DarkCrystal RAT обеспокоило экспертов

Китайская хак‑группа Twisted Panda шпионит за российскими оборонными разработками

Тысячи сайтов на WordPress взломаны и перенаправляют посетителей на мошеннические страницы

Хакеры могут компрометировать чужие аккаунты еще до их регистрации