Аналитик Microsoft Security Response Center Эндрю Паверд (Andrew Paverd) и независимый ИБ-специалист Авинаш Судходанан (Avinash Sudhodanan) описали интересный типа атак, pre-hijacking, в рамках которого хакеры могут скомпрометировать чужие аккаунты LinkedIn, Zoom, WordPress, Dropbox и так далее еще до их регистрации.

В общей сложности эксперты изучили 75 популярных онлайн-сервисов и обнаружили, что как минимум 35 из них уязвимы для атак с предварительным взломом учетной записи.

«Последствия pre-hijacking атак точно такие же, как от захвата учетной записи. В зависимости от природы целевого сервиса, успешная атака может позволить злоумышленнику прочитать/изменить конфиденциальную информацию, связанную с учетной записью (например, сообщения, платежные документы, историю использования и так далее), или выполнить действия, используя личность жертвы (например, отправлять поддельные сообщения, совершать покупки, используя сохраненные способы оплаты и так далее)», — рассказывают авторы статьи.

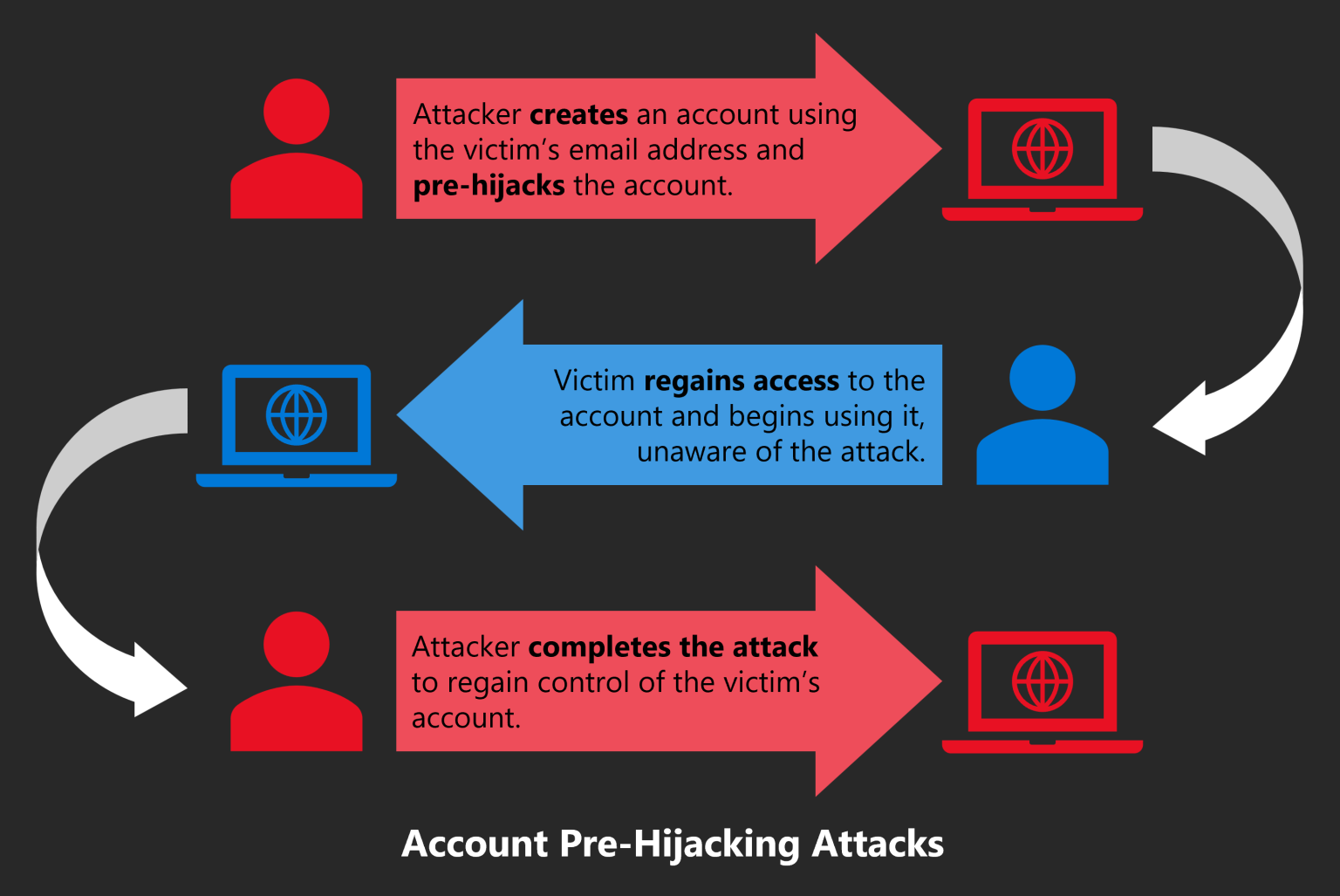

Чтобы такая атака сработал, хакеру необходимо знать адрес электронной почты своей будущей жертвы, что несложно выяснить с помощью переписки или «благодаря» многочисленным утечкам данных, которые происходят практически ежедневно. После этого злоумышленник должен создать учетную запись на уязвимом сайте, используя чужой email-адрес и надеясь, что жертва не обратит внимания на уведомление, пришедшее в ее почтовый ящик (например, сочтет его спамом). Затем злоумышленнику нужно дождаться, когда жертва решить создать аккаунт на этом сайте, или обманом вынудить ее сделать это.

В итоге атакующий получает возможность провести пять различных атак.

Classic-federated merge (CFM): уязвимая платформа поддерживает слияние учетных записей, и, когда цель создает учетную запись с существующим email-адресом, в некоторых случаях даже не уведомляет об этом факте. Атака основана на предоставлении жертве опции Single-Sign-On (SSO), поэтому жертва вообще не меняет пароль, установленный злоумышленником.

Unexpired session (US): после создания учетной записи хакер сохраняет сеанс активным с помощью автоматизированного скрипта. Когда жертва создает учетную запись и сбрасывает пароль, активный сеанс может не стать недействительным, поэтому злоумышленник сохранит доступ к учетной записи.

Trojan identifier (TID): сочетает в себе типы атак Classic-Federated Merge и Unexpired Session. «Атакующий создает предварительно взломанную учетную запись, используя email-адрес жертвы, а затем связывает учетную запись с учетной записью IdP (Identity provider) злоумышленника для федеративной аутентификации. Когда жертва сбрасывает пароль (как в US-атаке), злоумышленник все еще сохраняет доступ к учетной записи через маршрут федеративной аутентификации», — поясняется в статье.

Unexpired email change (UEC): злоумышленник создает учетную запись, используя адрес электронной почты жертвы, а затем отправляет запрос на изменение этого адреса, но не подтверждает его. После того как жертва сама выполняет сброс пароля, злоумышленник подтверждает изменение и перехватывает управление учетной записью.

Non-verifying IdP (NV): хакер злоупотребляет отсутствием верификации собственности IdP при создании учетной записи, что открывает возможности по злоупотреблению облачными логин-сервисами, такими как Okta и Onelogin.

Так как сегодня многие сервисы требуют, чтобы новые пользователи подтверждали, что почтовый адрес принадлежит именно им, в таких случаях создание новых учетных записей с чужими email-адресами не будет работать. Чтобы обойти это ограничение, злоумышленник может создать учетную запись, используя собственный адрес электронной почты, а затем изменить его на email жертвы, злоупотребив стандартной функциональностью, доступной в большинстве онлайн-сервисов.

Исследователи пишут, что наиболее распространенной из всех является проблема неистекшего сеанса (Unexpired session). По их словам, яркими примерами крупных и при этом уязвимых платформ можно назвать Dropbox (UEC), Instagram* (TID), LinkedIn (US), WordPress.com (US и UEC) и Zoom (CFM и NV). Эксперты сообщили обо всех обнаруженных проблемах специалистам компаний, и многие из которых исправили уязвимости, присвоив им категорию высокой серьезности.

К сожалению, эксперты резюмируют, что изучили лишь несколько крупных ресурсов, а подобные проблемы можно обнаружить на тысячах других сайтов. Дело в том, что практически все онлайн-платформы стремятся минимизировать сложности при регистрации, что в итоге отрицательно сказывается на безопасности учетных записей.

Для сокращения рисков от подобных атак специалисты советуют пользователям сразу настраивать многофакторную аутентификацию для своих аккаунтов, что в итоге должно привести и к аннулированию всех предыдущих сеансов.

* Заблокирован в России, принадлежит компании Meta, признанной экстремистской организацией, запрещенной на территории РФ.