Исследователи из компании BlackBerry провели анализ малвари DarkCrystal RAT (он же DCRat) и активности ее разработчика в даркнете. Судя по всему, вредонос активен с 2019 года, является «детищем» одного русскоязычного разработчика и продается всего за 500 рублей (примерно 7 долларов США) на два месяца или 4200 рублей (около 60 долларов США) за пожизненную лицензию.

В отчете компании отмечается, что столь низкая цена, это довольно необычное явление, из-за чего создается впечатление, что автор малвари, известный под никами boldenis44, crystalcoder и просто Кодер, вообще не ищет прибыли, имеет альтернативный источник финансирования, или, вероятно, DarkCrystal — его личный проект, а не основной источник дохода.

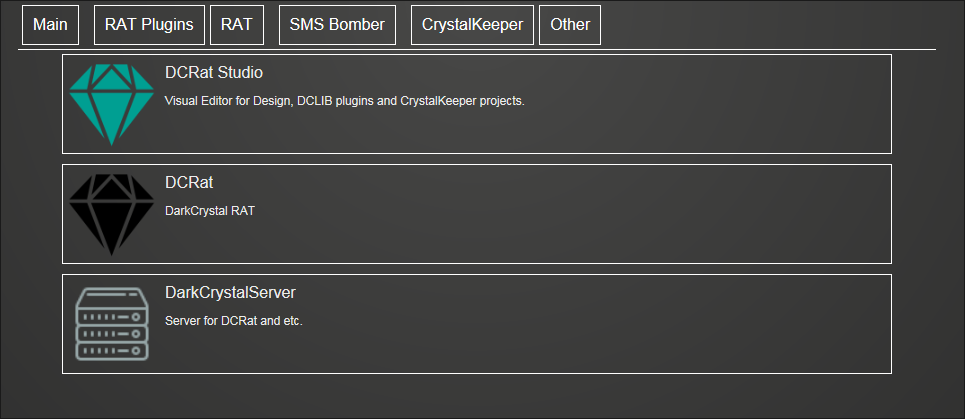

DarkCrystal написан на .NET и имеет модульную конструкцию, в чего может использоваться для разных задач, включая динамическое выполнение кода, кражу данных, слежку и организацию DDoS-атак. Интересно, что функциональность можно расширить с помощью сторонних плагинов, разработанных аффилированными лицами с использованием специальной IDE DCRat Studio, а подписчикам предоставляется доступ к списку поддерживаемых плагинов.

После запуска на компьютере жертвы малварь собирает системную информацию и передает на управляющий сервер такие данные, как имена хостов и пользователей, данные о местоположении, привилегиях, установленных защитных решениях, данные о материнской плате и BIOS, а также версии Windows.

DarkCrystal способен делать скриншоты, перехватывать нажатия клавиш и воровать различные типы данных из системы, включая содержимое буфера обмена, файлы cookie, пароли, историю браузера, данные банковских карт, а также учетные записи Telegram, Discord, Steam, FileZilla.

В сам «продукт» включены три компонента: исполняемый файл для стилера/клиента, интерфейс C&C и исполняемый файл, написанный на JPHP, который представляет собой инструмент для администратора. Последний спроектирован таким образом, чтобы хакер имел возможность незаметно активировать «рубильник», то есть злоумышленник может удаленно сделать инструмент непригодным для использования. Также он позволяет подписчикам общаться с управляющим сервером, отдавать команды зараженным эндпоинтам и отправлять автору малвари отчеты об ошибках.

В настоящее время DarkCrystal RAT размещается на crystalfiles[.]ru, куда «переехал» с dcrat[.]ru — простого сайта, который использовался только для скачивания. Так как предыдущий анализ малвари, проведенный экспертами Mandiant в мае 2020 года, проследил инфраструктуру RAT до files.dcrat[.]ru, переход на crystalfiles[.]ru, по мнению специалистов BlackBerry, указывает на то, что автор малвари реагирует на публичное раскрытие информации.

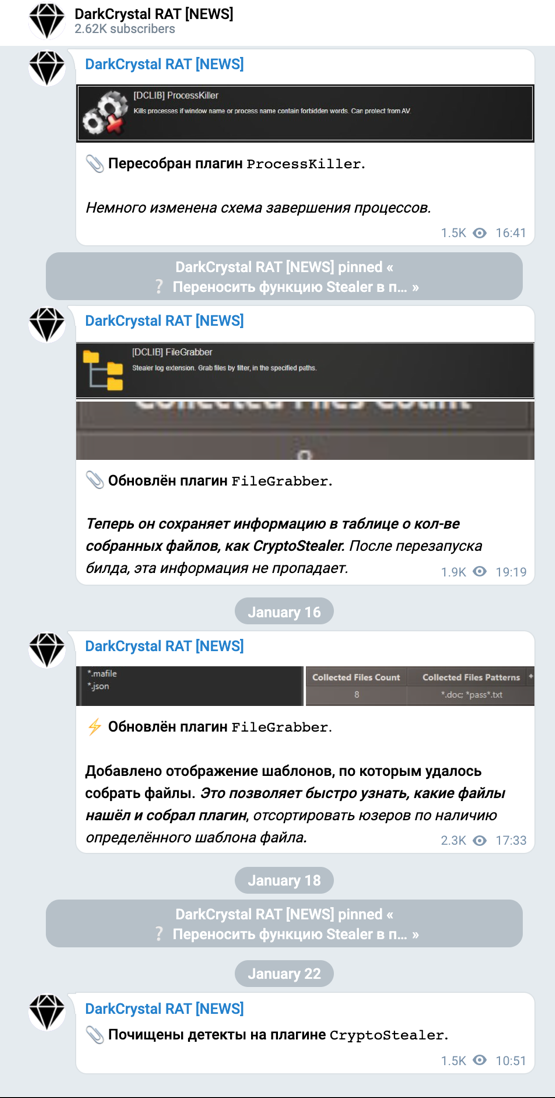

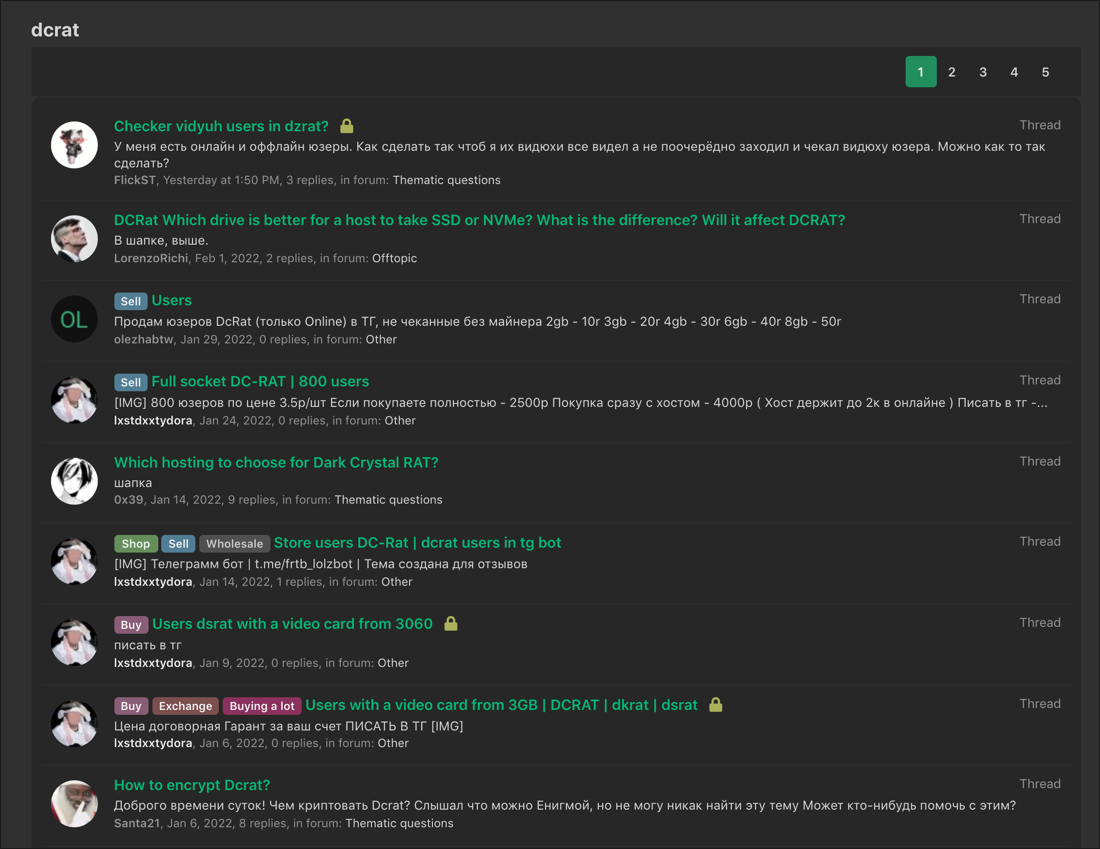

Операции по продаже и рекламе малвари теперь осуществляются через русскоязычные хак-форумы (в том числе lolz[.]guru), а новости и обновления публикуются в Telegram.

Также отсчет гласит, что в процессе распространения и развертывания DarkCrystal участвуют маяки Cobalt Strike и TDS под названием Prometheus, детально описанная специалистами Group-IB в прошлом году.