Эксперты «Лаборатории Касперского» обнаружили сложно детектируемый бэкдор SessionManager, который позволяет получить доступ к корпоративной ИТ-инфраструктуре и выполнять широкий спектр вредоносных действий. Так, малварь может читать корпоративную почту, распространять других вредоносов и удаленно управлять зараженными серверами.

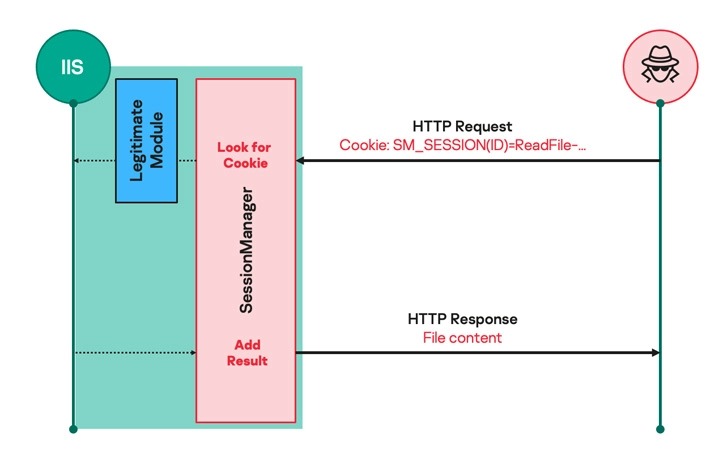

Аналитики рассказывают, что злоумышленники внедряют малварь дистанционно, в виде модуля для Microsoft IIS (набора веб-сервисов, включающего в себя почтовый сервер Exchange). Для распространения SessionManager и других вредоносных IIS-модулей хакеры эксплуатируют известную уязвимость ProxyLogon.

«Использование модуля IIS в качестве бэкдора позволяет злоумышленникам поддерживать постоянный, устойчивый к обновлениям и относительно скрытный доступ к ИТ-инфраструктуре целевой организации; будь то сбор электронных писем, обновление дальнейшего вредоносного доступа или тайное управление скомпрометированными серверами, которые могут использоваться в качестве вредоносной инфраструктуры», — гласит отчет компании.

По данным «Лаборатории Касперского», первые атаки с использованием SessionManager были зафиксированы еще в конце марта 2021 года. Жертвами хакеров преимущественно становились государственные органы и некоммерческие организации в Африке, Южной Азии, Европе и на Ближнем Востоке, а также в России.

К настоящему моменту бэкдор обнаружен на 34 серверах в 24 компаниях. Но в отчете отмечается, что SessionManager часто остается незамеченным, так как его плохо детектируют большинство популярных онлайн-сканеров.

Аналитики говорят, что эти атаки, скорее всего, связаны с группировкой Gelsemium, ссылаясь на совпадения в образцах малвари, а также схожесть целей.

«Ставшая публично известной в начале 2021 года уязвимость ProxyLogon в сервере Microsoft Exchange дала злоумышленникам новый вектор для атак, которым они активно пользуются, в том числе для загрузки бэкдоров в виде модулей веб-сервера IIS. С помощью одного из таких зловредов, SessionManager, злоумышленники получают стойкий к обновлениям, долговременный и успешно скрываемый доступ к корпоративной ИТ-инфраструктуре», — рассказывает Денис Легезо, ведущий эксперт по кибербезопасности «Лаборатории Касперского».