Содержание статьи

- Обновленная USB Rubber Ducky

- «Шуточный» шифровальщик в PyPI

- Песня Джанет Джексон ломала HDD

- РКН заблокировал Grammarly и Patreon

- Обход защиты в Android 13

- Ограбления криптовалютных банкоматов

- Атака клонов на GitHub

- Starlink взломали с помощью мод-чипа

- VPN в iOS не работает нормально

- Кампания 0ktapus: сквозные атаки на 130 компаний

Обновленная USB Rubber Ducky

На конференции DEF CON представили обновленную версию инструмента USB Rubber Ducky. Авторы рассказывают, что серьезно обновили DuckyScript (язык, который используется для создания команд), научили устройство определять, подключено ли оно к Windows-машине или Mac, генерировать псевдослучайные числа и так далее.

Оригинальная «уточка» появилась больше десяти лет назад, и за эти годы девайс не просто стал популярным, а даже успел засветиться в сериале «Мистер Робот». По сути, это устройство, которое выглядит как обычная флешка, эмулирует клавиатуру и при подключении к компьютеру набирает любые заданные в нем вредоносные команды.

В этом году создатель USB Rubber Ducky Даррен Китчен (Darren Kitchen) привез на DEF CON новую версию устройства, стоимость которого на сегодня составляет 59,99 доллара США. Все 500 девайсов были распроданы на конференции в первый же день.

USB Rubber Ducky и раньше могла создать фальшивое всплывающее окно в Windows (для сбора учетных данных пользователя) или вынудить Chrome отправить все сохраненные пароли на веб‑сервер злоумышленника. Однако такие атаки тщательно разрабатывались для конкретных операционных систем и версий ПО. По мнению Китчена, им не хватало гибкости для работы на разных платформах.

Новейшая USB Rubber Ducky призвана преодолеть эти ограничения. Авторы серьезно поработали над языком DuckyScript, на котором создаются команды, используемые «уточкой» на машине жертвы. Если предыдущие версии в основном ограничивались вводом конкретных последовательностей нажатий клавиш, то DuckyScript 3.0 представляет собой многофункциональный язык, позволяющий пользователям писать функции, сохранять переменные и использовать логические элементы управления потоком.

Фактически это означает, что обновленное устройство может запустить тест и определить, подключено оно к Windows-машине или Mac, а затем выполнить код, соответствующий определенной ОС (или отключиться, если подключено к неправильной цели). Также новая USB Rubber Ducky может генерировать псевдослучайные числа и добавлять переменную задержку между нажатиями клавиш, чтобы больше походить на человека.

Более того, теперь USB Rubber Ducky умеет передавать данные, собранные на целевой машине, переводя их в двоичный код и используя технику Keystroke Reflection, которая злоупотребляет сигналами, указывающими клавиатуре, когда должны загораться светодиоды Caps Lock, Num Lock и Scroll Lock.

Также Китчен отмечает, что теперь USB Rubber Ducky комплектуется пакетом для онлайн‑разработки, где можно писать и компилировать пейлоады, а затем загружать их на устройство. Поделиться получившимися полезными нагрузками с сообществом можно прямо на специальном хабе, созданном для этих целей.

40 крупных утечек баз персональных данных

С начала 2022 года в России произошло более 40 крупных утечек баз персональных данных, сообщил замглавы Роскомнадзора Милош Вагнер на заседании общественного совета ведомства. Из‑за этого скомпрометированы оказались свыше 300 миллионов записей.

Что с утечками дела все хуже и хуже, сообщают и аналитики группы компаний InfoWatch. По их данным, в первой половине 2022 года в сеть попало больше персональных данных, чем все население России. Всего аналитикам удалось зафиксировать 2101 утечку (на 93,2% больше, чем в прошлом году), из которых в России были обнаружены 305 (на 45,9% больше в сравнении с 2021 годом).

«Шуточный» шифровальщик в PyPI

Эксперты компании Sonatype обнаружили в репозитории PyPI сразу три вредоносных пакета (requesys, requesrs и requesr), которые занимаются тайпсквоттингом и подделываются под популярный пакет Requests. Все три пакета представляли собой шифровальщиков и, как оказалось, были созданы скучающим школьником.

Все версии пакета requesys (был скачан около 258 раз) содержали скрипты, которые сначала просматривали в Windows такие папки, как Documents, Downloads и Pictures, а затем начинали шифровать файлы. При этом версии 1.0–1.4 содержали код шифрования и дешифрования, представленный в виде открытого текста, а версия 1.5 уже демонстрировала обфусцированный Base64 исполняемый файл, что немного усложняло анализ.

Малварь использовала модуль Fernet из криптографической библиотеки для шифрования с симметричным ключом. Fernet также применялся для генерации случайного ключа шифрования, которым позже жертва расшифровывала данные.

Если все проходило успешно и шифровальщик запускался в системе жертвы, пострадавший пользователь видел всплывающее сообщение с инструкциями: ему предлагалось через Discord связаться с автором пакета b8ff, также известным под ником OHR (Only Hope Remains).

Исследователи говорят, что попасть на Discord-сервер хакера мог любой желающий. Там они обнаружили канал #ransomware-notifications, который содержал список имен пользователей для пятнадцати жертв, которые установили и запустили вредоносный пакет из PyPI. Автоматически сгенерированные сообщения также демонстрировали ключи дешифрования, которые жертвы могли использовать для расшифровки своих файлов, заблокированных requesys.

Как уже было упомянуто, версия 1.5 была чуть сложнее, имела обфускацию и поставлялась в виде 64-битного исполняемого файла Windows. Но в целом этот EXE действовал так же, как малварь прошлых версий, то есть генерировал ключ шифрования‑дешифрования, загружал копию ключа в Discord автора, шифровал файлы и побуждал жертв перейти в канал для спасения данных.

Аналитикам без особого труда удалось вычислить автора этого незамысловатого вредоноса: OHR (Only Hope Remains), или b8ff, опубликовал код эксплоита на GitHub (с пометкой, что автор не несет ответственности в случае неправомерного использования) и, не скрываясь, использовал этот же ник в PyPI, Discord, GitHub и на других сайтах. Оказалось, что у OHR есть даже канал на YouTube с довольно безобидными туториалами по взлому (теперь удалены).

Однако тайпсквоттерские пакеты не содержали никакого отказа от ответственности, то есть в их случае не было никаких заявлений и уведомлений о том, что пакеты опубликованы в рамках этичного исследования, и OHR не пытался удержать людей от заражения своих ПК. Напротив, сразу после установки пакеты запускали вредоносные скрипты и начинали шифрование.

Исследователи решили связаться с автором шифровальщиков и узнать о его мотивах. B8ff легко пошел на контакт и сообщил Sonatype, что вымогательский скрипт в этих пакетах полностью опенсорсный и был частью проекта, который создавался «шутки ради». Хотя пакеты действительно шифровали пользовательские данные, автор заявил, что технически они безвредны.

«Технически это вымогатель без выкупа, — сказал b8ff, имея в виду, что не требует денег после шифрования. — Все ключи дешифрования [отправляются] в канал #ransomware-notifications на моем сервере в Discord».

B8ff рассказал, что он из Италии, и описал себя как школьника, который пока просто учится разработке и лишь недавно заинтересовался эксплоитами.

«Я был удивлен, когда понял, как легко создать такой эксплоит и насколько это интересно. Я еще учусь в школе и на данный момент знаю Python, Lua, HTML, немного CPP и все», — признается b8ff.

Эксперты уведомили о своей находке PyPI, но получили ответ далеко не сразу. Зато после общения со специалистами b8ff сам помог предотвратить дальнейшие атаки и переименовал пакет requesys, чтобы разработчики, опечатавшиеся в названии requests, случайно не загружали программу‑вымогатель. Два других пакета и вовсе были удалены из PyPI (правда, неясно, самим автором добровольно или администраторами PyPI).

46 миллионов запросов в секунду

- В июне 2022 года неназванный клиент Google Cloud Armor подвергся DDoS-атаке по протоколу HTTPS, которая достигла мощности 46 миллионов запросов в секунду (requests per second, RPS). На текущий момент это самая масштабная DDoS-атака такого типа в истории. В общей сложности DDoS длился 69 мин.

- Исследователи считают, что за атакой стоял ботнет Mēris, уже известный по другим громким инцидентам. К примеру, осенью прошлого года он атаковал компанию «Яндекс», на тот момент установив рекорд по мощности DDoS-атак: 21,8 миллиона RPS.

Песня Джанет Джексон ломала HDD

Специалист Microsoft Рэймонд Чен (Raymond Chen) поделился интересной историей времен Windows XP. По его словам, музыкальный клип на песню Джанет Джексон Rhythm Nation негативно влиял на некоторые жесткие диски со скоростью вращения 5400 об/мин, вызывая сбои в их работе.

«Один коллега поделился со мной историей о поддержке продукта на Windows XP. [Тогда] крупный производитель компьютеров обнаружил, что воспроизведение музыкального клипа Джанет Джексон Rhythm Nation приводит к сбою в работе некоторых моделей ноутбуков, — рассказывает Чен. — Не хотел бы я оказаться в лаборатории, которую они, наверное, создали для изучения этой проблемы».

Как выяснили инженеры неназванного производителя, воспроизведение музыкального видео негативно сказывалось не только на той машине, где проигрывался клип. Сбои возникали даже на ноутбуках конкурентов, которые попросту стояли рядом.

Оказалось, разгадка проста: виновником этих сбоев был обычный резонанс, который композиция Rhythm Nation вызывала у жестких дисков со скоростью вращения 5400 об/мин (такие модели тогда использовали многие производители).

Если кому‑то все еще кажется, что рассказ Чена звучит как забавная и не слишком правдоподобная байка, отмечу, что все официально: музыкальное видео Rhythm Nation действительно признано проблемой безопасности, и теперь MITRE присвоила ей идентификатор CVE-2022-38392, хотя клип вряд ли может представлять угрозу для современного оборудования.

В прошлом от бага избавились весьма радикальным методом. По словам Чена, производители создали «специальный фильтр, который обнаруживал и удалял нежелательные частоты во время воспроизведения звука», чтобы избежать возникновения резонанса.

«Я уверен, что они повесили на этот аудиофильтр цифровую версию наклейки „Не удалять!“. Хотя боюсь, что за годы, прошедшие с момента внедрения этой хитрости, все уже забыли, для чего она нужна. Надеюсь, теперь их ноутбуки уже не содержат этот аудиофильтр, необходимый для защиты от повреждений жесткого диска, который они больше не используют», — иронизирует Чен.

Дуров снова критикует Apple

Павел Дуров в очередной раз выступил с критикой в адрес компании Apple. На этот раз недовольство главы Telegram вызвала задержка обновления мессенджера. В своем Telegram-канале Дуров пишет, что команда мессенджера подготовила для пользователей iOS некое революционное обновление, однако оно «застряло на „рассмотрении“ в Apple на две недели, без объяснения причин и какого‑либо фидбэка со стороны Apple».

«Нас удручает, что зачастую мы не можем распространить новые версии Telegram из‑за непонятного „процесса рассмотрения“, навязанного всем мобильным приложениям технологическими монополистами.

Если Telegram, одно из десяти самых популярных приложений в мире, получает такое отношение, можно только догадываться о том, с какими трудностями сталкиваются более мелкие разработчики. Это не просто деморализует: это наносит прямой финансовый ущерб сотням тысяч мобильных приложений по всему миру.

Ущерб [наносимый разработчикам] дополняет 30%-й налог, который Apple и Google берут с разработчиков приложений и который, по их словам, должен пойти на оплату ресурсов, необходимых для рассмотрения приложений. Регулирующие органы ЕС и других стран постепенно начинают обращать внимание на эти злоупотребления. Однако экономический ущерб, который Apple уже нанесла технологической отрасли, не исправить»

— Павел Дуров

РКН заблокировал Grammarly и Patreon

В этом месяце реестр запрещенных сайтов пополнила платформа Patreon, где авторы творческих произведений могут распространять свои работы по платной подписке и предоставлять подписчикам дополнительный контент. Также блокировка коснулась онлайн‑платформы Grammarly, созданной для помощи при общении на английском языке (анализирует англоязычный текст и предлагает корректировки для устранения ошибок, тона сообщения и так далее).

Как сообщила «Роскомсвобода», Patreon заблокировали из‑за заявления редакции журнала Doxa, которое было опубликовано на сайте еще 25 февраля 2022 года (в нем журналисты осуждали специальную военную операцию на территории Украины). Так как блокируют по HTTPS, недоступен оказался весь сайт.

Блокировка Grammarly, судя по всему, тоже связана с официальным заявлением представителей сервиса, где сообщалось, что он приостанавливает работу на территории РФ и Беларуси (также из‑за специальной военной операции).

СМИ пишут, что, по данным Роскомнадзора, доступ к ресурсам ограничен «в соответствии с регламентом блокировки сайтов, содержащих призывы к массовым беспорядкам, экстремизму, участию в незаконных массовых акциях», а основанием для этого стала ст. 15.3 закона «Об информации», касающаяся в том числе материалов, распространяющих недостоверную общественно значимую информацию под видом достоверных сообщений.

Жертвы реже платят вымогателям

Согласно статистике компании Coveware, суммы выкупов, выплаченных операторам вымогательской малвари, сокращаются с последнего квартала 2021 года. Так, во втором квартале 2022 года средний размер выкупа составил 228 125 долларов (на 8% больше, чем в первом квартале 2022 года). Однако медианный размер выкупа равнялся лишь 36 360 долларам, что на 51% меньше, чем в предыдущем квартале.

Тенденция к снижению наметилась еще в конце прошлого года, когда наблюдался пик платежей операторам вымогателей как в среднем (332 168 долларов США), так и в медианном (117 116 долларов США) значении.

Дело в том, что операторы и разработчики RaaS все чаще предпочитают атаковать средние по размеру компании и организации, так как это несет меньше рисков.

Средний размер компании‑жертвы снизился еще больше, поскольку хакеры теперь ищут более мелкие, но финансово здоровые организации.

- Список наиболее активных во втором квартале групп вымогателей возглавила группировка BlackCat (она же ALPHV), на долю которой пришлось 16,9% всех известных атак. За ней следует LockBit, на долю которой приходится 13,1% инцидентов.

Обход защиты в Android 13

Разработчики малвари для Android уже научились обходить новую защитную функцию Restricted setting, представленную Google в Android 13.

В августе компания Google выпустила Android 13: новая версия ОС была развернута на устройствах Google Pixel, а исходный код опубликован на AOSP. В этом релизе разработчики постарались обезвредить малварь, которая получала мощные разрешения, такие как Accessibility Service, а затем в фоновом режиме применяла их для скрытного вредоносного поведения. К сожалению, эксперты ThreatFabric сообщили, что разработчики малвари уже занимаются новыми дропперами, которые способны обойти эти ограничения.

Эксплуатация службы специальных возможностей Google Accessibility Service — это классическое поведение для мобильной малвари. Служба была создана, чтобы облегчить использование приложений людям с ограниченными возможностями, но злоумышленники приспособили ее для взаимодействия с интерфейсом системы и приложениями.

В Android 13 инженеры Google представили функцию Restricted setting («Ограниченные настройки»), которая не позволяет сторонним приложениям запрашивать привилегии службы специальных возможностей, ограничивая эту функцию только APK-файлами из Google Play. Как сообщают исследователи, им самим удалось без труда создать PoC-дроппер, который обходит новую защиту и получает доступ к Accessibility Services.

Все началось с того, что эксперты обнаружили новый дроппер для Android, который уже умеет обходить ограничения Restricted setting. Дроппер был обнаружен во время наблюдения за кампаниями малвари Xenomorph и получил название BugDrop (из‑за множества багов, которые мешали его работе на ранних этапах).

Оказалось, что код BugDrop практически аналогичен коду Brox — проекта, предназначенного для обучения разработке малвари, который свободно циркулирует на хакерских форумах. Эксперты говорят, что в BugDrop их внимание привлекло наличие Smali-строки, которой нет в исходном коде Brox: com.example.android.apis.content.SESSION_API_PACKAGE_INSTALLED.

Дело в том, что у приложений для Android есть два способа установки других приложений. Первый и наиболее распространенный — это установка без сеанса, который, по сути, представляет собой передачу установки одного APK-файла установщику системного пакета.

Второй метод на основе сеансов позволяет приложениям выполнять установку одного или нескольких APK-файлов одновременно. Этот метод обычно используется приложениями в Play Store и позволяет устанавливать несколько APK-файлов за раз, при этом приложения распространяются в виде одного «базового» APK и нескольких «разделенных» APK.

Фактически исследователи обнаружили, что BugDrop стремится использовать именно второй метод установки (на основе сеансов, как это происходит в случае Play Store), а значит, ограничения к таким приложениям не применяются.

«Эта небольшая модификация позволит полностью обойти новые меры безопасности Google еще до того, как они окончательно вступят в силу», — говорят исследователи из ThreatFabric.

Пока BugDrop все еще находится в разработке, и аналитики связывают его с хакерской группой Hakoden, которая стоит за созданием дроппера Gymdrop и упомянутого банкера Xenomorph.

Когда BugDrop будет окончательно готов к массовому развертыванию, скорее всего, его применят в кампаниях для распространения Xenomorph, атакуя устройства даже с новейшими версиями Android на борту. Хуже того, последние образцы Xenomorph, изученные ThreatFabric, содержали модули удаленного доступа, что делает эту малварь еще более опасной.

Торвальдс добрался до ARM

Несколько лет назад Линус Торвальдс заявлял, что долго ждал ноутбука на ARM, который сможет работать под Linux, но после выхода устройств Apple на чипе M1 не захотел возиться с ними и «бороться с компаниями, которые не настроены помогать». Теперь же Торвальдс сообщил, что использует Asahi Linux на MacBook Air с процессором M2. Этот дистрибутив строится на реверс‑инжиниринге аппаратного обеспечения Apple, и основная цель команды Asahi — внести все свои наработки в основное ядро Linux, чтобы прочие дистрибутивы тоже могли этим воспользоваться.

«Я ждал этого долгое время, и наконец это стало реальностью благодаря команде Asahi. У нас уже давно есть оборудование ARM64, работающее под управлением Linux, но до сих пор оно не использовалось в качестве платформы для разработки. Это третий раз, когда я использую оборудование Apple для разработки Linux. Я делал так много лет назад, во время разработки PowerPC на машине PPC 970. Затем, более десяти лет назад, когда MacBook Air был единственным по‑настоящему тонким и легким, а теперь — платформа ARM64»

— Линус Торвальдс

Ограбления криптовалютных банкоматов

В криптовалютных банкоматах General Bytes обнаружили уязвимость нулевого дня, которую злоумышленники тут же использовали для кражи средств. Когда пользователи вносили или покупали криптовалюту через банкомат, деньги получали хакеры.

Чешская компания General Bytes владеет и управляет 8827 криптовалютными банкоматами, которые доступны более чем в 120 странах мира. Эти устройства позволяют покупать и продавать более 40 различных криптовалют и контролируются удаленным CAS-сервером (Crypto Application Server), который управляет работой банкомата, проводит операции с поддерживаемыми криптовалютами, а также выполняет покупку и продажу на биржах.

Согласно бюллетеню безопасности General Bytes, опубликованному 18 августа 2022 года, атаки на банкоматы проводились с использованием 0-day-уязвимости в CAS-сервере компании.

«Злоумышленник мог удаленно создать пользователя‑администратора через административный интерфейс CAS (посредством вызова URL-адреса на странице, которая используется для установки по умолчанию и создания первого пользователя‑администратора), — гласит отчет. — Эта уязвимость присутствует в CAS, начиная с версии 20201208».

Специалисты General Bytes полагают, что злоумышленники сканировали интернет в поисках серверов с открытыми TCP-портами 7777 или 443, включая серверы, размещенные в Digital Ocean и собственном облачном сервисе General Bytes.

Затем хакеры использовали уязвимость, чтобы добавить в систему дефолтного пользователя‑администратора с именем gb и изменить настройки для покупки и продажи криптовалюты, а также настройку invalid payment address («Недействительный платежный адрес»), внедрив в систему адрес своего кошелька. В итоге любая криптовалюта, полученная CAS, попадала в руки хакеров.

Представители General Bytes предупредили клиентов, что нельзя использовать криптовалютные банкоматы, пока на них не будут установлены патчи 20220531.38 и 20220725.22. Также компания опубликовала подробный список действий, которые необходимо выполнить на устройствах, прежде чем те снова будут введены в эксплуатацию. В числе прочего рекомендуется изменить настройки брандмауэра, чтобы доступ к интерфейсу администратора CAS был возможен только с авторизованных IP-адресов.

При этом из сообщения компании неясно, сколько серверов было скомпрометировано и сколько именно криптовалюты украли у пользователей.

Имитация Skype, Adobe Reader и VLC Player

Аналитики VirusTotal изучили методы, которые операторы малвари используют для обхода защиты и повышения эффективности социальной инженерии. Исследование показало, что злоумышленники все чаще имитируют такие легитимные приложения, как Skype, Adobe Reader и VLC Player, чтобы завоевать доверие жертв.

Также хакеры маскируют свои программы под 7-Zip, TeamViewer, CCleaner, Microsoft Edge, Steam, Zoom и WhatsApp.

В общей сложности эксперты обнаружили не менее 2,5 миллиона подозрительных файлов, загруженных через 101 домен, входящий в список 1000 лучших сайтов по версии Alexa.

Атака клонов на GitHub

Разработчик Стивен Лейси (Stephen Lacy) взбудоражил ИБ‑сообщество, заявив в Twitter, что обнаружил «масштабную атаку вредоносного ПО» на GitHub, затронувшую около 35 тысяч репозиториев. Однако оказалось, что речь шла не о компрометации или взломе: обнаруженные репозитории оказались форками (копиями) других проектов, созданными специально для распространения малвари.

Исходный твит Лейси не на шутку встревожил сообщество, ведь исследователь заявлял, что обнаружил заражение малварью 35 тысяч репозиториев и атака затронула такие известные проекты, как Crypto, Golang, Python, JS, Bash, Docker и K8s. К сожалению, многие не читали дальше первого сообщения, а в последующем треде Лейси объяснил, что выразился не совсем корректно.

Хотя создание форков — обычная практика и даже поощряется среди разработчиков, в этом случае злоумышленники создавали копии чужих проектов и заражали их вредоносным кодом, чтобы атаковать ничего не подозревающих разработчиков через эти вредоносные клоны.

Все началось с того, что Лейси изучал некий опенсорсный проект, «найденный через Google», и заметил в коде следующий URL-адрес: hxxp://ovz1.j19544519.pr46m.vps.myjino[.]ru. Как оказалось, поиск на GitHub обнаруживает этот URL-адрес более чем в 35 тысячах файлов в самых разных репозиториях.

При этом СМИ сообщили, что это число отражает именно количество подозрительных файлов, а не зараженных репозиториев, так что первичная оценка Лейси была не совсем верна. Так, из 35 788 результатов поиска более 13 тысяч результатов были получены всего из одного репозитория — redhat-operator-ecosystem.

После сообщения Лейси многие эксперты стали разбираться, что именно тот обнаружил. К примеру, Джеймс Такер (James Tucker) выяснил, что клонированные репозитории, содержащие вредоносный URL-адрес, извлекали переменные среды пользователя, а также оснащались однострочным бэкдором. Таким образом, хакеры могли не только похитить важные секреты, в том числе ключи API, токены, учетные данные от Amazon AWS и криптографические ключи, но и выполнить произвольный код в зараженных системах.

Также дальнейший анализ показал, что подавляющее большинство репозиториев‑клонов появились в течение последнего месяца (от шести до двадцати дней назад), однако некоторые репозитории с вредоносными коммитами были датированы далеким 2015 годом, то есть, вероятно, были взломаны.

При этом наиболее свежие коммиты, содержащие вредоносный URL-адрес, вообще исходили от защитников, в том числе от аналитика угроз Флориана Рота (Florian Roth), который создал правила Sigma для обнаружения вредоносного кода. К сожалению, не все разобрались в происходящем, и некоторые пользователи GitHub начали ошибочно жаловаться на репозиторий Sigma, считая вредоносным и его.

По данным Лейси и журналистов, в итоге администрация GitHub удалила практически все вредоносные репозитории‑клоны со своей платформы.

В 2022 году от фишинговых атак меньше всего пострадали пользователи старше 55 лет

- Интересную статистику представили аналитики ВТБ: пенсионеры оказались наименее подвержены фишинговым атакам. По статистике банка, в 2022 году самыми устойчивыми к фишинговым атакам стали люди старше 55 лет: среди пользователей, попавшихся на уловки злоумышленников и переходивших по вредоносным ссылкам, лишь 20% людей этого возраста. Как выяснилось, чаще других на удочку фишеров попадались люди 35–44 лет (32%) и 45–54 лет (25%).

- Исследователи объясняют, что в последнее время внимание злоумышленников все чаще привлекает наиболее активная возрастная группа клиентов 30–40 лет, которая больше пользуется цифровыми сервисами, в том числе для финансовых операций.

Starlink взломали с помощью мод-чипа

Известный ИБ‑эксперт из Лёвенского католического университета Леннерт Воутерс (Lennert Wouters), ранее обнаруживший баг, который позволял угнать Tesla за пару минут, рассказал, что на этот раз ему удалось скомпрометировать терминал Starlink с помощью мод‑чипа стоимостью 25 долларов. На конференции Black Hat 2022 Воутерс объявил, что намерен сделать этот инструмент доступным для копирования.

С 2018 года компания Илона Маска запустила на орбиту больше 3000 спутников Starlink. Эта спутниковая сеть призвана обеспечивать подключение к интернету в самых труднодоступных местах на Земле, где раньше подключение было ненадежным, дорогим или полностью недоступным. На орбиту планируют вывести еще тысячи спутников, и Starlink, как и любая другая новая технология, не мог не заинтересовать хакеров и исследователей.

Система Starlink состоит из трех основных частей. Первая — это сами спутники, которые движутся по околоземной орбите на высоте около 550 км и передают сигналы на поверхность. Спутники взаимодействуют с двумя системами на Земле: шлюзами, которые отправляют интернет‑соединения на спутники, и тарелками Dishy McFlatface, которые могут приобрести пользователи. Исследование Воутерса сосредоточено именно вокруг пользовательских терминалов.

Леннерт Воутерс рассказал об одном из первых взломов терминала Starlink, спутниковой антенны Dishy McFlatface, которые обычно располагают на зданиях. Чтобы получить доступ к прошивке тарелки, Воутерс разобрал купленный им терминал и сам разработал специальный инструмент для его взлома.

Эту роль взяла на себя кастомная плата (мод‑чип), собранная из готовых деталей, общая стоимость которых составила примерно 25 долларов. После подключения к тарелке Starlink плата используется для атаки типа fault injection («внедрение сбоев»), временно замыкая систему, чтобы обойти защитные механизмы Starlink. В итоге этот «глюк» позволил Воутерсу добраться до ранее заблокированных частей системы терминала.

Для создания мод‑чипа Воутерс отсканировал тарелку Starlink и создал плату, подходящую к плате Starlink. Его мод‑чип необходимо припаять к плате Starlink и подключить с помощью нескольких проводов.

Сам мод‑чип состоит из микроконтроллера Raspberry Pi, флеш‑памяти, электронных переключателей и регулятора напряжения. При создании платы для пользовательского терминала инженеры Starlink напечатали на ней надпись «Сделано людьми на Земле» (Made on Earth by humans). На мод‑чипе Воутерса написано: «Сломано людьми на Земле» (Glitched on Earth by humans).

Более того, исследователь решил сделать свой инструмент опенсорсным, опубликовав свои наработки на GitHub, включая некоторые детали, необходимые для запуска атаки.

«Допустим, вы злоумышленники и хотите атаковать сам спутник, — пишет эксперт. — Вы можете попытаться создать собственную систему, которая позволит общаться со спутником, однако это довольно сложно. Поэтому, если вы хотите атаковать спутники, лучше зайти со стороны пользовательского терминала, ведь это, вероятно, облегчит вам жизнь».

Энтузиасты уже давно изучают пользовательские терминалы Starlink: их неоднократно разбирали, обсуждали их устройство на Reddit, однако Воутерс стал первым, кто обратил внимание на безопасность терминала и его чипов. Он рассказывает, что прошел через несколько этапов и перебрал немало разных подходов, прежде чем создал свой опенсорсный мод‑чип.

Воутерс тестировал систему Starlink с мая 2021 года, добившись скорости загрузки 268 Мбит/с и скорости скачивания 49 Мбит/с с крыши здания своего университета. После этого он принял решение разобрать устройство. Используя комбинацию из «промышленного фена, инструментов, изопропилового спирта и моря терпения», он смог снять с тарелки крышку и получил доступ к ее внутренним компонентам. В итоге это помогло понять, как устройство загружается и скачивает прошивки.

В целом атака Воутерса обходит проверки безопасности и проверки подписи, которые нужны, чтобы убедиться, что система запускается правильно и код не был подделан. «Мы используем это, чтобы точно рассчитать время внедрения сбоя», — объясняет Воутерс.

Так, когда тарелка Starlink включается, загрузчик проходит через несколько этапов. Атака Воутерса провоцирует сбой в первом бутлоадере, загрузчике ПЗУ, который прошит в SoC и не может быть обновлен. После этого появляется возможность развернуть кастомную прошивку и получить контроль над терминалом.

Исследователь уведомил Starlink о найденных уязвимостях еще в прошлом году, и компания выплатила ему вознаграждение по программе bug bounty. Разработчики Starlink даже предложили Воутерсу доступ к программному обеспечению устройства для дальнейших изысканий, однако тот отказался, так как уже углубился в работу и хотел закончить создание мод‑чипа.

При этом Воутерс отмечает, что, хотя SpaceX и выпустила обновление, чтобы усложнить атаку (в ответ он изменил свой мод‑чип), основная проблема не может быть исправлена, пока компания не создаст новую версию основного чипа. По этой причине все пользовательские терминалы по‑прежнему уязвимы, хотя реализовать атаку стало заметно труднее.

Спецификации мод‑чипа уже доступны на GitHub, но Воутерс говорит, что не планирует продавать готовые платы, а также не станет распространять кастомную прошивку для пользовательского терминала или приводить точные данные о сбое, который он эксплуатировал.

После выступления Воутерса на Black Hat инженеры Starlink опубликовали развернутый ответ исследователю, в котором объяснили, как они именно защищают свои системы.

«Мы находим эту атаку впечатляющей с технической точки зрения, и это первая подобная атака, о которой нам стало известно, — гласит документ. — Мы ожидаем, что злоумышленники, обладающие инвазивным физическим доступом, смогут совершать вредоносные действия от лица одного комплекта Starlink, используя его идентификатор, поэтому мы полагаемся на принцип „наименьших привилегий“, чтобы ограничить последствия для системы в целом».

Специалисты Starlink подчеркивают, что для такой атаки необходим физический доступ к терминалу и в результате сбоя при загрузке можно скомпрометировать только одно конкретное устройство, а не всю сеть Starlink.

«Обычным пользователям Starlink не нужно беспокоиться о том, что эта атака затронет их, или предпринимать какие‑то ответные действия», — резюмируют в Starlink.

В 2 раза вырос интерес к рекламе в Telegram

Совместное исследование биржи рекламы в Telegram-каналах Telega.in и сервиса для управления контекстной рекламы eLama показало, что в первом полугодии интерес к нативной рекламе в Telegram в России увеличился почти в два раза.

Оборот рекламы в Telegram в июле 2022 года в целом не падал ниже значений января 2022-го по динамике стоимости 1000 показов рекламных постов в мессенджере. Самый резкий рост (38%) произошел в категориях «Дети и родители», «Интернет и технологии» (21%), а также «Бизнес и стартапы» и «Региональные» (по 19%). Самая высокая стоимость за 1000 показов была зафиксирована в категории «Инвестиции» — 3398 рублей.

При этом средняя стоимость 1000 просмотров рекламы в большинстве тематик снизилась в среднем на 4–7%. Аналитики связывают это с блокировкой зарубежных соцсетей и значительным притоком подписчиков в Telegram-каналы и, следовательно, резким ростом количества просмотров.

VPN в iOS не работает нормально

Несколько лет назад инженеры компании Proton Technologies, стоящей за разработкой ProtonMail и ProtonVPN, рассказали о баге в составе iOS 13.3.1, который не позволяет VPN-приложениям шифровать весь трафик. Как теперь сообщили ИБ‑эксперты, проблема до сих пор не исправлена.

В 2020 году специалисты Proton Technologies объясняли, что при использовании VPN операционная система должна закрывать все интернет‑соединения и восстанавливать их уже через VPN-туннель для защиты конфиденциальности и данных пользователя. Однако iOS по какой‑то причине не справляется с закрытием существующих соединений, и в итоге трафик остается незащищенным. Так, новые интернет‑соединения будут подключаться через VPN-туннель, но соединения, которые уже были активны, когда пользователь подключился к VPN-серверу, останутся вне туннеля.

Хотя незащищенные соединения встречаются все реже, основная проблема заключается в том, что IP-адрес пользователя и IP-адрес сервера, к которому он подключается, остаются открытыми и сервер «видит» реальный IP-адрес пользователя вместо IP-адреса VPN-сервера.

Исследователи Proton Technologies продолжали ждать выхода патча очень долго. Время от времени специалисты обновляли свой отчет, чтобы сообщить, что исправления все еще нет, хотя Apple известно о проблеме. Так, до недавнего времени последнее обновление в тексте было датировано 19 октября 2020 года, и в нем сообщалось, что уязвимость так и не была окончательно устранена в iOS 13.4, 13.5, 13.6, 13.7 и 14.

Ранее в текущем году ИБ‑исследователь и разработчик Майкл Горовиц (Michael Horowitz) еще раз изучил эту ситуацию и обнаружил, что VPN в iOS по‑прежнему не работают корректно и провоцируют утечки данных.

«VPN в iOS не работают, — пишет Горовиц в публикации, озаглавленной „VPN в iOS — это скам“. — Сначала кажется, что они работают нормально. Устройство на iOS получает новый общедоступный IP-адрес и новые DNS-серверы. Данные передаются на VPN-сервер. Но со временем детальная проверка данных, покидающих устройство, показывает, что VPN-туннель „протекает“. Данные покидают устройство iOS не через VPN-туннель. Это не обычная утечка DNS, это утечка данных».

Горовиц говорит, что еще в мае 2022 года он отправил в Apple электронное письмо, сообщающее об этой утечке. В июле он рассказал, что обменялся с компанией несколькими письмами, но никакого результата это не дало:

«На сегодняшний день, примерно пять недель спустя, Apple практически ничего мне не ответила. Они не сказали, пытались ли они воссоздать проблему. Они не сказали, согласны ли они с тем, что это уязвимость. Они ничего не сказали об исправлении».

Кроме того, 18 августа 2022 года эксперты Proton Technologies опять обновили свой старый отчет. Они сообщают, что функция «рубильника», которую Apple представила для разработчиков с релизом iOS 14, действительно блокирует дополнительный сетевой трафик, однако «некоторые DNS-запросы от служб Apple по‑прежнему могут отправляться в обход VPN-подключения».

«Мы неоднократно поднимали этот вопрос, обращаясь к Apple. К сожалению, исправление проблемы весьма проблематично. Apple заявила, что данное поведение „ожидаемо“, а „Always On VPN доступен только на контролируемых с помощью MDM устройствах“. Мы призываем Apple сделать полностью безопасную работу в интернете доступной для всех, а не только для тех, кто подключен к проприетарному фреймворку удаленного управления устройствами, разработанному для предприятий», — пишут эксперты Proton Technologies.

Дорси сожалеет, что Twitter стал компанией

Недавно простой пользователь Twitter поинтересовался у основателя сервиса и бывшего CEO компании Джека Дорси, не кажется ли ему, что в последнее время у социальной сети явные проблемы и она стала «слишком левой». Дорси, покинувший пост главы компании в конце 2021 года, ответил так:

«Самая большая проблема и мое самое большое сожаление связаны с тем, что Twitter стал компанией».

Когда Дорси спросили, как он сам видит Twitter (возможно, неправительственной организацией или, напротив, государственным сервисом) и в какой структуре, по его мнению, должна работать соцсеть, последовал не менее интересный ответ:

«Открытый протокол. Это возможно, Bitcoin доказал это, равно как и HTTP, SMTP, HTML. [Twitter] точно не может принадлежать государству или компании, и это становится яснее с каждым днем».

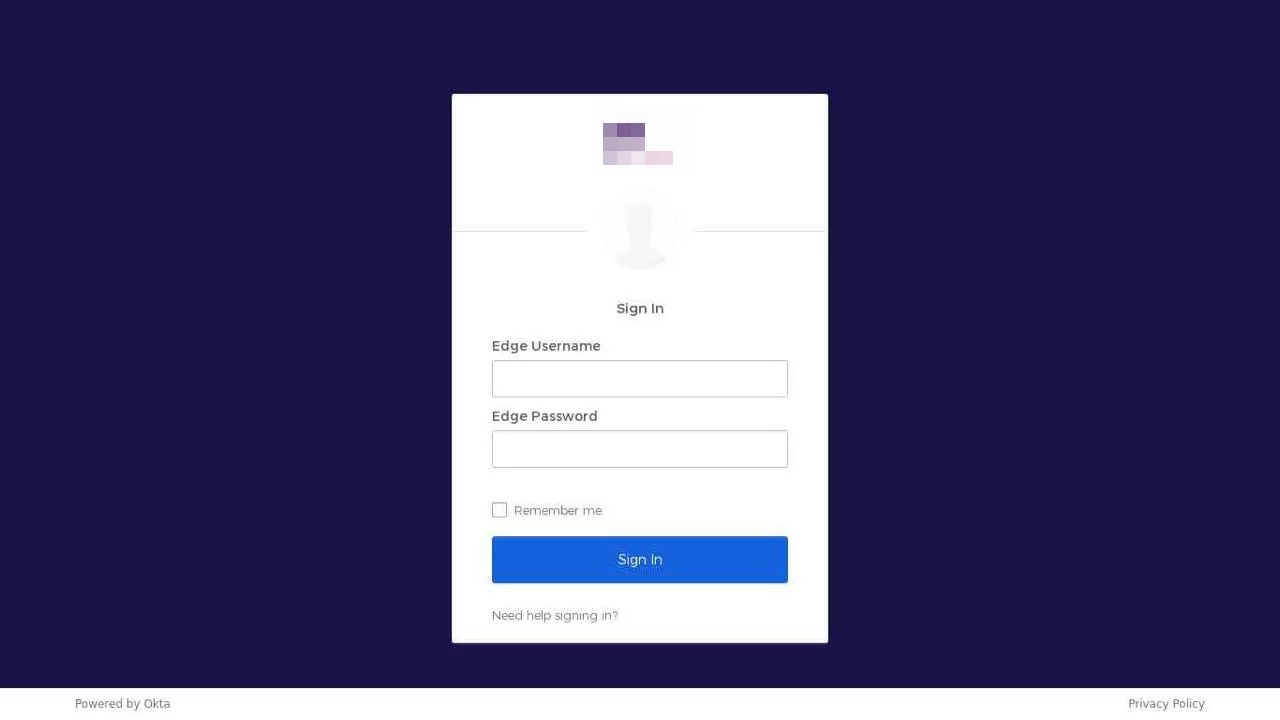

Кампания 0ktapus: сквозные атаки на 130 компаний

Специалисты Group-IB опубликовали детальный отчет, посвященный кампании 0ktapus. Эксперты сообщили, что фишинговые атаки на сотрудников Twilio и Cloudflare были частью единой масштабной кампании, в результате которой хакеры скомпрометировали 9931 учетную запись более чем в 130 компаниях.

Все началось со взлома Twilio, который произошел в начале августа 2022 года. Тогда выяснилось, что неизвестные злоумышленники организовали эффективную фишинговую атаку на сотрудников компании, похитили их учетные данные, а затем использовали для доступа к информации о некоторых клиентах.

Как стало известно позже, этот инцидент затронул 125 компаний — клиентов Twilio, а вскоре о похожих атаках сообщили Cloudflare, MailChimp и Klaviyo. Более того, атаки стали развиваться дальше — из‑за компрометации перечисленных компаний пострадали их клиенты. Например, мессенджер Signal, который оказался затронут из‑за взлома Twilio.

Также, по информации СМИ, среди целей хакеров были Coinbase, KuCoin, Binance, Microsoft, Telus, Verizon Wireless, T-Mobile, AT&T, Sprint, Rogers, Mailgun, Slack, Box, SendGrid, Yahoo, Sykes, BestBuy и Infosys. В Group-IB эту фишинговую кампанию называют беспрецедентной по масштабу и охвату.

Как рассказали аналитики, в целом жертв было намного больше, чем известно сейчас, а кампания 0ktapus активна как минимум с марта 2022 года. Основной целью этой кампании была кража идентификационных данных Okta и кодов двухфакторной аутентификации (2ФА) для последующих атак на цепочку поставок. Отчет гласит, что подавляющее большинство жертв 0ktapus находится в США и многие из них используют сервисы управления идентификацией и контролем доступа Okta.

«Хотя в этих атаках злоумышленникам, возможно, повезло, гораздо более вероятно, что они тщательно продумали эту фишинговую кампанию, чтобы запустить изощренные атаки на цепочку поставок. Пока неясно, планировались ли „сквозные“ атаки заранее или на каждом этапе предпринимались оппортунистические действия. Несмотря на это, кампания 0ktapus была невероятно успешной, и ее полный масштаб может быть неясен еще некоторое время», — рассказывает Роберт Мартинес, старший аналитик Threat Intelligence в Group-IB.

Как уже было отмечено, основной целью злоумышленников было получение учетных данных для Okta и кодов 2ФА сотрудников целевых организаций. Жертвы хакеров получали текстовые сообщения с ссылками на фишинговые сайты, имитирующие страницу аутентификации Okta для их организации.

При этом до сих пор неясно, как хакеры составили список целей и как узнали телефонные номера целевых сотрудников. По информации Group-IB, атакующие начали кампанию, нацеливаясь на операторов мобильной связи и телекоммуникационные компании. Вероятно, это было сделано в рамках подготовки и сбора данных.

В общей сложности исследователи обнаружили 169 уникальных фишинговых доменов, задействованных в рамках 0ktapus. В доменах использовались такие ключевые слова, как SSO, VPN, OKTA, MFA и HELP. С точки зрения жертвы, фишинговые сайты выглядели убедительно и походили на легитимную страницу аутентификации, которой те привыкли пользоваться. При этом все сайты были созданы с помощью одного и того же фишинг‑кита, ранее неизвестного экспертам.

Изучив код этого фишинг‑кита, аналитики обнаружили строки, связанные с конфигурацией бота в Telegram, а также канал, который хакеры использовали для сбора скомпрометированных данных. Благодаря этому исследователи смогли проанализировать данные, полученные злоумышленниками с марта 2022 года.

Суммарно хакерам удалось похитить учетные данные 9931 пользователя, в том числе 3129 записей с email и 5441 запись с кодами мультифакторной аутентификации. Поскольку две трети записей содержали не корпоративную электронную почту, а только имена пользователей и коды 2ФА, исследователи сумели определить лишь регионы проживания жертв: из 136 атакованных компаний 114 находятся в США.

Большинство пострадавших связаны с ИТ, разработкой программного обеспечения и облачными сервисами, но также злоумышленников интересовали криптовалютные проекты и фирмы, занимающиеся финансами и рекрутингом.

Нужно сказать, что уже после публикации отчета Group-IB о себе заявили новые жертвы 0ktapus, тем самым полностью подтвердив мрачные прогнозы специалистов. Так, стало известно, что сразу три компании пострадали от хакерских атак и допустили утечки данных: принадлежащий Twilio 2ФА‑сервис Authy, менеджер паролей LastPass, а также сеть доставки еды DoorDash.

Другие интересные события месяца

Из‑за неизвестного бага из тысяч Solana-кошельков похитили средства

Хак‑группа APT31 атакует российский топливно‑энергетический комплекс и СМИ

В коммерческих ИБ‑продуктах без разрешения используется чужой код

Одобренные Microsoft UEFI-бутлоадеры могли обойти Secure Boot

В бюджетных подделках под известные Android-смартфоны нашли бэкдоры

Кабель O.MG Elite получил расширенные сетевые возможности