ИБ-специалисты сообщили, что билдер известного шифровальщика LockBit опубликован в открытом доступе. Судя по всему, LockBit 3.0 слил недовольный разработчик или конкурент одномерной группировки.

Напомню, что хак-группа LockBit выпустила малварь LockBit версии 3.0 в июне 2022 года и вместе с этим представила собственную вымогательскую программу bug bounty, предлагая другим злоумышленникам деньги за интересные уязвимости.

На этой неделе ИБ-исследователь, известный под ником 3xp0rt, сообщил, что недавно зарегистрированный пользователь Twitter по имени Ali Qushji утверждает, что вместе с командой он взломал серверы LockBit и обнаружил там билдер шифровальщика LockBit 3.0, который и поспешил слить в открытый доступ.

После этого другой известный ИБ-эксперт, vx-underground, подтвердил, что еще 10 сентября с ними связался пользователь с ником protonleaks и тоже поделился копией того же билдера. При этом, по словам vx-underground, официальный представитель группировки LockBit (LockBitSupp), утверждает, что никакого взлома вообще не было, а приватный билдер распространяет недовольный руководством хак-группы наемный разработчик.

Издание Bleeping Computer поинтересовалось мнением еще нескольких ИБ-специалистов, и все они подтвердили, что билдер подлинный.

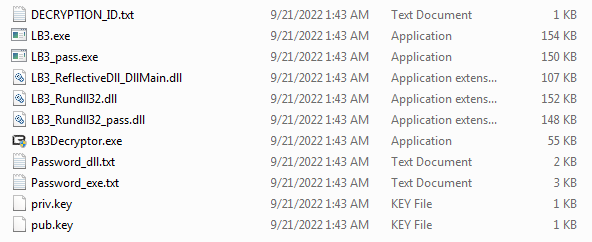

Журналисты предупреждают, что вне зависимости от источника этой утечки, публикация билдера LockBit 3.0 в сети, скорее всего, увеличит количество вымогательских атак. Ведь билдер позволяет преступникам быстро создавать исполняемые файлы, необходимые для запуска собственной кампании (включая сам шифровальщик, дешифровщик, а также специализированные инструменты).

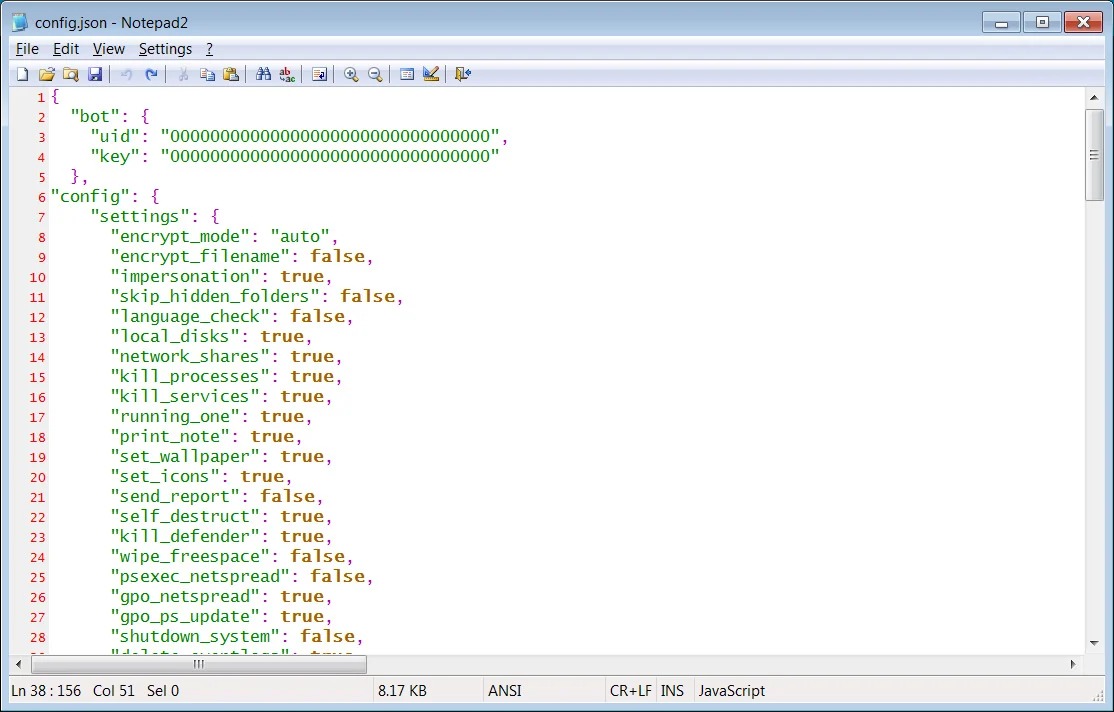

По сути, инструмент состоит из четырех файлов: генератора ключей шифрования, самого билдера, изменяемого файла конфигурации и batch-файла для сборки всех файлов.

Так, файл config.json можно использовать для настройки шифровальщика, в том числе для изменения записки с требованием выкупа, изменения параметров конфигурации, перечисления того, какие процессы и службы следует завершить, и даже задать управляющий север, куда малварь будет отправлять данные. То есть ничто не мешает любых злоумышленникам связать вредоноса со своей собственной инфраструктурой.

Нужно сказать, что это далеко не первая крупная утечка исходного кода, связанного с шифровальщиками. К примеру, в 2021 году в сеть попал исходный код вымогателя Babuk, а весной 2022 года утекли исходники шифровальщика Conti.