Аналитики Cisco Talos рассказывают, что после того как Microsoft начала блокировать макросы VBA в загруженных из интернета документах Office (с отметкой Mark Of The Web), злоумышленникам пришлось пересматривать свои цепочки атак. Например, теперь хакеры все чаще используют файлы надстроек Excel (.XLL) в качестве начального вектора компрометации.

По словам экспертов, документы Office, распространяемые с помощью фишинговых писем и прочей социальной инженерии, остаются одним из наиболее популярных у злоумышленников векторов атак. Такие документы традиционно предлагают жертвам включить макросы для просмотра якобы безобидного контента, а на самом деле активируют скрытое выполнение малвари в фоновом режиме.

Ради борьбы с этими злоупотреблениями, в начале текущего года, Microsoft начала блокировать макросы VBA в загруженных из интернета документах Office. Хотя в компании признавали, что из-за этого получили негативный фидбек от пользователей и даже были вынуждены временно отменить это решение, в итоге блокировка VBA-макросов все же была продолжена.

Невзирая на то, что блокировка распространяется только на новейшие версии Access, Excel, PowerPoint, Visio и Word, злоумышленники начали экспериментировать с альтернативными путями заражения и развертывания малвари. Как сообщают исследователи, одним из таких «новшеств» стало использование файлов XLL, которые Microsoft описывает как «вид файлов DLL, которые можно открыть только в Excel».

«Файлы XLL можно отправлять по электронной почте, и даже с учетом работы обычных механизмов сканирования на наличие вредоносных программ, пользователи могут открыть их, не зная, что такие файлы могут содержать вредоносный код», — пишут в Cisco Talos.

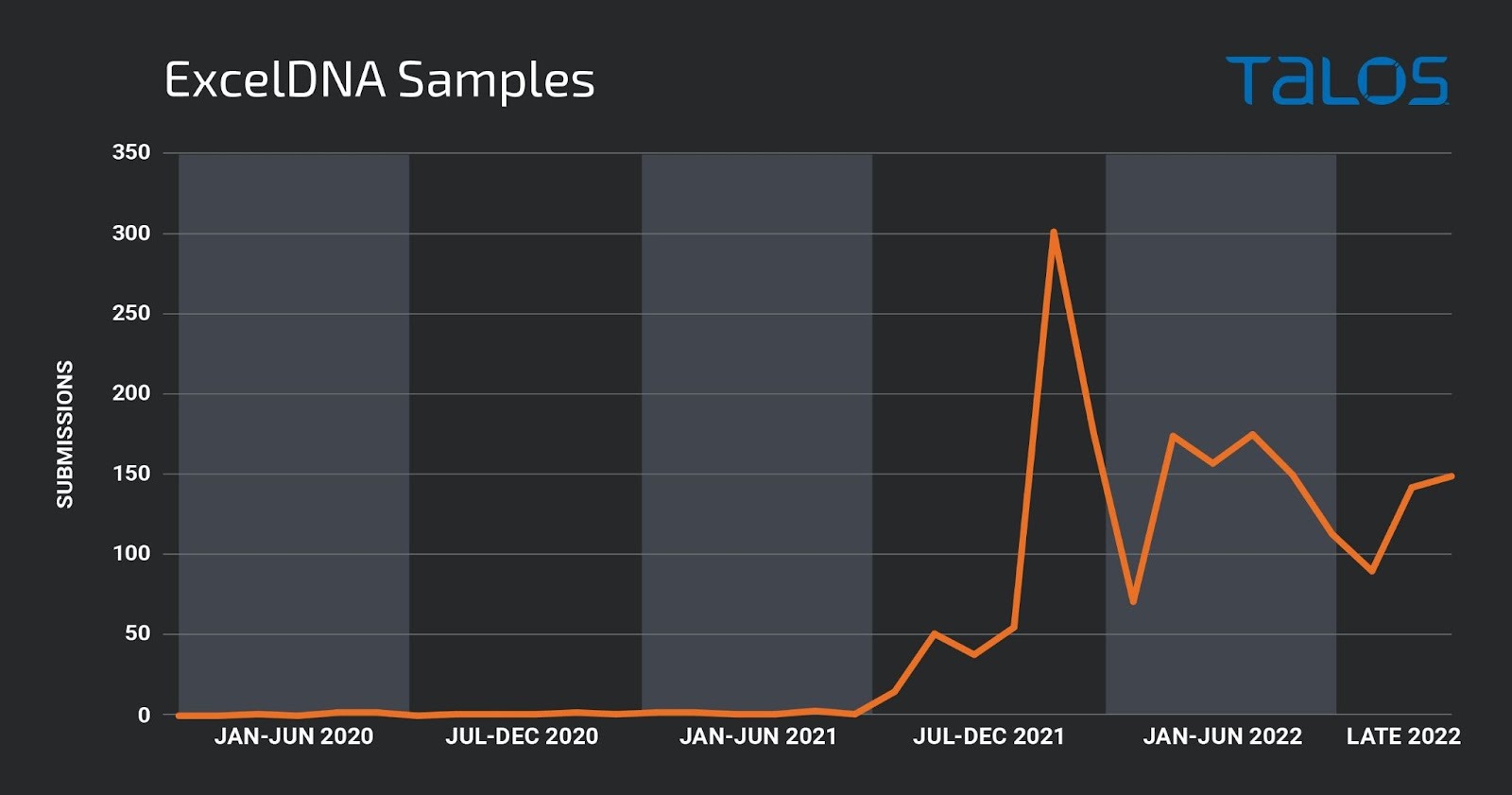

По данным экспертов, хакеры сочетают надстройки, написанные на C++, с надстройками, разработанными при помощи бесплатного инструмента Excel-DNA. И если первые подобные эксперименты хакеров были замечены еще несколько лет назад, то 2021-2022 годах такие атаки стали развиваться гораздо активнее.

Исследователи пишут, что XLL уже во всю злоупотребляют китайские хак-группы APT10 и TA410 (причем они начали еще в 2017 году); русскоязычная группировка FIN7, которая начала использовать файлы надстроек в своих кампаниях минувшим летом; известный загрузчик малвари Dridex и загрузчик FormBook; а также другие крупные семейства вредоносов, включая AgentTesla, Ransomware Stop, Vidar, Buer Loader, Nanocore, IceID, Arkei, AsyncRat, BazarLoader и так далее.

«Поскольку все больше и больше пользователей переходят на новые версии Microsoft Office, вполне вероятно, что в будущем хакеры откажутся от вредоносных документов с VBA и перейдут на другие форматы (такие как XLL), или станут полагаться на использование недавно обнаруженных уязвимостей для запуска вредоносного кода в пространстве приложений Office», — резюмируют аналитики.