Содержание статьи

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

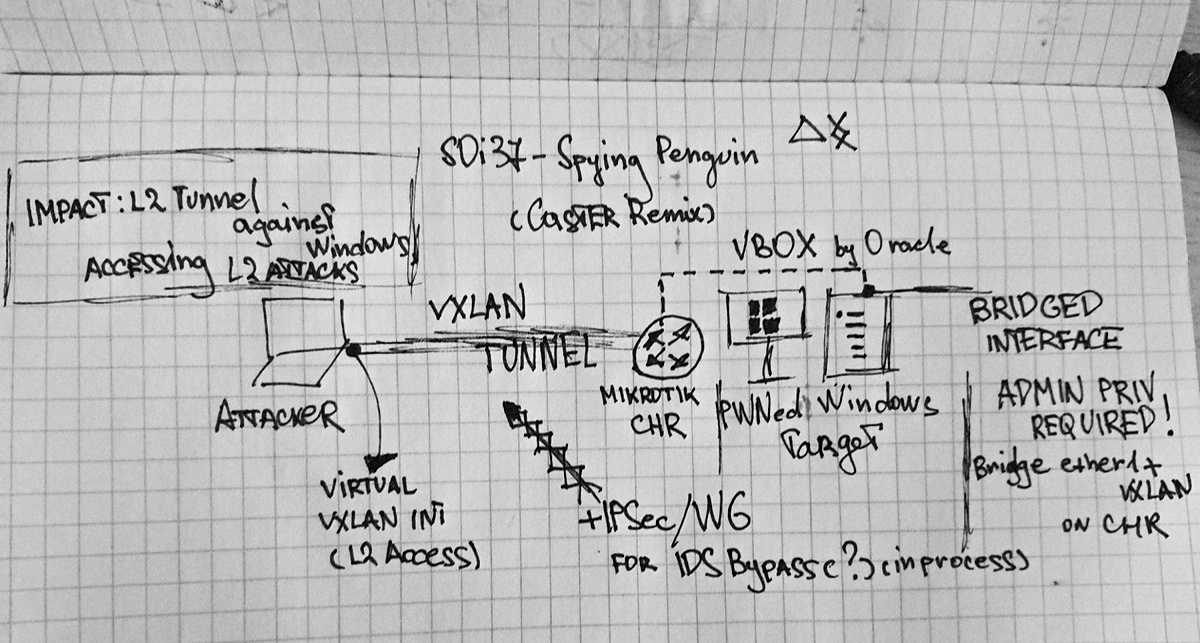

17 июня 2020 года в «Хакере» вышла статья Андрея Жукова (@s0i37) про интересный способ постэксплуатации Windows: для дальнейшего продвижения по сети и перехвата учетных данных внутри создается виртуальная машина на Linux. Для достижения своей цели Андрей использовал VirtualBox в silent-режиме. Основная идея в том, чтобы виртуальная машина на Linux работала в режиме моста, причем в сам мост на Linux помещается интерфейс, который смотрит в сторону реальной ОС. Так у этой машины появляется L2-доступ, который открывает возможности для атак канального уровня, таких как ARP-спуфинг или LLMNR/NBNS-спуфинг. Важный момент: эта техника требует прав администратора на скомпрометированной Windows-машине.

Caster Remix

Я вдохновился идеей s0i37, когда пытался найти новые способы L2-туннелирования против Windows. Мне пришла в голову мысль запустить виртуальный роутер MikroTik CHR внутри реальной Windows с помощью VirtualBox.

CHR (Cloud Hosted Router) — это виртуальный маршрутизатор MikroTik, который можно установить с помощью технологий виртуализации. И у него тоже есть возможность деплоя на VirtualBox. Я выбрал именно его, так как RouterOS 7 — очень гибкий и многофункциональный инструмент. В нем есть необходимый VXLAN, который работает стабильно. На основе идеи s0i37 я придумал следующую концепцию:

- деплой CHR внутри Windows при постэксплуатации;

- сетевая настройка CHR в режиме bridge в VBOX;

- создание полноценного L2-туннеля с VXLAN, бриджинг интерфейсов и получение доступа.

info

Этот вектор работает корректно только для реальных физических машин, так как при эксплуатации виртуальных машин могут возникнуть проблемы с прохождением трафика из‑за того, что на интерфейсе скомпрометированной виртуалки может не быть неразборчивого режима.

Я построил достаточно небольшую сеть для демонстрации ремикса, но мой метод может работать из любой точки сетевой инфраструктуры, так как Ethernet-фреймы в туннеле будут передаваться поверх L3-соединений с помощью VXLAN-туннелирования.

CHR Deploy

MikroTik CHR мы используем в качестве L2-шлюза, но он будет работать на основе VirtualBox. Вот только VirtualBox нужно каким‑то образом установить на целевой хост, а при этом не всегда есть возможность обеспечить себя графической оболочкой. Я предусмотрел этот сценарий и нашел способ «тихой» установки VirtualBox, а также способ организации виртуальной машины.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»