Содержание статьи

- Проблемы сетевой безопасности

- DAI

- RA Guard

- Абьюз DP

- Спуфинг в системе резервирования VRRPv3

- Перечисление информации

- Инъекция

- GARP-кадр

- Уклонение от трассировки

- Проблема асимметричной маршрутизации

- Маршрутизация

- Импакт

- RouterOS Traffic Hijacking

- GreenDog — Easy Hack #196 (Caster Bootleg)

- TZSP

- Угон трафика

- Обработка TZSP-заголовков

- RouterOS Pivoting

- L3 GRE VPN

- L2 EoIP VPN

- Выводы

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

Проблемы сетевой безопасности

У RouterOS есть несколько проблем сетевой безопасности. Давай посмотрим, на какие из них стоит обратить внимание в первую очередь.

DAI

RouterOS не в состоянии защитить сеть от ARP Spoofing за исключением использования режима reply-only в конфигурации bridge. По факту этот режим работы представляет собой статическую ARP-таблицу, которую в корпоративных сетях вести нерентабельно, так как при появлении каждого нового хоста придется заходить на устройство и заносить MAC и IP вручную. Способ действенный, однако малопривлекательный из‑за больших неудобств. Поэтому, встретив оборудование MikroTik, атакующий в большинстве случаев может не отказывать себе в ARP-спуфинге: ему не стоит ожидать внезапной тревоги ARP Inspection, ведь этого механизма в RouterOS, по сути, нет.

RA Guard

RA Guard представляет собой функцию безопасности, которая отсекает несанкционированные router advertisements внутри сети с целью предотвращения MITM-атак. RA Guard полностью отсутствует в RouterOS и Switch OS, оборудованию абсолютно нечем ответить на популярный инструмент пентестеров — mitm6. Единственный вариант, который остается, — фильтровать на уровне бриджа по MAC-адресам назначения.

Почему у девайсов MikroTik нет таких важных функций безопасности — непонятно. Такое ощущение, что их ПО застряло в девяностых.

Абьюз DP

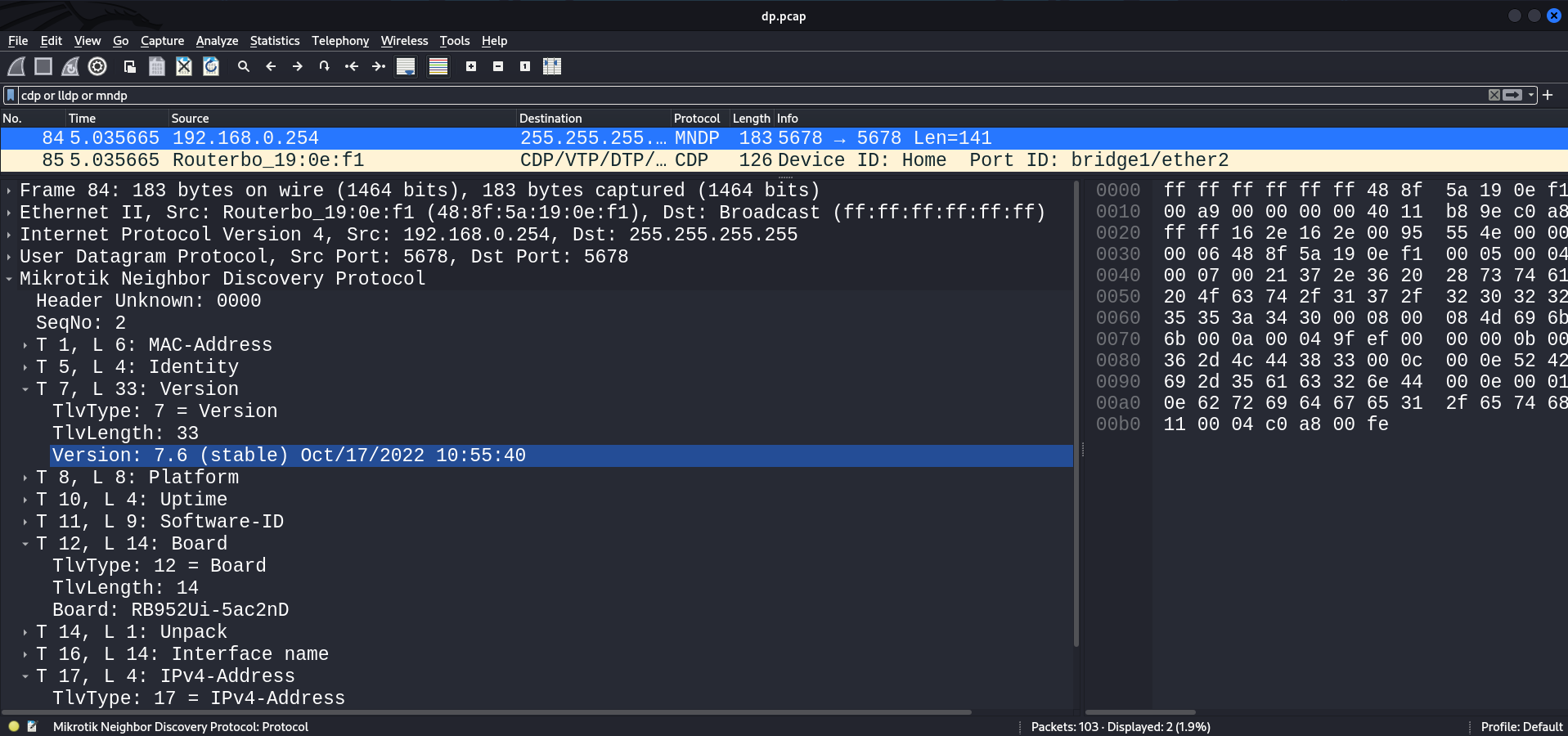

RouterOS по умолчанию выполняет рассылку Discovery-протоколов, которые могут раскрыть чувствительную информацию о себе потенциальному атакующему. В RouterOS активны три Discovery-протокола:

- CDP (Cisco Discovery Protocol);

- LLDP (Link Layer Discovery Protocol);

- MNDP (MikroTik Neighbor Discovery Protocol).

Атакующий может получить чувствительную информацию в виде версии прошивки, адресации, имени устройства, номера модели оборудования MikroTik. Вектор крайне специфический, однако все же может применяться.

Спуфинг в системе резервирования VRRPv3

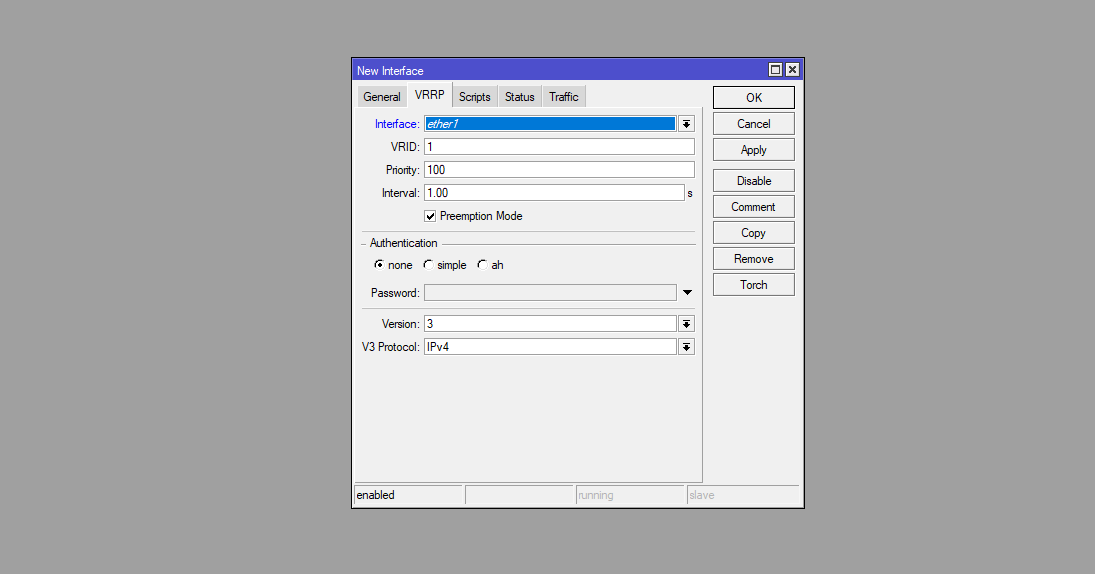

VRRP (Virtual Router Redundancy Protocol) — это протокол резервирования маршрутизаторов на уровне L3, в его основе лежит принцип создания виртуального маршрутизатора за счет объединения физических маршрутизаторов в одну логическую группу. Затем созданному виртуальному роутеру присваивается IP-адрес, который, в свою очередь, назначается как шлюз по умолчанию для конечных станций.

По своему опыту скажу, что в RouterOS в большинстве случаев используется конфигурация VRRPv3 по умолчанию, администраторы в основном настраивают только приоритет и номер группы, а версию и аутентификацию обычно не затрагивают. Это и открывает дорогу для эксплуатации со стороны атакующего.

Ниже — пример такой конфигурации по умолчанию.

Спуфинг MASTER-роли в VRRP приводит к MITM-атаке в отношении целой подсети, что может быть очень критично во время пентеста. Становится возможным перехват чувствительных данных, атака Evil Twin, даже Relay-атаки против сетей Windows.

Перечисление информации

Прежде чем использовать другие техники, нужно провести перечисление информации о домене VRRP. Нужны данные об используемом виртуальном адресе, наличии аутентификации, номере группы VRRP и значении приоритета.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»