Sucuri предупреждает, что хакеры проводят массовые атаки на сайты под управлением WordPress и внедряют в их код скрипты, которые заставляют браузеры посетителей брутфорсить пароли для других сайтов.

Исследователи пишут, что стоящие за этой кампанией хакеры обычно взламывают сайты, чтобы внедрять на них скрипты для угона криптовалютных кошельков. Так, когда люди посещают такие сайты, скрипты отображают показывают мошеннические сообщения, стараясь убедить жертв подключить к ним свои кошельки. Если человек попадается на удочку мошенников, скрипты похищают все содержащиеся в его кошельке активы.

По словам экспертов, обычно хакеры использовали взломанные сайты на WordPress, внедряя на них малварь AngelDrainer. Атаки осуществлялись несколькими волнами с различных URL-адресов, последним из которых был dynamiclink[.]lol/cachingjs/turboturbo.js.

Однако в конце февраля злоумышленники переключились на другую тактику. Теперь они используют браузеры посетителей для брутфорса других WordPress-сайтов, применяя для этого вредоносный скрипт с недавно зарегистрированного домена dynamic-linx[.]com/chx.js.

То есть злоумышленники взламывают сайт под управлением WordPress и внедряют в его HTML-шаблоны вредоносный код. Когда посетители заходят на такой сайт, в их браузер загружаются скрипты с https://dynamic-linx[.]com/chx.js.

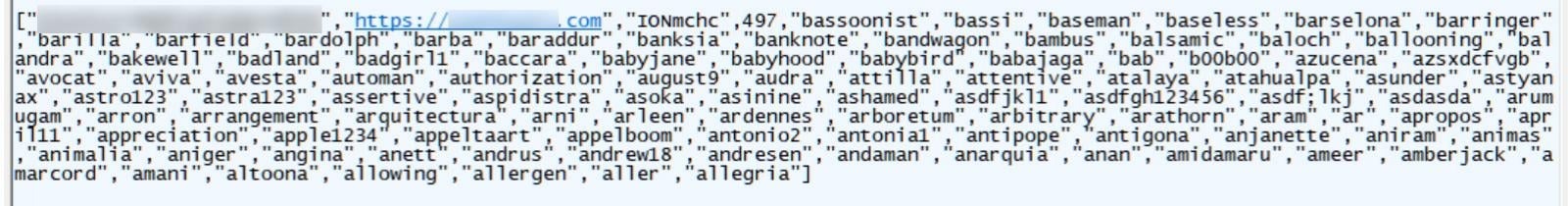

Эти скрипты вынуждают браузеры жертв незаметно связываться с сервером хакеров (https://dynamic-linx[.]com/getTask.php) и получать задание на перебор паролей. Оно поставляется в виде JSON-файла, содержащего необходимые параметры для атаки: ID, URL сайта, имя учетной записи, число, обозначающее текущую партию паролей для перебора, а также сто паролей для пробы.

Когда задание получено, скрипт вынуждает браузер посетителя загружать файл через XMLRPC-интерфейс WordPress, используя имя учетной записи и пароль из JSON. Если пароль подобран правильно, скрипт уведомит своих операторов о том, что пароль для сайта найден. После этого хакеры смогут подключиться к сайту и извлечь загруженный файл с именем пользователя и паролем в кодировке base64.

До тех пор пока вредоносная страница остается открытой, скрипт будет заставлять браузер жертвы снова и снова подключаться к серверу злоумышленников и получать все новые задания для выполнения.

По данным PublicHTML, в настоящее время такими скриптами заражены более 1700 сайтов, то есть множество пользователей, могут невольно стать частью этой брутфорс-кампании. К примеру, в числе взломанных ресурсов можно найти даже сайт Ассоциации частных банков Эквадора.

Эксперты Sucuri пишут, что пока неясно, по какой причине хакеры вдруг переключились с кражи криптовалюты на брутфорс. Исследователи полагают, что таким способом злоумышленники могут расширять свое «портфолио» взломанных сайтов, которые затем планируется использовать для более масштабных атак, снова направленных на кражу криптовалюты.

«Скорее всего, они поняли, что при их масштабах заражений (~1000 взломанных сайтов) кража криптовалюты не слишком выгодна, — резюмирует специалист Sucuri Денис Синегубко. — Кроме того, они привлекают слишком много внимания, а их домены довольно быстро блокируются. Поэтому разумно сменить полезную нагрузку на что-то более скрытное, а также увеличить портфель взломанных сайтов для будущих волн атак, которые можно будет монетизировать каким-либо способом».