Группировка CrystalRay, которая в феврале 2024 года использовала для атак опенсорсного червя SSH-Snake, расширила сферу своей активности за счет новых тактик и эксплоитов. Теперь на счету хакеров уже более 1500 жертв, у которых украли учетные данные и заразили криптомайнерами.

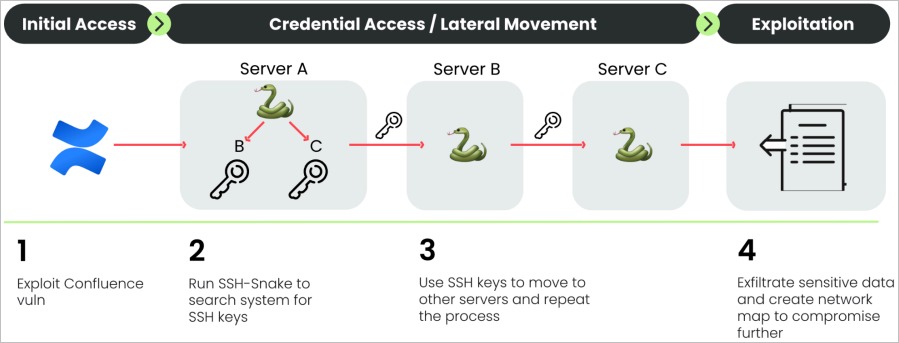

Напомним, что SSH-Snake представляет собой опенсорсный инструмент, который используется для незаметного поиска приватных ключей, бокового перемещения по инфраструктуре жертвы и доставки дополнительных полезных нагрузок во взломанные системы.

Впервые его обнаружили в феврале текущего года исследователи из компании Sysdig, которые описывали SSH-Snake как «самомодифицирующегося червя», который использует учетные данные SSH, обнаруженные в скомпрометированной системе, чтобы начать распространяться по сети. Также отмечалось, что он отличается от обычных SSH-червей, избегает паттернов, типичных для скриптовых атак, и выводит обычное боковое перемещение по сети на новый уровень, поскольку более тщательно подходит к поиску приватных ключей.

После получения SSH-ключей червь использует их для входа в новые системы, а затем копирует себя и повторяет процесс на новых хостах.

В начале года исследователи сообщали, что им известно примерно о 100 жертвах, пострадавших от SSH-Snake. Но теперь в Sysdig предупредили, что стоящие за этими атаками злоумышленники, получившие имя CrystalRay, значительно расширили масштабы своих операций, и в числе пострадавших числятся уже более 1500 организаций.

«Последние наблюдения показывают, что операции CrystalRay масштабировались в 10 раз, достигнув более 1500 жертв, и теперь включают массовое сканирование, использование множества уязвимостей и установку бэкдоров с помощью различных инструментов OSS», — пишут эксперты.

По данным исследователей, основным мотивом CrystalRay является сбор и последующая продажа учетных данных, развертывание криптовалютных майнеров (при этом скрипт уничтожает все конкурирующие майнеры для получения максимальной прибыли) и надежное закрепление в сети жертвы.

Ранее специалисты Sysdig отследили некоторые майнеры до определенного пула и обнаружили, что хакеры зарабатывают примерно 200 долларов в месяц. Однако с апреля 2024 года злоумышленники перешли на новую конфигурацию, поэтому определить их текущий доход теперь невозможно.

Среди инструментов, которые группировка применяет помимо SSH-Snake, перечисляются zmap, asn, httpx, nuclei и platypus. При этом SSH-Snake все еще остается основным инструментом хакеров, с помощью которого они осуществляют продвижение по взломанным сетям.

Также CrystalRay применяет модифицированные PoC-эксплоиты для различных уязвимостей, которые доставляют жертвам с помощью фреймворка Sliver.

Перед запуском эксплоитов злоумышленники проводят тщательную проверку, чтобы подтвердить наличие уязвимостей, обнаруженных с помощью nuclei. В частности, хакеры эксплуатируют следующие уязвимости:

- CVE-2022-44877 — уязвимость произвольного выполнения команд в Control Web Panel (CWP)

- CVE-2021-3129 — уязвимость произвольного выполнения кода в Ignition (Laravel);

- CVE-2019-18394 — SSRF-уязвимость в Ignite Realtime Openfire.

По мнению исследователей, продукты Atlassian Confluence, вероятно, тоже являются мишенью этих злоумышленников. К такому выводу исследователи пришли, наблюдая за паттернами эксплуатации, которые удалось выявить после изучения множества попыток взлома, исходивших с 1800 различных IP-адресов.