Аналитики SentinelOne рассказали, что злоумышленники используют инструмент Xeon Sender для проведения масштабных атак, SMS-фишинга и спам-кампаний, злоупотребляя возможностями легитимных сервисов.

«Злоумышленники могут использовать Xeon для рассылки сообщений через множество SaaS-провайдеров, используя для этого действительные учетные данные», — рассказывает эксперт SentinelOne Алекс Деламотт (Alex Delamotte).

В качестве примеров сервисов, которыми атакующие могут злоупотреблять для массовой рассылки SMS, перечислены: Amazon Simple Notification Service (SNS), Nexmo, Plivo, Proovl, Send99, Telesign, Telnyx, TextBelt, Twilio. При этом подчеркивается, что активность злоумышленников не связана с какими-то уязвимостями, присущими этим провайдерам, а инструмент использует легитимные API для проведения массовых спам-атак.

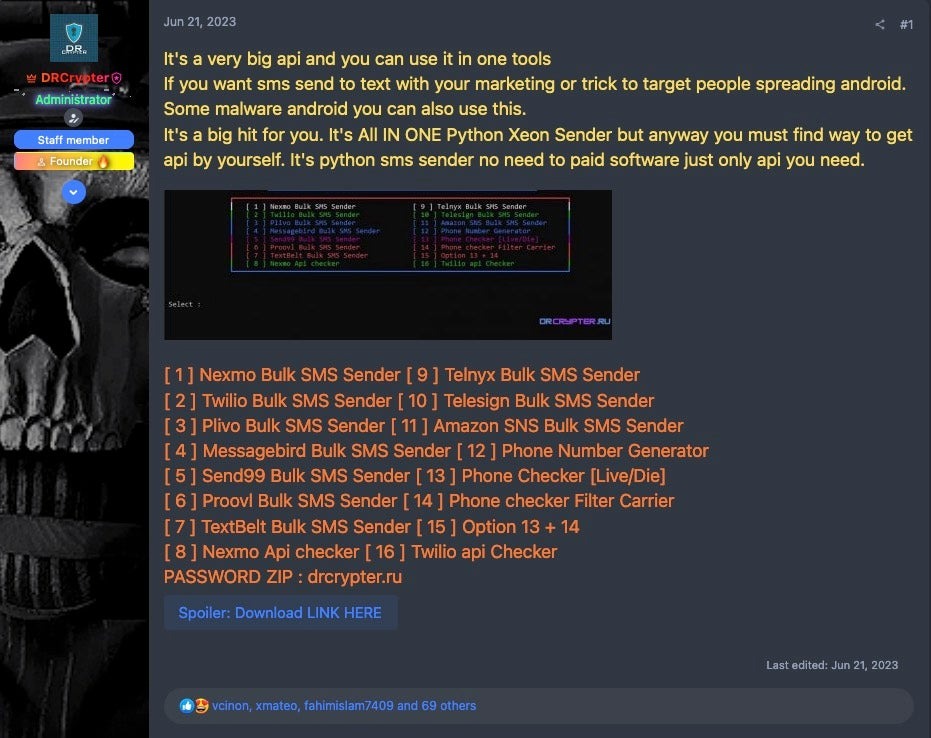

По словам исследователей, в основном Xeon Sender распространяется через Telegram и хакерские форумы, причем одна из старых версий инструмента была связана Telegram-каналом с рекламой различных взломанных хакерских инструментов.

Наиболее свежая версия, доступная для загрузки в виде ZIP-архива, якобы имеет отношение к Telegram-каналу Orion Toolxhub. Этот канал создан 1 февраля 2023 года и публикует в свободном доступе софт для брутфорса, обратного поиска по IP-адресам, сканеры для сайтов под управлением WordPress, Bitcoin-клипперы и программу YonixSMS, которая якобы предлагает неограниченные возможности для рассылки SMS.

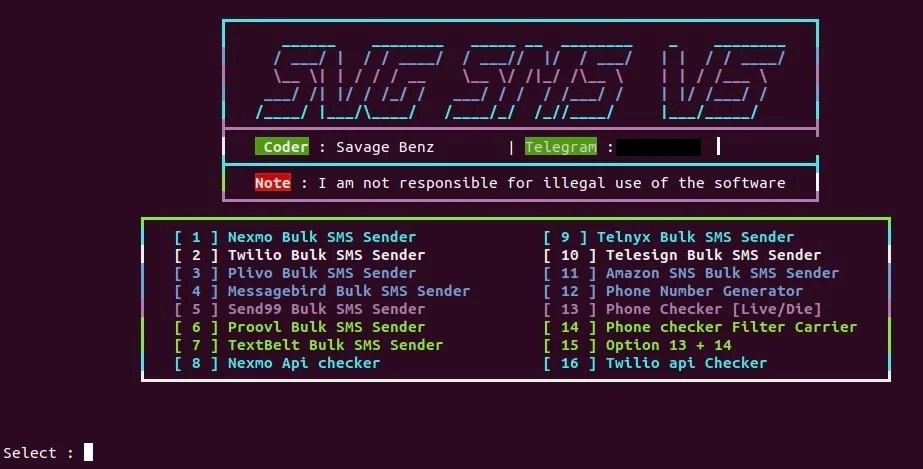

Исследователи говорят, что Xeon Sender также известен в сети под названиями XeonV5 и SVG Sender. Ранние версии инструмента на базе Python были обнаружены еще в 2022 году, но с тех пор несколько злоумышленников переработали его для своих нужд.

«Новая инкарнация инструмента размещается на веб-сервере GUI, — пишет Деламотт. — Такой способ устраняет потенциальные барьеры, делая Xeon Sender доступным для менее квалифицированных злоумышленников, которым может быть сложно запускать Python-инструменты и искать проблемы в зависимостях».

Независимо от версии, Xeon Sender предлагает своим пользователям интерфейс командной строки, который можно использовать для связи с внутренними API выбранного провайдера и проведения массовых SMS-рассылок.

Это подразумевает, что атакующий уже обладает необходимыми API-ключами для доступа к эндпоинтам. Подготовленные API-запросы включают в себя ID отправителя, содержимое сообщения и один из телефонных номеров, выбранный из заранее подготовленного списка, представленного в виде текстового файла.

Помимо методов для рассылки SMS, Xeon Sender включает в себя функции проверки учетных данных Nexmo и Twilio, генерации телефонных номеров для заданного кода страны и региона, а также проверки действительности указанного телефонного номера.

При этом, по информации SentinelOne, исходный код инструмента изобилует неоднозначными переменными, такими как одиночные буквы или буква плюс цифра, что значительно усложняет отладку.

«Xeon Sender в основном использует специфические для провайдеров библиотеки Python для составления API-запросов, что создает проблемы с обнаружением. Каждая библиотека уникальна, как и логи провайдера. В итоге обнаружение злоупотребления той или иной службой может оказаться затруднено», — говорят специалисты.

Для защиты от угроз, подобных Xeon Sender, специалисты рекомендуют организациям отслеживать активность, связанную с изменением разрешений на отправку SMS, а также аномальные изменения в списках рассылок (например, загрузку большого количества новых телефонных номеров получателей).