Разработчики Cisco изучают влияние критической уязвимости CVE-2025-32433, связанной с удаленным выполнением кода в Erlang/OTP, на свои продукты. Уже подтверждено, что проблема затрагивает ConfD, Network Services Orchestrator (NSO), Smart PHY, Intelligent Node Manager и Ultra Cloud Core.

На прошлой неделе стало известно, что в Erlang/OTP нашли критическую уязвимость CVE-2025-32433, которая позволяет удаленно и без аутентификации выполнять произвольный код на уязвимых устройствах.

Дефект был обнаружен специалистами из Рурского университета в Бохуме (Германия) и набрал максимальные 10 баллов из 10 возможных по шкале оценки уязвимостей CVSS.

Проблема затрагивает все устройства, на которых работает SSH-демон Erlang/OTP, и для ее устранения рекомендуется как можно скорее обновиться до версий OTP-27.3.3, OTP-26.2.5.11 и OTP-25.3.2.20.

CVE-2025-32433 связана с некорректной обработкой некоторых сообщений протокола предварительной аутентификации в демоне SSH, предоставляемом SSH-приложением Erlang/OTP.

«Проблема связана с недостатком при обработке SSH-сообщений, из-за чего атакующий получает возможность отправлять сообщения до прохождения аутентификации», — объяснялось в списке рассылки Openwall.

Любые команды, выполняемые с помощью этой уязвимости, будут запускаться с теми же привилегиями, что и демон SSH. Во многих случаях демон работает под root, а значит, злоумышленники смогут полностью скомпрометировать систему.

Исследователи предупреждали, что эксплуатация может привести к «полной компрометации хостов, позволяющей получить несанкционированный доступ к конфиденциальным данным, манипулировать ими, а также осуществлять атаки типа „отказ в обслуживании“».

Вскоре после раскрытия информации об уязвимости исследователи сообщили, что эксплуатация CVE-2025-32433 «крайне проста», а в сети начали появляться PoC-эксплоиты.

Также ИБ-специалисты предупреждали, что для атак может быть уязвимо множество устройств, учитывая, что большинство устройств Cisco и Ericsson используют Erlang. К примеру, компания Arctic Wolf отмечала, что помимо Ericsson и Cisco, которые применяют Erlang в составе различных решений, уязвимость может оказать влияние на продукцию National Instruments, Broadcom, EMQ Technologies, Very Technology, Apache Software Foundation и Riak Technologies. Однако в этих случаях, как правило, требуется отдельная установка Erlang/OTP.

Компания Cisco, которая еще 2018 году подсчитала, что 90% интернет-трафика проходит через узлы, использующие Erlang, опубликовала бюллетень безопасности, в котором сообщила, что уже изучает влияние уязвимости на свои продукты.

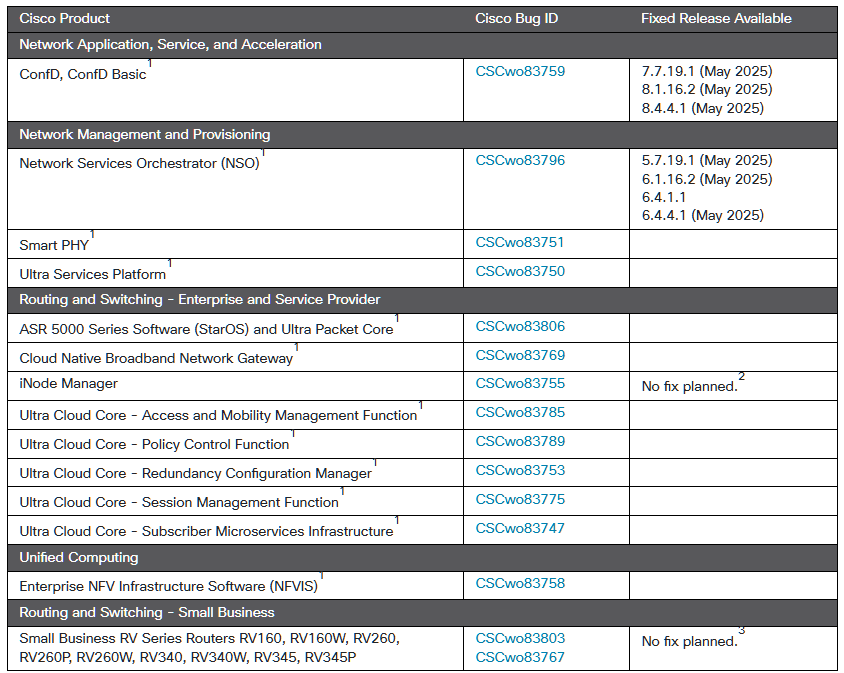

Хотя расследование еще не завершено, и исследуется воздействие CVE-2025-32433 на ряд решений для маршрутизации, коммутации, управления сетью и сетевых приложений, Cisco уже подтвердила, что проблема затрагивает ConfD, Network Services Orchestrator (NSO), Smart PHY, Intelligent Node Manager и Ultra Cloud Core.

При этом отмечается, что хотя ConfD и NSO подвержены проблеме, они не уязвимы для удаленного выполнения кода в силу своей конфигурации.

В компании сообщают, что выпуск патчей запланирован на май 2025 года.