Специалисты Qianxin Xlabs предупредили об Android-малвари Wpeeper, которая присутствует как минимум в двух неофициальных магазинах приложений. Wpeeper интересен тем, что использует скомпрометированные сайты под управлением WordPress в качестве ретрансляторов для своих управляющих серверов, таким способом уклоняясь от обнаружения.

Малварь была замечена исследователями в середине апреля 2024 года, при изучении неизвестного файла ELF, встроенного в APK, который не вызывал подозрений у Virus Total. Интересно, что спустя четыре дня после обнаружения активность вредоноса внезапно прервалась, и малварь получила команду на самоудаление. Судя по всему, хакеры стремятся не попадать на радары ИБ-экспертов и автоматизированных защитных решений, и после обнаружения поспешили «исчезнуть».

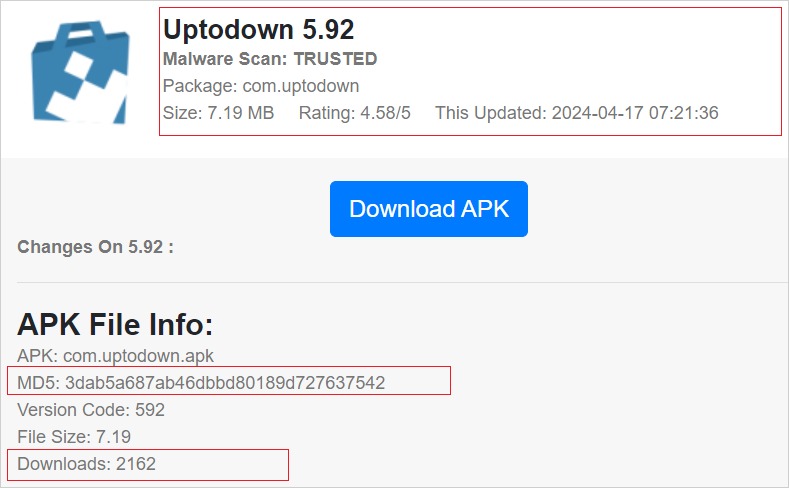

Wpeeper скрывается в неофициальных магазинах приложений, имитируя популярный Uptodown App Store, который насчитывает более 220 млн установок. На основе данных Google и Passive DNS исследователи пришли к выводу, что на момент обнаружения Wpeeper успел заразить тысячи устройств, но реальный масштаб его активности пока неизвестен.

«Злоумышленники встраивали в обычные APK небольшой фрагмент кода для загрузки и выполнения вредоносного ELF. Благодаря минимальному количеству кода, модифицированные APK в настоящее время практически не обнаруживаются на VirusTotal», — пишут в Qianxin Xlabs.

Управляющая инфраструктура Wpeeper построена таким образом, чтобы использовать взломанные сайты на WordPress и промежуточные ретрансляторы для сокрытия местоположения реальных управляющих серверов.

Любые команды, отправляемые ботам с управляющих серверов, передаются через взломанные сайты, а также дополнительно шифруются AES и подписываются подписью с использованием эллиптической кривой, чтобы предотвратить перехват третьими лицами.

Wpeeper способен динамически обновлять свои управляющие серверы, получая соответствующие команды от операторов, поэтому если взломанный WordPress-сайт будет очищен от заражения, ботнету сообщат другие точки ретрансляции, задействовав другие ресурсы.

Использование нескольких взломанных сайтов на разных хостах и в разных местах повышает устойчивость управляющий инфраструктуры злоумышленников, а также затрудняет прерывание работы малвари.

Основная функциональность Wpeeper, судя по всему, сосредоточена вокруг кражи данных, чему способствует обширный набор поддерживаемых команд.

«Wpeeper представляет собой типичный бэкдор-троян для Android, поддерживающий такие функции, как сбор конфиденциальной информации об устройстве, установленных приложениях, управление файлами и каталогами, загрузка и скачивание, а также выполнение различных команд и полученных файлов», — пишут исследователи.

Также Wpeeper способен обновлять управляющий сервер, загружать и выполнять дополнительные полезные нагрузки с сервера хакеров или произвольного URL-адреса, а также самостоятельно удаляться.

Поскольку мотивы операторов Wpeeper неизвестны, неясно, как именно хакеры могут использовать украденные зараженных устройств данные. Исследователи предполагают, что потенциальные риски включают захват учетных записей, проникновение в чужие сети, сбор разведданных и финансовое мошенничество.