Содержание статьи

В конце 2010 года Microsoft представила комплексную систему защиты рабочих станций и серверов — Forefront Endpoint Protection, появление которой вызвало большой интерес у специалистов по безопасности. Интересного здесь много — новая технология обновлений, простая интеграция с существующей инфраструктурой, комплексный подход к защите и многое другое.

Назначение Forefront Endpoint Protection

Не секрет, что сегодня антивирусы являются основой системы защиты любой корпоративной сети. Ежегодно на закупку и обновление лицензий компании тратят огромные средства. Естественно, этот лакомый кусок привлекает многих, не осталась в стороне и корпорация Microsoft. Особо востребованы комплексные системы, позволяющие полностью защитить периметр от всех современных угроз, как на рабочих местах, так и уровне сети, с возможностью централизованного управления. Все системы сети должны проходить проверку на соответствие политикам безопасности — наличие антивируса, актуальность баз, межсетевой экран и так далее. Функцию последнего берет на себя технология защиты сетевого доступа NAP (Network Access Protection), реализованная в Win2k8 и старше (смотри в статье "Сетевой коп" в номере 12 журнала ][за 2008 год). Чтобы покрыть все требования, в MS была начата разработка целого семейства, получившего название Forefront (ранее — Stirling, названное, очевидно, в честь знаменитого несгибаемого замка в Шотландии), призванное заменить старые продукты вроде ISA Server, Intelligent Application Gateway, Identity Lifecycle Managek плюс внедрить новые функции.

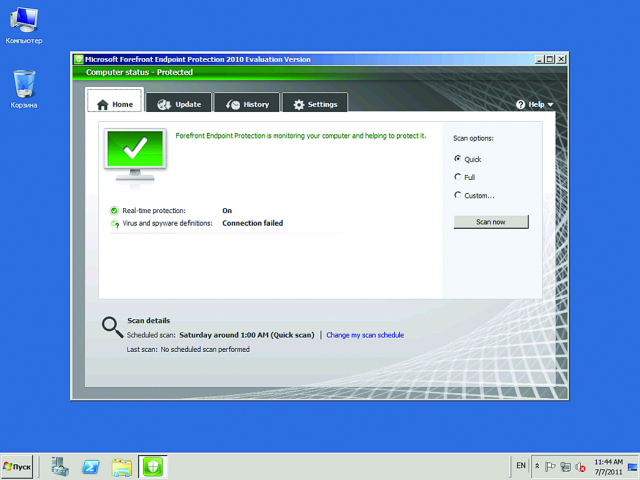

Клиент FEP очень прост, к тому же большая часть настроек устанавливается централизовано

Forefront нужно понимать, как набор продуктов различного назначения, покрывающий все необходимые требования по защите сети и рабочих станций, управлению политиками и доступом к приложениям. В том числе в MS начали разработку и своего антивируса. Естественно, не с нуля. Достаточно вспомнить MSRT (Malicious Software Removal Tool), OneCare и Windows Defender, так что позитивный опыт в этом плане у них уже имеется. Первый шаг был сделан в виде MS Security Essentials (Morro), который можно бесплатно использовать на лицензионной WinXP-Win7. Но для корпоративной среды MSE не предназначен (читай лицензию), кроме этого в MSE отсутствует возможность централизованного управления и контроля. Место корпоративного антивируса и был призван занять Forefront Endpoint Protection, задача которого — защита Win, как настольных решений, так и серверов, в сетях различного назначения имеющих от десятка и более компьютеров. Первоначально он назывался Forefront Client Security, затем получил новое имя. Версия FEP 2010 была представлена в конце 2010 года. Сейчас активно идет разработка FEP 2012, бета-релиз которой вышел в середине мая.

Подробнее о настройке шлюза удаленного доступа Forefront UAG читай в статье "Вход в цитадель" в номере 09 журнала ][ за 2010 год.

Обзор Forefront TMG читай в статье "Форпост для защиты периметра" в номере 11 журнала ][ за 2009 год.

Подробнее о NAP читай в статье "Сетевой коп" в номере 12 журнала ][ за 2008 год, а о SCCM — в статье "Начальник сети" номера 08 за 2009 год.

Возможности FEP 2010

Клиент, устанавливаемый на конечных компьютерах, обеспечивает защиту от известных и неизвестных угроз, вирусов, шпионского ПО и руткитов. Чтобы удовлетворить всем требованиям, FEP содержит несколько компонентов, работающих на разном уровне — приложения, файловая система и сеть. Для выполнения своих задач он интегрируется с Центром безопасности Windows, Windows Firewall, AppLocker, управляя их настройками и отслеживая изменения в конфигурационных файлах системы. Во время установки клиента добавляются специальные компоненты, позволяющие строить защиту на уровне ядра, в том числе — и обнаруживать руткиты. Согласись, только у разработчиков ОС могут быть все необходимые инструменты, работающие на очень низком уровне, остальным вендорам приходится как-то выкручиваться. Для защиты от многих типов сетевых атак FEP cодержит IPS (систему предотвращения вторжения) — Network Inspection System (NIS). Напомню, что NIS используется в том числе и на Forefront TMG 2010, только в случае с FEP она защищает от атаки отдельный хост, а не сеть. Для решения своих задач клиент взаимодействует и с Network Access Protection (NAP).

Антивирус наряду с традиционным сигнатурным анализом использует и модуль динамической трансляции (Dynamic translation and Emulation), когда программа прогоняется в режиме эмуляции и анализируется, что она делает. Таким образом, увеличивается вероятность обнаружения новых вирусов. На этом этапе может включиться в работу еще один интересный компонент, известный тем, кто юзает Microsoft Security Essentials — служба динамических сигнатур DSS (Dynamic Signature Service). Если во входе анализа файл будет расценен как подозрительный, (например, пытается сразу изменить защищенные части ОС), но сигнатуры этого вируса в базе нет, то генерируется профиль файла, который отсылается для анализа в специальные сервисы Microsoft — DSS, SpyNet и MRS (Microsoft Reputation Services). В случае, когда в базе обновлений сигнатура уже есть, но она не скачана, автоматически обновляются базы. В сигнатурах содержится не только часть "тела" вируса, но и некоторые типичные сценарии поведения, позволяющие однозначно определить зловредность программы.

Одна из задач, которые ставилась при разработке FEP — "не мешать", поэтому конфигурация по умолчанию рассчитана на высокий уровень производительности. Управление функциями FEP производится на основе политик, и администратор может гибко настроить функции системы защиты в зависимости от их назначения — рабочая станция, файловый или почтовый сервер и так далее. В поставке доступен ряд предустановок, представляемых компаниями-разработчиками для своих продуктов. Также изначально минимизировано взаимодействие с пользователем, который в настройках по умолчанию получает только действительно важные сообщения. Еще один интересный момент. К стандартным сканированиям (по требованию и расписанию) добавлен интеллектуальный режим, когда FEP оценивает состояние системы и применяет решение об уровне проверки. В том случае, когда вирус или руткит нельзя удалить на рабочей системе, будет произведена попытка удаления в процессе перезагрузки. В качестве клиентских компьютеров поддерживаются WinXP3/Vista/7 и серверные версии Win2k3/2k8/2k8R2. Управление из центральной консоли версиями на Win7 Starter, Win7 Home и Vista Basic не предусмотрено и установить клиентскую часть на такие компьютеры можно лишь вручную. В принципе почти все это мы в той или иной мере встречали у разработчиков других антивирусных продуктов корпоративного уровня.

Еще одна фишка FEP состоит в том, что для централизованного управления используется System Center Configuration Manager. Последний предназначен для управления группами компьютеров, установки и обновления ПО на них, это упрощает установку FEP на конечных компьютерах. Это позволяет снизить стоимость владения, особенно в тех случаях, если организация уже использует SCCM (подробнее читай об этом в статье "Начальник сети" в номере 08 журнала ][ за 2009 год). Нет необходимости в развертывании дополнительной инфраструктуры, все настройки производятся в едином интерфейсе, администратор сразу видит состояние всех компонентов сети. Опять же необходимости в переучивании персонала. Соответственно, уже готово все для сбора данных, последующий апдейт ядер и антивирусных баз. Но это же является и недостатком FEP, ведь если нет, то SCCM придется его развернуть — со всеми вытекающими из этого шага последствиями. Если корпоративную версию Касперского или "Др. Веб" можно установить "на посмотреть" за полчасика, то в случае с FEP тебя, возможно, ждет пара "веселых" дней :).

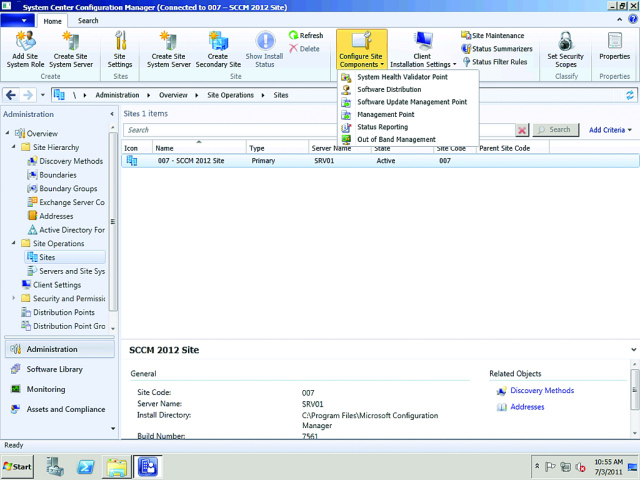

Установка SCCM 2007 R3 на Win2k8R2

Несмотря на то, что сегодня уже можно попробовать FEP 2012, рассматривать мы будем стабильный релиз 2010. Для работы FEP 2012 понадобится и SCCM 2012, который также находится в состоянии беты. Процесс установки их описан слабо и по ходу приходится решать много задач — и это несмотря на то, что он изначально заточен под Win2k8R2. Ну а что поделаешь, — бета. Отличия между ними по функциональности незначительны (по доступной на сегодня информации), единственное, что бросается в глаза — новый интерфейс SCCM 2012, выполненный в стиле Outlook, более удобный и понятный в работе. Принцип работы остался тот же, поэтому освоить его после выхода стабильного релиза проблем не будет.

Установку FEP 2010 следует начинать с развертывания SCCM 2007 R3, который вышел сразу после анонса FEP. Так как R3 доступен только в виде патча, вначале следует установить SP2, а затем накатить обновления. Процесс на примере SCCM 2007 SP2 подробно описан в статье "Начальник сети".

Правда, с выходом Win2k8R2 некоторые моменты даже упростились, но взамен мы получили очередную порцию "сюрпризов" :). Поэтому расскажу коротко. Все требования к серверным ОС остаются аналогичными SCCM 2007, то есть для сервера нам подходит ОС Win2k3SP2/Win2k8/R2 плюс потребуется SQL Server 2k5SP3/2k8/R2. Во время установки базы данных, необходимо активировать на SQL Analysis Services, Integration Services и Reporting Services. Последний нужен только для сервера отчетов, который может быть один на всех в сети. Причем здесь тех, кто хочет установить "на посмотреть" ожидает неприятный сюрприз — триальная версия MSSQL не поддерживается, годится только лицензионная Standart/Enterprise. Об этом напрямую нигде в доках не сказано, просто в процессе проверки совместимости с SQL-сервером мастер установки FEP не обнаруживает сервисы Analysis и Reporting. Все сервисы MSSQL, в частности SQL Server Agent следует перевести в режим автозапуска. В зависимости от конфигурации может понадобиться создать SPN (Service Principle Name) для сервиса MSSQL.

Для этого в консоли вводим команду вида:

>setspn -A MSSQLSvc/srv01.example.org:1433

examplemssqlserver

Registering ServicePrincipalNames for CN=Mssqlserver,CN=Users,DC=example,DC=org MSSQLSvc/srv01.example.org:1433

Updated object

Как видишь, процесс несложен, нужно только разобраться в данных, которые следует ввести, ведь если SPN для учетной записи будет дублироваться, получим ошибку. В этом случае лучше удалить при помощи ключа "-d" все записи и добавить одну действительно необходимую. Обычно все данные можно получить, проанализировав логи. В моем случае это выглядело так:

[Verbose] Retrieved SQL server account: Internal: 'EXAMPLE mssqlserver'; External: 'EXAMPLEmssql'

[Verbose] Retrieved SQL SPN: MSSQLSvc/SRV01

[Verbose] Validating SPN. Account: EXAMPLEmssqlserver.SPN: mssqlsvc/srv01

Ставим компоненты на Win2k8R2:

PS> Import-Module servermanager

PS> Add-WindowsFeature BITS,RDC,Web-WMI,Web-Dav-Publishing

Далее ставим SCCM 2007 SP2 как обычно. Перед запуском установки R3 необходимо добавить хотфиксы KB977384 и KB2271736. В процессе установки хотфикса мастер позволяет создать сразу и пакет обновления.

Установка Forefront Endpoint Protection 2012

Теперь все готово для установки серверной части FEP. Непосредственно перед развертыванием FEP лучше всего воспользоваться анализатором соответствия рекомендациям Microsoft Forefront Endpoint Protection 2010, который покажет, насколько система готова к установке FEP. Соответствующий функционал есть и в программе установки, но запускается он почти в самом конце. При установке клиентской части, будет проверено наличие антивирусных программ других производителей, и если таковые найдутся, они будут автоматически деинсталлированы. Архив, который содержит клиента и расширения для SCCM под соответствующую платформу, и язык можно скачать с сайта MS. После того что мы пережили до этого, процесс инсталляции FEP 2010 сложным назвать уже нельзя :). Просто запускаем мастер и следуем его указаниям. По ходу следует определиться с типом установки. Предлагается четыре варианта (к слову, в 2012 такие же пункты, только называются чуть по-другому):

- Basic topology — устанавливается база данных, расширение сервера и консоли SCCM, компоненты сервера отчетов;

- Basic topology with remote reporting database — то же, что и предыдущий, только мастер позволяет указать альтернативный сервер отчетов;

- Advanced topology — полностью настраиваемая установка, в ходе которой выбираются компоненты и задается произвольное размещение базы отчетов, имена базы данных и т.д;

- Install only Configuration Manager Console Extension for FEP 2010 — ставим только расширение консоли для SCCM 2007.

Если нужно поставить вручную клиентскую часть, то выбираем Advanced topology и снимаем все флажки.

Выбор типа установки Forefront Endpoint Protection 2010

Теперь переходим к настройкам Reporting Services. Здесь потребуется ввести URL сервиса и учетную запись с правами администратора домена. Причем мастер подставит URL, но в формате рабочей группы, нужно просто дополнить его полным FQDN сервиса. Как и прочие, продукт MS FEP может обновляться через Windows Update. Это лучший вариант, поэтому на следующем шаге мастера обязательно устанавливаем соответствующий флажок. Далее определяемся с участием в Microsoft SpyNet. Отказываться здесь не стоит. По умолчанию предлагается вариант Basic, когда в MS отсылается минимум информации о файле. Его обычно предпочитают большинство пользователей, беспокоящихся о конфиденциальности, ведь в случае активации Advanced отправляются дополнительные данные. Далее все стандартно. Указываем, куда ставить и ждем, пока отработает проверка зависимостей. В случае ошибки подсказку можно узнать, нажав ссылку рядом или просмотрев логи. Еще раз проверяем, что все указано правильно и ждем, пока закончится установка. Последним шагом мастер предложит проверить обновления, лучше согласиться.

Базы внутри пакета уже устарели, все равно придется потом активировать апдейт вручную. По окончании в панели появится значок клиента FEP, некоторое время он будет "приходить в себя" пока обновится и проверит систему, затем значок сменит цвет на зеленый, означающий, что все в порядке.

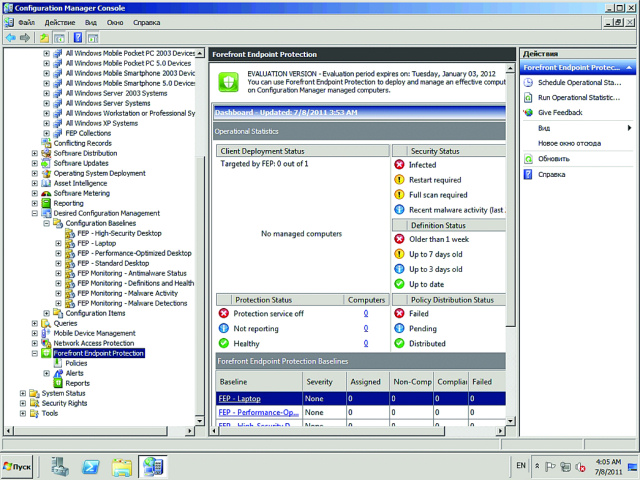

Во время установки клиента будет применена дефолтовая политика, в некоторых случаях работа компонентов SCCM будет блокирована (как правило, подключение или процессы MSSQL) и потребуется в дальнейшем переопределить политику. Удобнее это сделать, создав коллекцию, в которой сервер SCCM будет единственной системой. В консоли SCCM в разделе Computer Management появится меню Forefront Endpoint Protection, перейдя в которую мы увидим сводную информацию о статусе клиентов, систем защиты и политик. Все установки собраны в трех вкладках — Policies (управление политиками), Alerts (настройка 4 групп уведомлений) и Reports (отчеты). Плюс несколько подпунктов, начинающихся с FEP-*, будут доступны в Computer Management — Desired Configuration Management — Configuration Baselines.

После установки серверной части FEP, в консоли SCCM появляются новые пункты

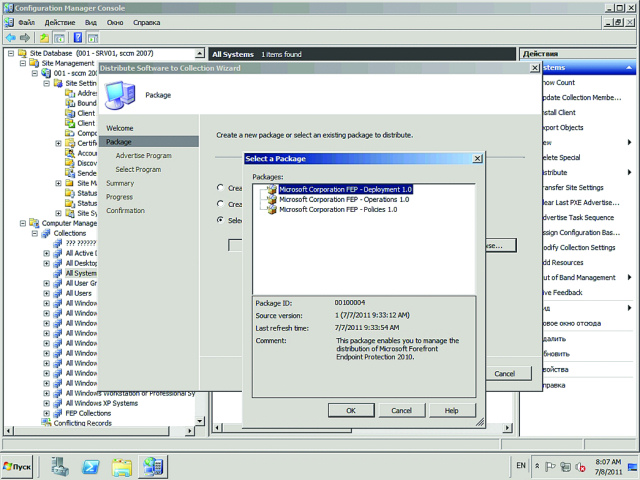

Следующим шагом необходимо развернуть клиенты на удаленных системах. Способов существует много, в том числе несколько вариантов предлагает и SCCM. Разберем "штатный". Для начала следует создать коллекции, как это делается подробно описано все в той же статье "Начальник сети", описывать этот процесс сейчас смысла нет. Далее просто выбираем коллекцию и в контекстном меню пункт Distribute — Software. Запустится мастер, на втором шаге которого отмечаем Select an existing package и выбираем Microsoft Corporation FEP — Deployment 1.0. Далее следуем указаниям, хотя в большинстве случаев ничего, за исключением выбора применяемой политики, изменять не нужно. По умолчанию доступно две политики — для клиента и сервера, просто отмечаем наиболее подходящую. Все, клиентская часть будет установлена на удаленных системах. Процесс будет показан на панели мониторинга, также можно сформировать отчет, выбрав пункт Deployment Overview.

Развертываем клиентскую часть

Настройка политик

Конфигурация клиентов задается при помощи политик. Создать, изменить, копировать которые можно в подменю Policies. Новая политика создается при помощи пошагового мастера, появляющегося при выборе ссылки New Policy. На втором шаге следует определиться с типом политики. Доступны три варианта (стандартная для десктопов, повышенная защищенность и увеличенная производительность). Если политика создается для сервера, обращаемся к списку Policy Template, где предлагается еще с десяток шаблонов. Далее дополнительно задаются тип и время сканирования, каталоги которых следует исключить при сканировании, ресурс с которого получает обновления (UNC, WSUS и Windows Update). В настройках клиента флажками активируется реалтайм-защита, сканирование и предупреждения. Все, политика создана. Чтобы изменить установки Windows Firewall для выбранной политики, следует открыть окно ее свойств и перейти в соответствующее окно. Новые политики получают больший приоритет, чтобы их изменить следует выбрать ссылку Edit Policy Precedence и расставить их как нужно.

Ряд проверок вроде принудительного сканирования дисков можно выполнить, выбрав компьютер в окне SCCM и вызвав его свойства. В качестве дополнительных инструментов для работы FEP можно рекомендовать:

- Пакет управления безопасностью Forefront Endpoint Protection 2010 Security Management Pack.

- Пакет управления наблюдением за работоспособностью сервера Forefront Endpoint Protection Server Health Monitoring Management Pack.

- Средства Forefront Endpoint Protection 2010.

Названия первых двух говорят сами за себя. Последний содержит ряд инструментов, позволяющих применять GPO для централизованного управления, предоставления оптимизированных параметров для каждой роли сервера и диагностики проблем.

Окно будущего SCCM 2012

Заключение

Учитывая интеграцию с SCCM, управление Forefront Endpoint Protection не является сверхсложной задачей. Клиентская часть достаточно функциональна, чтобы доверить ей защиту своих систем. И несомненно, что появление такого продукта, как FEP добавит конкуренции в этом сегменте, от которой мы по-любому выиграем.

Links

- Сайт о продуктах Forefront - http://microsoft.com/forefront.

- Страница TechNet, посвященная Forefront Endpoint Protection - http://technet.microsoft.com/ru-ru/library/ff684073.aspx.

- Серия веб-кастов (на английском) по Forefront Endpoint Protection - http://technet.microsoft.com/en-us/edge/Video/gg549166