Содержание статьи

В современных условиях предотвратить утечки различной конфиденциальной информации, включая персональные данные, — задача, актуальная как никогда. Поэтому сегодня мы подробно рассмотрим, как можно организовать комплексную защиту корпоративной информационной системы от этого вида угроз средствами Zecurion DLP.

Введение

Все каналы утечки конфиденциальной информации можно разделить на две большие группы. К первой относятся устройства, которые подключаются к рабочим станциям сотрудников или серверам непосредственно или через локальную сеть. В основном это всевозможные накопители, мобильные телефоны и смартфоны, принтеры и прочее.

Каналы утечки, относящиеся ко второй группе, обычно называют сетевыми. Хотя правильнее было бы называть их интернет-каналами. Ведь сюда входят электронная почта, IM-клиенты, Skype, всевозможные веб-сервисы, FTP-серверы, в общем — все, что позволяет отправить информацию через интернет. А вот, к примеру, сетевые принтеры, работающие в пределах информационной системы компании, считаются локальным каналом утечки.

Каналы из разных групп принципиально отличаются друг от друга. А потому для предотвращения утечек по ним используются абсолютно разные подходы. Для локальных устройств необходима специальная программа-агент. Она должна быть запущена непосредственно на рабочей станции или сервере и иметь достаточные привилегии, чтобы управлять доступом пользователей к устройствам. В зависимости от загруженных в нее политик программа-агент может блокировать работу тех или иных накопителей, предотвращать печать конфиденциальной информации и прочее.

Контроль каналов утечки из сетевой группы требует иного подхода. Для его организации необходимо шлюзовое решение, которое способно пропускать через себя весь внешний трафик (как входящий, так и исходящий). Этот трафик разбивается по протоколам и анализируется. В результате система проверяет проходящую через нее информацию на соответствие заданным политикам.

В Zecurion DLP проблема разных подходов реализована путем создания двух продуктов: Zlock и Zgate. Каждый из них работает независимо от другого, однако оба они управляются с одной консоли управления, обладают схожими интерфейсами, инструментами анализа и принципами настройки. Это позволяет создать единое рабочее место администратора безопасности, с которого он может управлять всей системой защиты от утечек конфиденциальной информации.

Такой подход удобен тем, что не обязывает компанию приобретать полную систему защиты, если она ей не нужна. Например, для сетей, не подключенных к интернету, в шлюзовой части решения нет никакого смысла. Ну или же компании могут внедрять систему защиты поэтапно, сначала организовав контроль локальных устройств, а потом добавив к нему мониторинг интернет-сервисов.

Теперь можно переходить к практике. Из-за значительных различий в принципах функционирования Zlock и Zgate развертывание и настройку каждого из них мы будем рассматривать отдельно.

Развертывание Zecurion Zlock

Процедура развертывания Zlock начинается с инсталляции серверных компонентов. Они необходимы для обеспечения централизованного управления системой защиты, хранения теневых копий и информации о зарегистрированных агентами событиях. Сам процесс установки ничем не отличается от традиционного. Единственное, на что нужно обратить пристальное внимание, — выбор компонентов. Основные из них — «Сервер конфигураций» и «Сервер журналов». Первый необходим для централизованного управления конфигурациями агентов, а второй — для создания общего хранилища теневых копий и информации о событиях. Они должны быть установлены непосредственно на сервере. В крупных сетях также имеет смысл инсталлировать компонент «Оснастка настройки Zlock для групповых политик».

Компонент «Консоль управления» нужно установить на рабочей станции администратора. Ну или на нескольких компьютерах, если ответственных за безопасность айтишников несколько. В небольших компаниях консоль управления может также использоваться непосредственно на сервере. Последний входящий в состав дистрибутива компонент — «Клиентский модуль». Именно он и является программой-агентом для рабочих станций.

После установки серверных компонентов необходимо развернуть агенты на все нуждающиеся в контроле рабочие станции и серверы корпоративной сети. Сделать это можно двумя способами. Первый из них — ручная установка из дистрибутива. Второй — использование групповых политик домена Windows. Преимущества и недостатки каждого из них настолько очевидны, что говорить о них мы не будем.

После инсталляции всех компонентов Zlock можно переходить к первичной настройке системы защиты с помощью консоли управления (через нее ведутся и все остальные операции управления). При ее первом запуске пользователю автоматически предлагается создать цифровой сертификат, содержащий закрытый и публичный ключи. Он необходим для обеспечения защиты информации, которой обмениваются сервер и агенты в рамках работы с запросами пользователей на подключение устройств. При необходимости в будущем этот сертификат можно изменить.

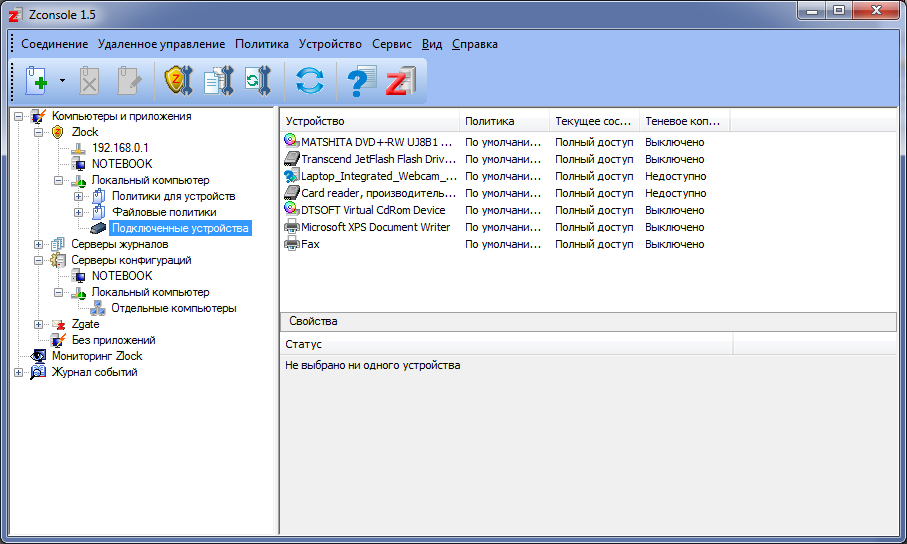

Панель управления состоит из двух частей. В левой отображается список доступных компьютеров. Он может загружаться как из Active Directory, так и с помощью NetBIOS. По умолчанию все компьютеры сгруппированы по установленным на них приложениям (серверы в одной группе, машины с установленными приложениями в другой, компьютеры без продуктов Zecurion в третьей и так далее). Также есть возможность просмотра в другом режиме. В этом случае все компьютеры выводятся единым списком (возможно с делением на группы, если такое предусмотрено в домене компании), а в каждом из них отображаются установленные приложения. Администратор безопасности может подключиться к любому компьютеру, если на нем установлен хотя бы какой-то модуль Zecurion. При этом в правой части появляется возможность работы с этим модулем.

После первого запуска консоли управления в первую очередь необходимо установить права доступа к Zlock. По умолчанию система настроена так, что локальный администратор имеет полные возможности по управлению защитой. Однако это будет необходимо исправить, если в компании функции системного администратора и администратора безопасности разделены. Выдавать доступ можно как на основе групп и имен пользователей Windows, так и вводя собственные аккаунты для продуктов Zecurion. Права можно настроить весьма гибко, указав разрешенные операции: изменение политик доступа, просмотр журналов и прочее.

В ходе первичной настройки необходимо определить параметры теневого хранилища. Это нужно для включения в политики теневого (незаметного для пользователей) копирования файлов. Что позволит администратору безопасности контролировать передачу на носители или распечатку даже тех документов, которые удовлетворяют политикам безопасности. В качестве хранилища может использоваться локальная папка (она недоступна для самих пользователей) или папка на сервере.

Также можно настроить систему мониторинга. Она позволяет автоматически с заданным интервалом времени опрашивать агенты и отслеживать таким образом их состояние. С мониторингом можно связать автоматическое обновление конфигураций, загруженных в клиентские программы.

В последней версии Zlock появилась еще одна интересная возможность. Речь идет о принудительном шифровании информации, записываемой на съемные накопители. Это позволяет организовать безопасный перенос данных на флешках даже помимо воли сотрудников. Если в компании планируется использовать эту возможность, то в процессе предварительной настройки необходимо сгенерировать ключ шифрования. Сделать это можно, подключившись к серверу конфигураций.

Настройка Zlock

Настройка Zlock предполагает создание набора политик безопасности, которые описывают правила доступа сотрудников к тем или иным устройствам. Таких политик может быть несколько. Каждая из них обладает собственным приоритетом, который определяет порядок их применения. Такой подход позволяет создать очень гибкие условия доступа. Если устройство подходит под несколько политик, то будет применяться та из них, которая имеет максимальный приоритет. Также в Zlock есть политика по умолчанию. Она используется для задания прав доступа к тем устройствам, которые не попали ни под одну другую.

Политики безопасности в рассматриваемой программе делятся на два типа. Первые определяют права на уровне устройства. Проще говоря, они позволяют полностью запретить или разрешить подключение какого-то оборудования. При этом для накопителей есть дополнительная возможность — открыть доступ только для чтения.

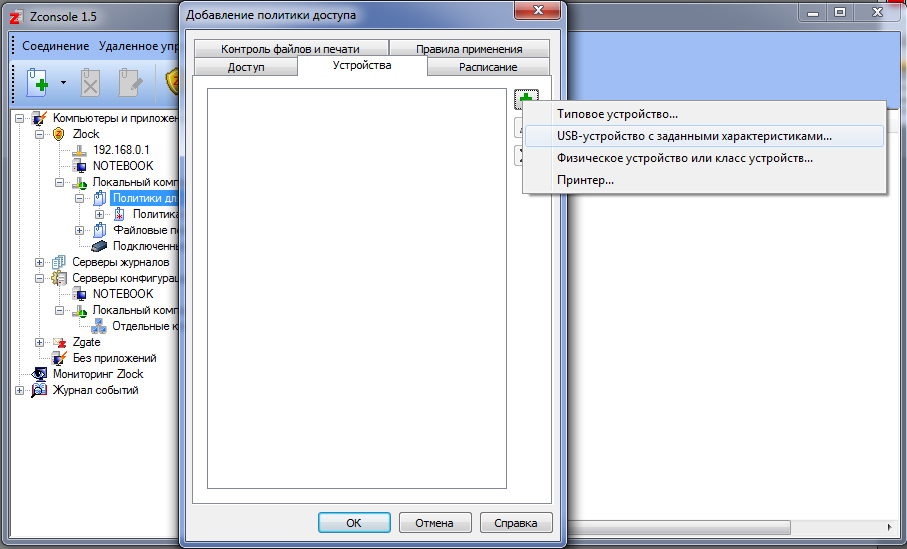

При создании такой политики в первую очередь указываются устройства, для которых она работает. Их можно выбирать из списка типовых (например, инфракрасные порты, модемы, съемные накопители, принтеры). Также можно указывать физическое устройство или целый их класс из перечня подключенного к компьютерам оборудования или каталога устройств (в этот каталог можно добавить и в будущем использовать для создания политик все оборудование компании, подключенное к разным ПК). Отдельно в список вносятся принтеры и USB-устройства с заданными характеристиками (флешки определенных производителей, моделей или даже конкретные устройства).

Далее указываются настройки доступа. Как мы уже говорили, это может быть полный запрет или же разрешение на чтение или чтение и запись. Примечательно, что права можно задавать с привязкой к пользователям. То есть некоторым группам сотрудников можно разрешить чтение с флешек, отдельным ответственным лицам — чтение и запись, а всем остальным вообще закрыть доступ к устройствам этого типа.

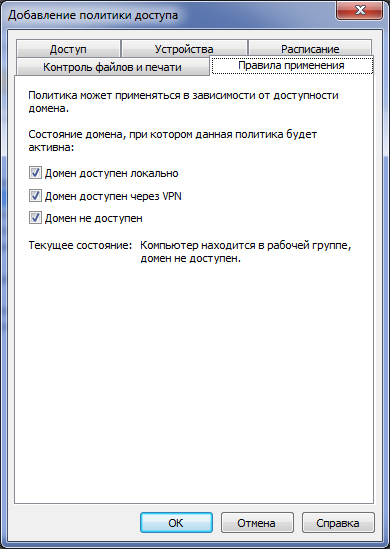

При необходимости дополнительно можно задать расписание действия политики по дням, неделям или месяцам. Также можно указать правила ее работы. Они определяют активность политики в зависимости от доступности домена: когда рабочая станция подключена к домену локально, через VPN или работает автономно. Это особенно актуально для ноутбуков, которые сотрудники могут выносить за пределы офиса.

В заключение настройки политики можно определить параметры контроля копируемых файлов. Такие функции, как журналирование событий, теневое копирование и шифрование, включаются, отключаются и настраиваются независимо друг от друга.

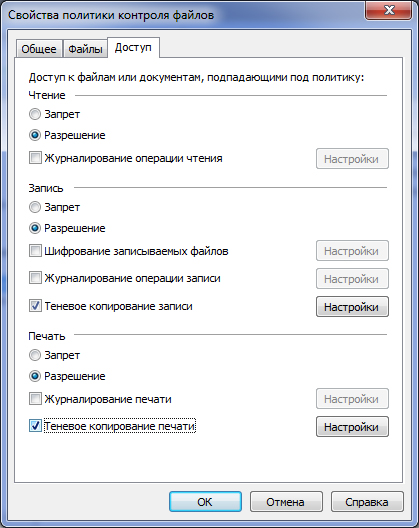

Вторая группа политик — политики контроля файлов. С их помощью можно определять права доступа в зависимости от типа или содержимого документов. При использовании таких политик подключенные к компьютерам сотрудников накопители и принтеры доступны. Однако скопировать на них или распечатать получится не любые, а только удовлетворяющие правилам файлы. Политики контроля файлов также могут быть привязаны к пользователям и их группам. Это обеспечивает необходимую гибкость системы защиты.

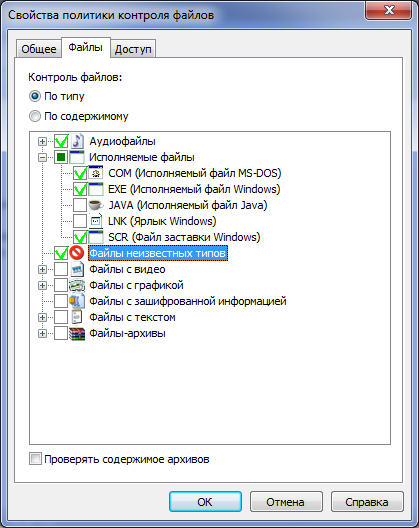

При создании политики второго типа в первую очередь необходимо определить тип контроля – по типу файлов или по их содержимому. При выборе первого варианта в списке поддерживаемых форматов нужно просто включить требуемые пункты. Это могут быть как отдельные типы, так и целые их группы, например, текстовые документы, архивы, видеофайлы и пр. Стоит отметить, что Zlock определяет формат не по расширению, а по содержимому файлов, сравнивая его с сигнатурами.

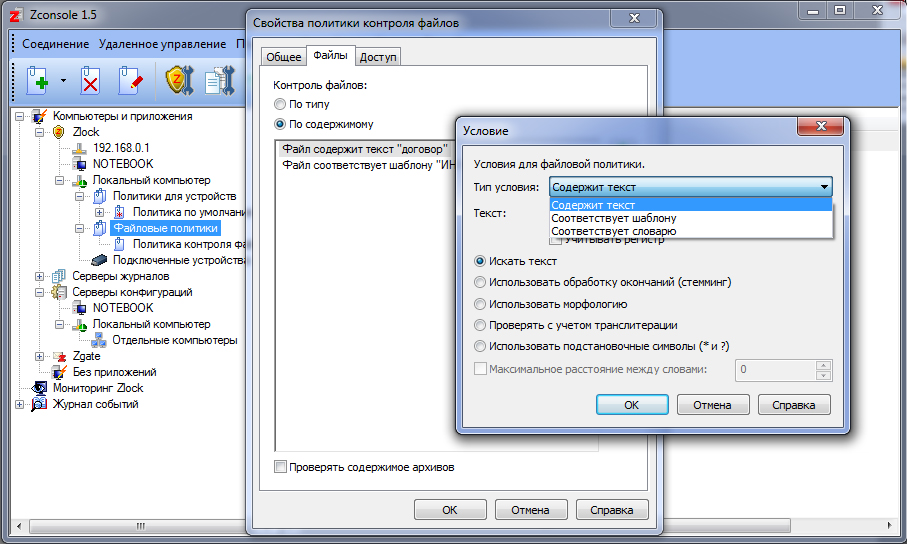

Второй вариант контроля используется только для документов, содержащих текст. Он позволяет разрешать или запрещать копирование файлов в зависимости от их содержимого. Правил анализа в одной политике может быть несколько. Это дает возможность использовать в одной политике сразу несколько разных инструментов исследований.

Всего в данном виде политик может применяться три разных типа анализа. Первый из них — «Содержит текст». Как видно из названия, политика будет срабатывать в том случае, если в исследуемом документе будут обнаружены заданные слова. При этом слова могут искаться точно в заданном виде, с учетом морфологии, стемминга (обработки окончаний), транслитерации и подстановочных символов. Второй инструмент во многом похож на первый. Вот только при его использовании происходит поиск не отдельных слов и выражений, а слов из предварительно заданного словаря. Таких словарей в системе может быть произвольное количество. Каждый из них должен содержать слова, которые позволяют отнести исследуемый текст к той или иной категории.

Третий способ контекстного анализа — поиск по шаблону. В нем используются шаблоны — наборы обычных и подстановочных символов. Такой вариант оптимален для поиска любой формализованной информации. И особенно хорош для контроля передачи персональных данных: номеров телефонов, паспортных данных, ИНН и прочего. Кстати, в комплект поставки уже входит целый набор шаблонов наиболее распространенных персональных данных.

В завершение настройки политики контроля файлов необходимо определить ее действия. Для чтения файлов со съемных накопителей это может быть запрет или разрешение с журналированием или без него. Для записи дополнительно появляется возможность теневого копирования и принудительного шифрования. Для печати документов доступны запрет и разрешение. Также для распечаток можно включить журналирование и теневое копирование.

После создания всех необходимых политик их нужно загрузить в установленные агенты. Сделать это можно несколькими способами. Самый простой — прямо через консоль управления. Для этого достаточно выбрать нужные компьютеры и выполнить специальную операцию — «Распространить конфигурацию». Второй вариант предполагает использование групповых политик Windows. В этом случае создается специальный файл с конфигурацией, который и распространяется на компьютеры конечных пользователей. Третий вариант — использование возможностей сервера конфигураций. Можно загрузить в него набор политик и указать настройки получения списка компьютеров и серверов. После этого модуль будет самостоятельно отслеживать ситуацию и автоматически загружать соответствующие конфигурации на все, в том числе и на вновь появляющиеся компьютеры. Его использование позволяет значительно уменьшить количество рутинных операций и тем самым упростить работу администратора безопасности.

Развертывание Zecurion Zgate

Zgate — шлюзовое решение для контроля сетевого трафика. В его дистрибутив входит три модуля. Два уже знакомы нам: это сервер журналов и консоль управления. Если они были развернуты при настройке Zlock, то их можно уже не устанавливать. Третий модуль — сам сервер Zgate. Он предназначен для анализа трафика и является основной частью системы защиты.

Сама процедура установки не представляет особого интереса, ее мы опустим. А вот на чем стоит заострить внимание, так это на выборе режиме работы системы защиты. Дело в том, что рассматриваемое решение может работать двояко. С одной стороны, Zgate может выступать в роли прокси-сервера. В этом случае он получает возможность фильтровать трафик, выявляя и не выпуская конфиденциальную информацию из корпоративной сети. С другой стороны, Zgate может работать только с зеркалированным трафиком. В этом случае он не может предотвращать утечки данных, а только фиксирует инциденты.

На первый взгляд кажется, что выбор вполне очевиден. Лучше предотвращать утечки конфиденциальных данных, нежели просто фиксировать их. Однако на самом деле работа в режиме прокси-сервера может помешать нормальному протеканию бизнес-процессов компании. Например, при высокой нагрузке или каком-либо сбое DLP-система, работающая в режиме прокси-сервера, может прервать доступ к интернету. Кроме того, нельзя забывать, что контекстный анализ, который используется для исследования трафика, зачастую носит вероятностный характер. Поэтому всегда существует риск того, что система защиты заблокирует вполне легитимную передачу информации. Именно поэтому в большинстве крупных компаний шлюзовые DLP-решения работают только с зеркалированным трафиком.

В том случае, если был выбран вариант с фильтрацией трафика, Zgate должен быть установлен как прокси-сервер между корпоративным почтовым сервером и интернетом. Таким образом, он будет обрабатывать всю как исходящую, так и входящую корреспонденцию. Фильтрация веб-трафика возможна на ICAP-совместимом прокси-сервере или на сервере Microsoft Forefront TMG.

Если было принято решение о работе в режиме мониторинга, то необходимо обеспечить поступление зеркалированного трафика на сервер Zgate. Для этого можно использовать разные возможности, например зеркалирование с порта прослушивания коммутатора.

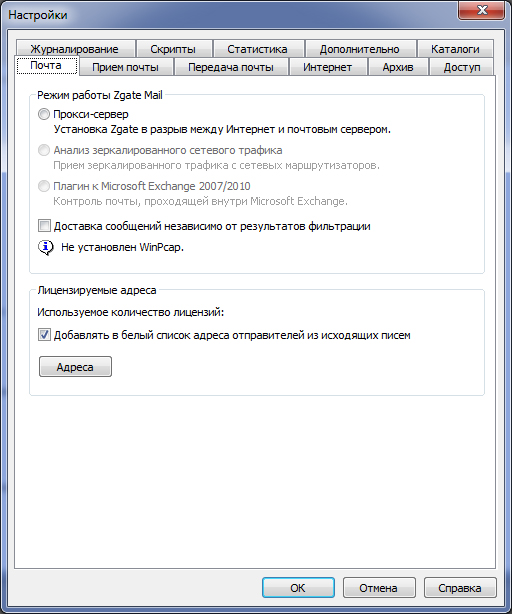

В заключение процесса развертывания рассматриваемого решения необходимо выполнить его настройку — определить контролируемые протоколы и режимы работы, права доступа сотрудников, параметры архивирования информации и журналирования событий. В первую очередь стоит разобраться с электронной почтой. Для ее настройки нужно выбрать соответствующий режим работы системы (прокси-сервер, анализ зеркалированного трафика или плагин к Microsoft Exchange) и в зависимости от него настроить параметры приема и передачи корреспонденции.

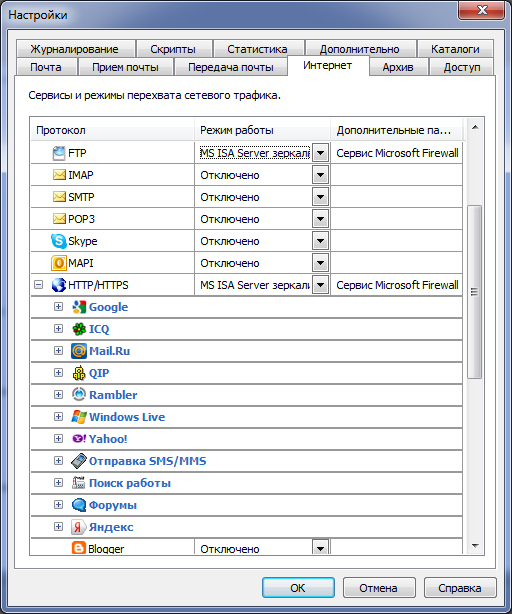

Контроль веб-трафика настраивается отдельно по протоколам. Для каждого из них можно выбрать свой режим работы — зеркалирование или фильтрация. А контроль ненужных протоколов можно отключить вообще. Особое внимание необходимо уделить разделу HTTP/HTTPS. При его включении необходимо определить область контроля. Дело в том, что в его состав входит большое количество поддерживаемых рассматриваемым решением сайтов и веб-сервисов. И администратор безопасности может включать и выключать их независимо друг от друга. Это позволяет контролировать веб-почту, социальные сети, форумы и даже сайты поиска работы.

Также необходимо настроить архив — базу данных, в которой будет сохраняться вся собранная информация. Для этого может использоваться MS SQL Server или Oracle Database. Тут важно понимать отличие архива от журнала событий. Первый используется для хранения перехваченных писем, сообщений, отправленных через IM-клиенты, постов на форумах и в социальных сетях. А в журнале фиксируются заданные администратором события: инциденты, поступление в архив новой информации, изменение настроек, ошибки.

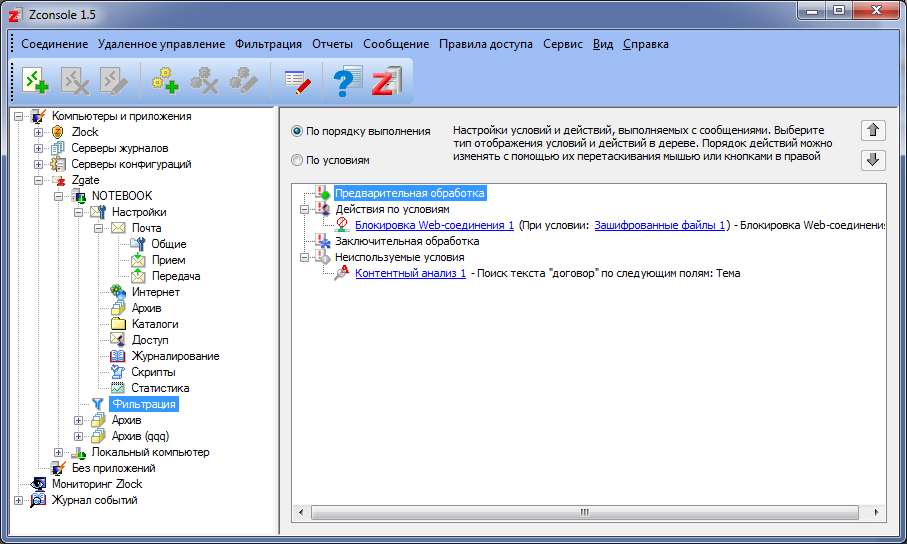

После общей настройки системы можно переходить к разработке политики безопасности. Она представляет собой набор условий фильтрации и связанных с ними действий. Условий в политике может быть несколько. При этом администратор безопасности имеет возможность задать порядок их следования. То есть трафик поочередно проходит все проверки и на любом этапе может быть признан нелегитимным.

Всего в Zgate предусмотрено восемь типов условий. Большая часть из них относится к формальным. Это проверка на наличие зашифрованных файлов, проверка адресов, типа вложенных файлов и параметров сообщений (по IP-адресу, размеру вложений, дате и времени отправки). Два типа условий используются для контекстного анализа — поиск текста и поиск по словарю. В них применяются дополнительные инструменты: морфологический анализ, стемминг, учет транслитерации, ошибок, поиск по шаблону.

Отдельного упоминания заслуживает условие «Проверка внешним приложением». Его наличие позволяет существенно расширить функциональность системы защиты и подключить к ней любые приложения или скрипты, в том числе и самостоятельно разработанные для конкретных условий данной компании. Последний тип условий — составной. В него можно включать условия любых других типов, объединяя их логическими операциями.

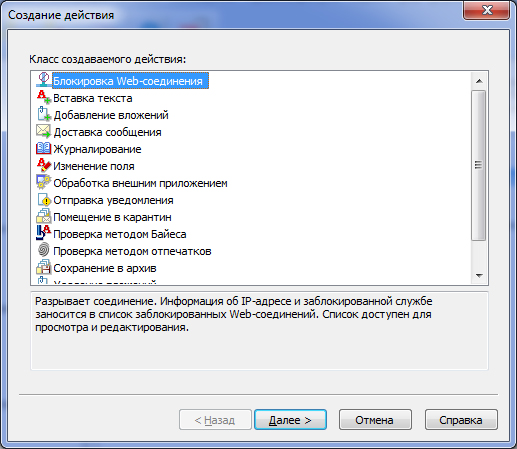

Для каждого условия необходимо задать одно или несколько действий, которые будет производить система при его выполнении. Операций доступно много. Среди них есть полная блокировка соединения, автоматическое изменение сообщений (вставка в него определенного текста, удаление и добавление вложений, изменение полей), перемещение в карантин и сохранение в архиве, отправка уведомления администратору безопасности, журналирование. В общем, действия предусмотрены на все случаи жизни.

Таким образом, после создания всех необходимых условий и привязки к каждому из них нужных действий мы получаем полноценную политику, которая может весьма гибко учитывать все нюансы. Такой подход позволяет уменьшить количество ложных срабатываний системы защиты, сократив тем самым нагрузку на администраторов безопасности.

В поисках секретных данных

Помимо Zlock и Zgate, в состав Zecurion DLP входит еще один продукт — Zdiscovery. Он предназначен для мониторинга распространения конфиденциальной информации по локальной сети. С его помощью можно находить секретные данные на любых хранилищах (серверы, рабочие станции пользователей, NAS и прочее). Это позволяет отыскивать нелегитимные их копии и удалять или перемещать их, значительно уменьшая риск утечки конфиденциальной информации.

Подводим итоги

Сегодня мы разобрали, как можно развернуть в компании комплексную систему предотвращения утечек конфиденциальных данных, которая способна контролировать как локальные, так и сетевые каналы. Безусловно, данный обзор не может претендовать на полноту. Такие серьезные решения, как Zecurion DLP, обладают весьма обширным функционалом, рассмотреть который в одной статье просто-напросто невозможно. Поэтому за пределами обзора остались многие, безусловно, весьма интересные возможности. Например, подача запросов пользователей на временный доступ к устройствам в Zlock, контроль Skype и зашифрованного трафика в Zgate.

Однако и сказанного вполне достаточно, чтобы понять одну простую вещь. На сегодняшний день защита корпоративной сети от утечек конфиденциальной информации — это не какая-то сверхсложная задача. Вне всякого сомнения, построение такой системы безопасности — процесс трудоемкий и требующий определенных знаний. Однако при использовании современных решений вполне осуществимый собственными силами.