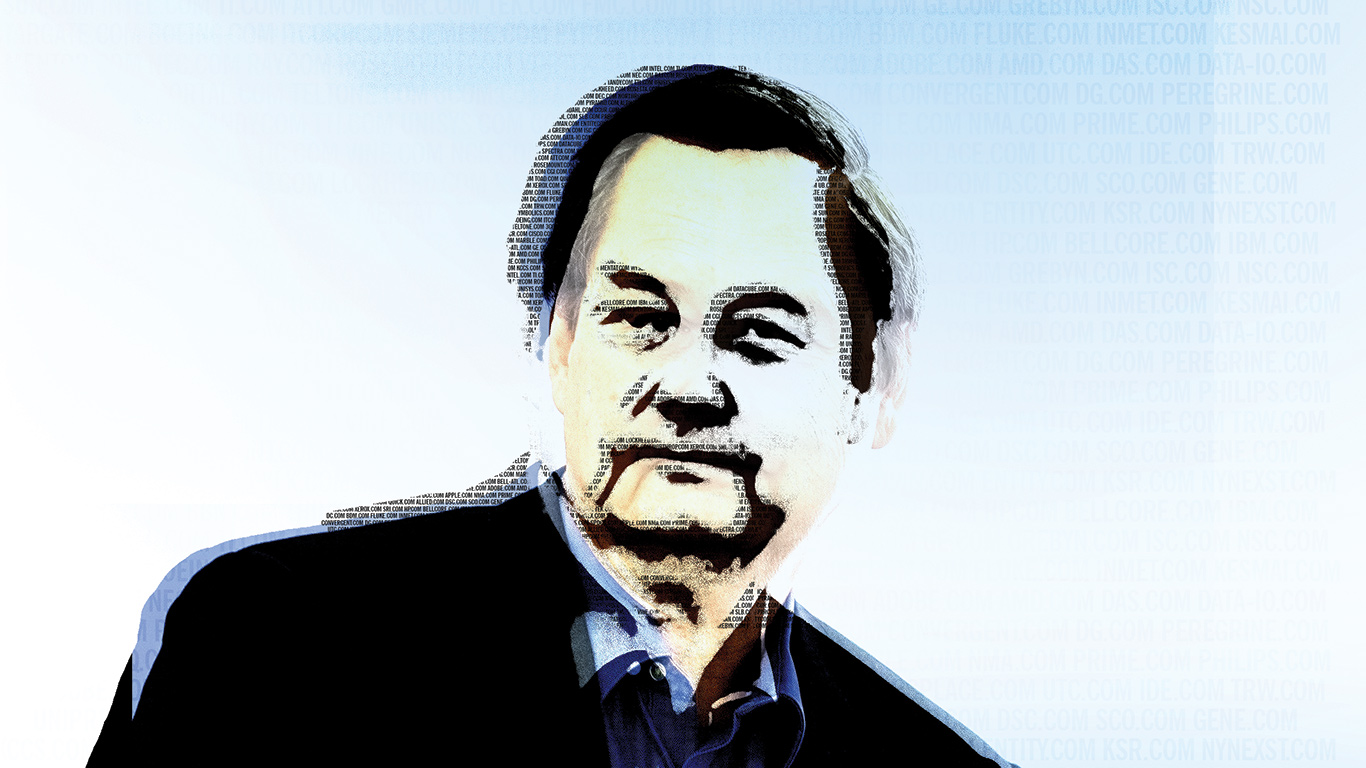

Наш сегодняшний гость — CISO компании Parallels, известный российский whitehat Алексей Смирнов. Однако в прошлом Алексей был не менее известным хакером, успел поучаствовать в легендарном взломе Citibank в середине девяностых, да и вообще предпочитал работе в офисе свободу и частный консалтинг. Мы постарались подробно расспросить его об этом переходе на «светлую сторону Силы», про low-tech девяностых, узнать побольше о знаковой истории взлома маститого банка и многом другом.

Алексей

- Использует Scientific Linux в качестве основной ОС.

- Любит отдых под парусом.

- Увлекается историей Древнего Египта.

Хакеры в девяностые

Все началось в старших классах, когда я заинтересовался компьютерами.В школьные годы я думал, что стану химиком, но в какой-то момент новый интерес начал брать верх. В итоге я сменил изучение естественных наук на изучение химер человеческого разума.

Серьезный интерес пришел с первого знакомства с многопользовательскими системами в вычислительном центре.Это был восемьдесят девятый год, когда я поступил в Технологический институт в Санкт-Петербурге и до всего этого хозяйства добрался.

Естественно, я сразу же начал хулиганить. Что еще мог делать молодой человек в том возрасте? Нет, конечно, я старался делать и конструктивные вещи, но очень любил найти какие-то неочевидные способы применения компьютера, чтобы посмотреть как на техническую сторону, так и на реакцию окружающих.

Тогда на многих системах не было даже элементарной файловой защиты. Многопользовательская защита у наших клонов IBM’овских мейнфреймов была на каком-то эмбриональном уровне. Все зависело только от желания. Скажем, если кто-то что-то печатал, можно было поймать файл в спуле принтера и что-нибудь там заменить.

Ник ArkanoiD, кстати, появился тогда же, в 1989 году. В то время я очень презрительно относился к «персоналкам», говорил, что они мало на что годятся, мол — вот в «Арканоид» на них поиграть можно. Так и прижилось.

Дальше появились модемы, любительские сети, FIDO, Realcom, который тогда работал на технологии UUCP (почти интернет, который только почта).

В какой-то момент я узнал о существовании сетей X.25. Это был примерно конец 1993 года, когда я обнаружил, что, оказывается, можно соединяться с удаленными компьютерами онлайн.

Это казалось чем-то невероятным. Не звонить куда-то по телефону, а звонить на обычный городской номер и дальше получать доступ к узлам по всему миру. Раньше ведь нужно было посылать удаленные команды, которые через почтовые гейты шли куда-то далеко, либо нужно было звонить по модему. А существование онлайновых сетей... это было нечто полумифическое. Конечно же, я начал эксперименты.

Естественно, тогда было огромное количество разных компьютеров практически безо всякой защиты. Было время непуганых идиотов, так что часто достаточно было лишь попробовать.

С единомышленниками общались в основном через IRC. Были самые разные каналы, русскоязычные, англоязычные. Если память мне не изменяет, в 1994 году произошло большое разделение IRCnet на IRCnet и EFnet. После стало трудно общаться с американскими знакомыми (они все остались в EFnet), а русские, по непонятной причине (нашелся местный российский сервер), остались в IRCnet.

Тогда самые разные люди занимались самыми разными вещами. Кто-то — взломом сотовых телефонов, кто-то — телефонными сетями и возможностью бесплатно звонить по межгороду.

Я занимался всем понемногу. Мой энтузиазм в области хардверного хакинга был ограничен в основном патологически кривыми руками — я очень плохо держу в руках паяльник. Соответственно, все, связанное с попытками создать даже простейшее устройство, у меня вызывает большие проблемы.

Зато с программной точки зрения... помните, были такие сети NMT-450?К ним еще появилось дополнение стандарта 450i c улучшенной безопасностью, которая не давала клонировать телефоны. В общем, я нашел их авторизационный центр и даже успел там немного поковыряться. Но пока я раздумывал, куда эту информацию применить, стало ясно, что эти сети уже обречены и нет смысла заниматься клонированием этих телефонов.

Взлом Citibank

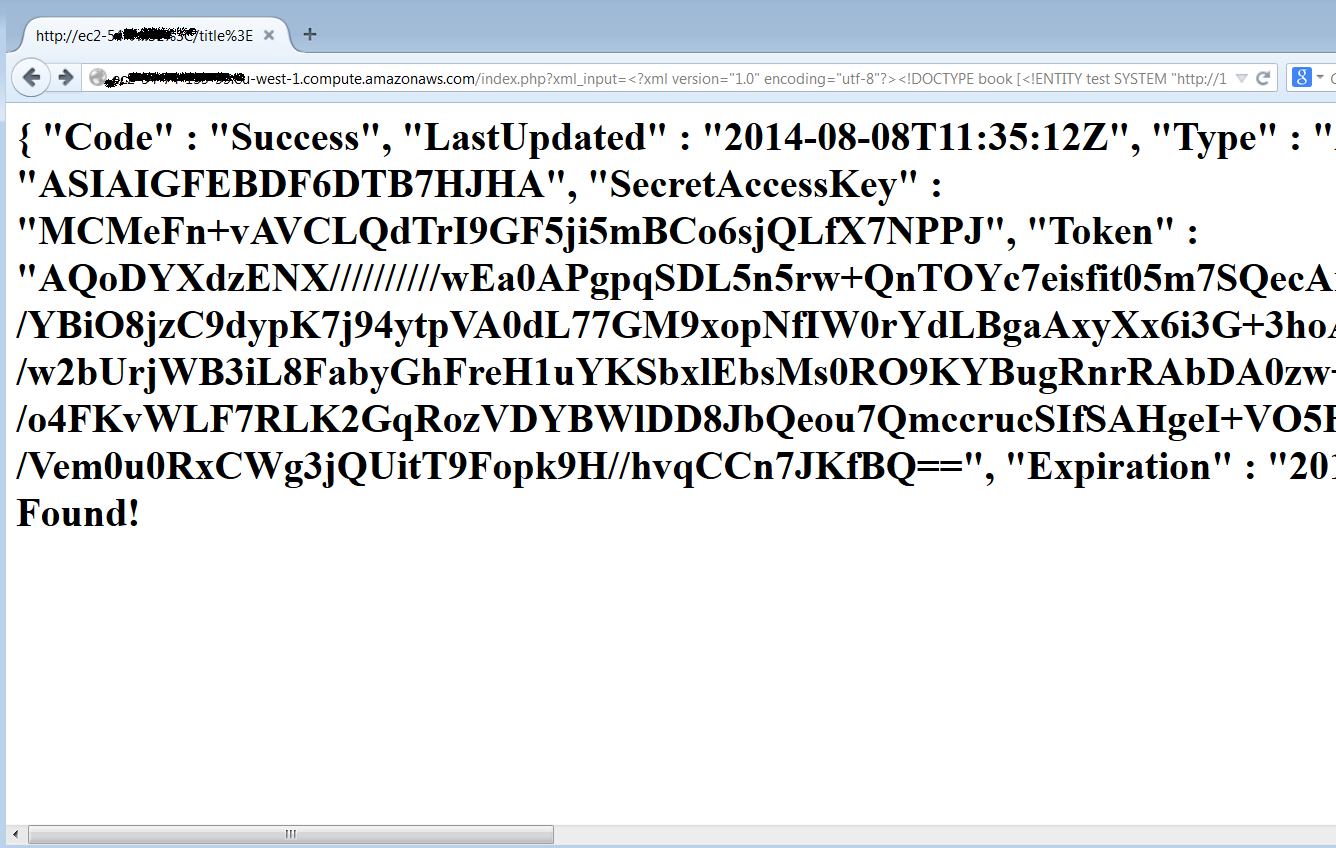

Больше всего в те времена меня раздражало, как пресса освещала эту историю. Все выглядело так, будто какие-то люди нашли уязвимость и просто влезли в компьютер. На самом деле не просто «влезли в компьютер» — это был большой, масштабный проект по сбору и систематизации информации.

Заварилось все это почти сразу после того, как я увидел X.25, то есть в конце 1993 года — начале 1994-го. Суммарно все заняло чуть меньше года.

У этого «проекта» не было конкретной цели. Это был challenge, это было интересно как процесс. Мы не собирались воровать деньги: кто-то из моральных принципов, кто-то из-за того, что хорошо представлял себе, насколько это замороченное предприятие и какими последствиями оно чревато. Помимо этого, непременно пришлось бы общаться с разными неприятными людьми, чтобы как-то вывести оттуда деньги, а этого никому не хотелось.

Тогда мейнфреймов, с которыми можно было играть, стало очень мало. Те места, где они еще остались, были недоступны. А в Citibank можно было посмотреть на большие настоящие системы, на большие настоящие сети, которые строились с крупным бюджетом, да и вообще увидеть, как люди решают свои задачи.

Конечно, тогда мы сделали большую глупость, априори сочтя всех членов группы разумными людьми, представляющими себе цену информации, с которой мы работаем. Казалось удивительным, что один из нас решил распорядиться ей так глупо... Сейчас мне кажется, что это было абсолютно ожидаемо.

В группе было чуть больше десятка человек — переменный состав, кто-то приходил, кто-то уходил.

Один из наших продал информацию Левину. Этот человек полез в Citibank и, разумеется, попался.

Общение нашей группы проходило на сервере внутри самого Citibank. Там была одна машинка — фактически публичная BBS. На нее так или иначе натыкался любой, кто гулял по сети. Для того чтобы дальше обмениваться личными сообщениями, пользоваться чатом и так далее, нужно было иметь некие внутренние кредиты, но они достаточно легко получались — либо переводом с другого аккаунта, либо можно было зарегистрироваться липовым сотрудником Citibank и получить их.

Мы собирали много информации.Айтишники в Citibank довольно хорошо документировали то, что делали, охотно делясь друг с другом своими планами. Можно было найти любые данные: вплоть до того, у какого ветеринара кто-то из них лечит свою собаку и когда они планируют провести шахматный турнир. И на какие имена в Citibank выписывают пропуск, чтобы их туда пустили.

В основном данные брали из почты. Мы понимали, что читать чужую почту нехорошо, но в то время эти люди находились все равно что на другой планете — они не воспринимались персонально. В основном мы ломали конкретные машины людей, не серверы. Почта проходила через рабочие станции на OpenVMS, и там лежали ящики, где были довольно большие архивы.

Нельзя сказать, что мы нашли какую-то одну уязвимость. Напротив, там было очень много самых разных системных проблем.

Были некоторые баги, на которые мы натолкнулись случайно. К слову, их могли обнаружить только люди, пользующиеся кириллицей. К примеру, некоторый firmware просто падал из-за наличия восьмибитных символов в потоке.

Тогда все было совсем low tech.Эксплойты, в традиционном их понимании, только-только стали известным инструментом. Скорее, все выглядело так: можно было отправить устройство на перезагрузку, подключиться к консольному порту, который торчит в сеть, в первые секунды после перезагрузки и изменить конфигурацию.

Понято, что там были какие-то UNIX’ы.Мои товарищи даже закачивали туда свежий и еще опенсорсный Internet Security Scanner, модную ломалку паролей под названием Crack. Но меня UNIX’ы интересовали мало: мне на тот момент казалась более интересной система VAX/VMS.

Интернет тогда уже существовал, но к нему все это не имело никакого отношения. Все происходило отдельно — у Citibank была внутренняя IP-сеть, которая... я не помню точно, как она подключалась к интернету, да и нас это мало интересовало.

Мы знали, как попасть туда через X.25.На крайний случай у нас даже имелся список прямых номеров в Штатах, на которые можно было звонить модемом. Правда, когда все закончилось, мы не рискнули ими пользоваться. Хотя вышло довольно забавно: Citibank был уверен, что, отключив доступ к подсети X.25, они обезопасились, но на самом деле это было не так.

А Левин полез туда и сразу заинтересовался, каким образом можно попробовать выводить деньги. Никто так и не понял, что произошло дальше. Существует версия тех, кто занимался расследованием этого со стороны Citibank. Есть и официальные материалы дела, которые публиковались тогда. Говорят, определенная сумма тогда так и потерялась.

Поймали его потому, что, во-первых, он начал проводить операции со счетами. Во-вторых, все-таки определенное количество систем мониторинга на разных уровнях там имелось (другое дело, что никакой человеческой интерпретации результатов их работы не происходило). Но видимо, в какой-то момент что-то сработало. Судя по тому, насколько Левин был неосторожен с компьютерами, скорее всего, он был так же неосторожен с финансами и сделал что-то на этом уровне.

Он переводил деньги на другие счета, потом полетел в США, где его тепленьким «приняли». К тому времени за ним уже довольно долго следили. Я даже знаю, какими именно методами. Чистое везенье, что на телефонных звонках попался именно он, а не кто-то из наших. Ну или почти чистое. Дело в том, что отслеживали не на уровне телефонной станции, а с помощью обычных бытовых АОН’ов. Помеха, которую можно было добавить в линию, не давала от них стопроцентной защиты, но мы пользовались хотя бы этим, когда звонили.

Но при расследовании этого дела других участников искать никто не стал — ни Citibank, ни компетентные службы.Конечно, мне было бы интересно узнать, как именно шло расследование в Citibank, пообщаться с людьми на той стороне. Я точно знаю, что как минимум один человек сделал потом в ИБ довольно неплохую карьеру. Кажется, он как раз на тот момент занимал должность директора по ИБ в Citibank. И то, как он после этой встряски стал все реорганизовывать, повлияло на него и его дальнейшую судьбу благоприятно.

Сейчас об этом уже можно говорить открыто. Все случилось так давно, что любые сроки давности уже прошли. Еще стоит учесть два дополнительных момента. Во-первых, тогда по актуальным российским законам это преступлением не являлось — статьи в УК появились позже. Во-вторых, отсутствие у нас какого-либо корыстного интереса. Это была шалость, и не нужно воспринимать это иначе.

От консалтинга к CISO

В начале девяностых не было особенного профессионального разделения. Один из двух-трех IT-специалистов на маленькую компанию обязательно был на все руки мастером.

Кажется, стоял 1996 год, когда меня впервые наняли на работу CISO в один из интернет-провайдеров в Петербурге.Если не ошибаюсь, это был первый провайдер, решивший нанять на работу собственного CISO. И они наняли меня по личной рекомендации: вся тусовка тогда была небольшой, и людей, понимающих в безопасности, было мало.

Тогда это было ново и интересно.Как всегда, была и какая-то разработка. Тогда же я начал писать свои первые модули для файрвола, и проект до сих пор странным образом жив. Это файрвол уровня приложения, своеобразный конструктор, позволяющий писать набор прокси на языке C. Как ни странно, некоторые до сих пор его применяют.

Довольно долго я пытался извлечь из этого проекта коммерческую выгоду, но в основном не получалось — очень трудно вытащить себя из болота за волосы. Чтобы делать деньги на таких проектах, в них нужно хоть что-то вкладывать, и не только с точки зрения программирования, но и в маркетинг. Однако все люди, с кем я тогда сотрудничал, пытались этот этап обойти. Естественно, в итоге ничего не получилось. Обидно, потому что практически все, кто догадался тогда вложить хотя бы небольшую копеечку, даже в самый бестолковый продукт, стали миллионерами :).

Но в то время мне было просто интересно поиграть с технологиями, пообщаться с людьми. Я тогда завязал множество интересных контактов с зарубежными коллегами. Ведь почти все, кто начинал в середине девяностых, сейчас довольно известные люди.

Другие места работы тоже были.В начале нулевых мы делали сервис по фильтрации почты от спама и вирусов. Набрали много разных опенсорсных средств и пытались автоматизировать их обучение. Сейчас я с удивлением наблюдаю, что этот сервис до сих пор продолжает работать.

Работа в Parallels

До Parallels я занимался в основном консалтингом по безопасности в качестве независимого предпринимателя. К тому моменту я уже вообще не представлял себе, что когда-либо снова пойду в офис. Мне это претило. Я считал, что мне это не нужно и что свобода дороже.

В 2011 году глава разработки Стас Протасов убедил меня стать частью команды Parallels. В случае с Parallels все тоже начиналось с консалтинга. Сначала я помогал Parallels разобраться в текущей ситуации, а потом стало ясно, что работы много, а я на тот момент уже жил в Москве.

Тогда передо мной стояла задача — оценить текущее состояние ИБ.Для общего аудита сетевой безопасности была привлечена сторонняя компания, а моя работа началась с того, что нужно было интерпретировать полученные ими данные, выделить из них что-то важное и понять, что делать дальше. Непростая задача, когда ничего не знаешь о компании.

Впрочем, положение было отнюдь не трагичное. Да, безопасность в компании была на тот момент, что называется, ad hoc — решали проблемы по мере их поступления. Но могло бы быть и хуже. Видимо, сыграло свою роль то, что у нас очень хороший IT-отдел, где люди в состоянии заниматься безопасностью, даже если это не их основная профессия.

Работа в компании сильно отличается от обычного консалтинга, и я довольно долго к этому привыкал. Представьте себе, что вчера я общался с тремя людьми за раз (и больше в голове держать не нужно), а сегодня я работаю с 15–20 людьми... это совсем другой способ работы головы.

Занимаясь консалтингом, я привык к очень тяжелому сопротивлению.В Parallels в основном работают гуру, и воспринимают они все неожиданно легко. Если удается объяснить, зачем это нужно, как правило, сопротивления не возникает вовсе.

Сейчас у нас нет отдельной организационной единицы, которая отвечала бы только за безопасность.Скорее, нужно находить людей, которые интересуются безопасностью в своей основной работе, помогать им сориентироваться, взаимодействовать. Словом, в первую очередь — коммуникации и аналитика, возможность поделиться даже не знаниями, а видением, как делаются какие-то вещи.

В числе прочего я приглядываю и за безопасной разработкой кода. С этим сложно, потому что у нас много продуктов, а значит — разные команды, разные традиции. Конечно, хотелось бы внедрять какие-то лучшие практики (как SDL в Microsoft). Сейчас у нас начинает складываться хорошая традиция делиться информацией.

Я планирую собирать все воедино, в каком-то формализованном виде, но в первую очередь важна сама возможность рассказать. У нас есть и еще одна традиция — устраивать внутри компании технические доклады. К сожалению, я еще ни разу не читал лекций. Но, например, Антон Дедов, архитектор по безопасности Parallels Automation, уже прочитал пару хороших докладов, связанных именно с безопасной разработкой.

Лично мне хотелось бы видеть и программу вознаграждения за найденные уязвимости. Увы, я не могу делать на этот счет никаких публичных анонсов, но, естественно, я это приветствую. Хотя неофициально вознаграждение за серьезные найденные уязвимости у нас присутствует. В первую очередь это, конечно, касается уязвимостей в серверных продуктах и всего, что может повлиять на безопасность наших клиентов, — облачные услуги, хостинг и так далее. Прецеденты были и, думаю, будут.

Мы часто привлекаем сторонние компании для аудита наших продуктов.Для нас это привычная практика. Держать такое количество квалифицированных людей в штате, мне кажется, не нужно. Поэтому мы и приняли такой подход — частично распределенный, частично аутсорсинг.

Можно долго разбрасываться словами из учебника, вроде разделения полномочий. Но это не так важно. Я считаю, что даже если статическая картинка имеющегося кода кому-то и достанется, пускай у него и остается, мы все равно сделаем так, что она ему не поможет. Конечная цель заключается в том, чтобы к тому времени, когда любой сможет разобраться в этом коде и нанести вред, все баги уже были починены, а новая функциональность была такова, что старая окажется вчерашним днем.