От редакции

В январе этого года исполнилось ровно пять лет с тех пор, как Денис начал писать в наш журнал. В последнее время он вообще разошелся, сделал нам сразу две крутейшие темы номера подряд, а сейчас дозрел аж до личной колонки. А чтобы делать личную колонку, надо либо быть Степаном Ильиным, либо иметь достаточно хороших идей (минимум на полгода), либо удовлетворять обоим указанным условиям сразу :). С идейками у Дениса все в порядке, так что прошу любить и жаловать нового колумниста! Первая, эээ, колонка у него получилась размером с половину доброй статьи, но будем надеяться, что к следующим выпускам он найдет возможность ужаться :).

Причины понятны: такие атаки очень эффективны. Во-первых, компрометация корпоративной инфраструктуры позволяет злоумышленнику получить доступ к ценным ресурсам компании. Например, на банковских счетах организации хранятся куда большие средства, чем на счете среднестатистического пользователя онлайн-банкинга. Кроме того, у преступника может оказаться доступ к активам организации, утечка которых, в свою очередь, может поставить под угрозу весь бизнес.

Казалось бы, с ростом масштабов инфраструктуры и бюджетов на организацию и поддержку систем управления ее информационной безопасностью должна повышаться и ее защищенность. Однако история демонстрирует много примеров, когда крупные компании ощутили на себе последствия APT-атак. Кроме того, ряд инцидентов, в которых фигурируют APT-атаки, носит политический характер, что говорит о росте активности группировок, которые поддерживаются на правительственном уровне. Данный факт означает, что техники и средства проникновения в корпоративную и государственную инфраструктуру становятся сложнее, чего пока что нельзя сказать о методах превентивной защиты.

Тем не менее без должного внимания остается ряд технологий, которые уже сейчас могут кардинальным образом повысить защищенность корпоративной инфраструктуры от таргетированных атак, вне зависимости от средств и методов, которые используют злоумышленники. Для того чтобы понять принцип данных технологий и описать их реализацию на конкретных примерах, необходимо разобраться, как устроены самые технологически продвинутые APT-угрозы, которые были обнаружены в 2014 году.

Связанные одной целью

Конечная цель APT-атаки — получить доступ к ценной информации. Каждый из описанных ниже представителей данного класса угроз делает это по-своему.

Epic Turla

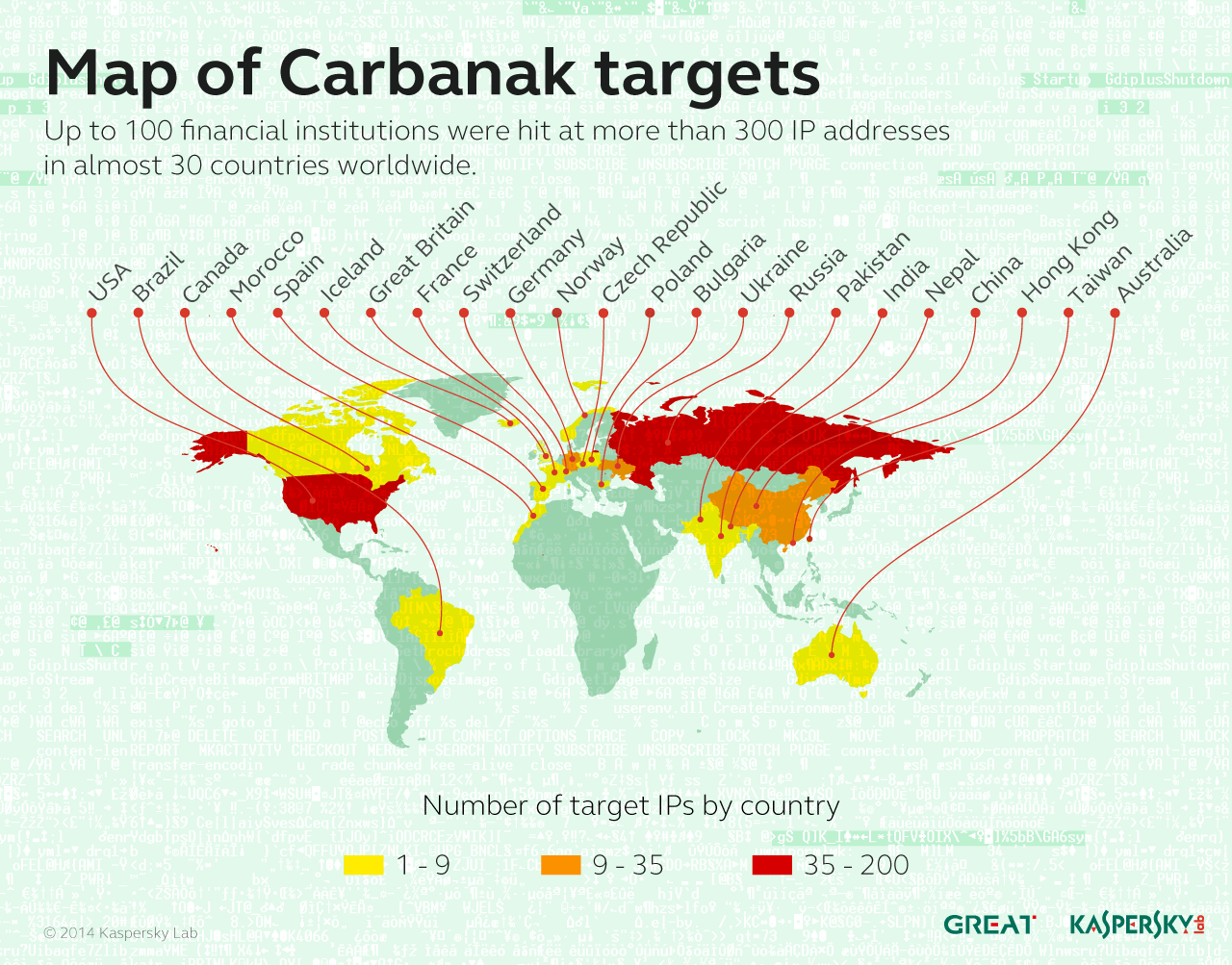

Летом 2014 года антивирусные эксперты опубликовали анализ крупномасштабной кампании кибершпионажа, которой присвоили название Epic Turla. В результате этой кампании зараженными оказались сотни компьютеров в более чем 45 странах мира, принадлежали они, в частности, государственным учреждениям, посольствам, военным, исследовательским центрам и фармацевтическим компаниям.

Атаки, проводившиеся в рамках данной кампании, можно разделить на несколько групп в зависимости от вектора первичного заражения компьютера:

- целевые рассылки фишинговых писем, содержащих PDF-эксплойты;

- атаки с применением социальной инженерии с целью убедить пользователя запустить вредоносный установщик с расширением SCR;

- атаки типа watering hole с применением эксплойтов для Flash, Java и Internet Explorer версий 6, 7, 8.

Watering hole — это атака, основанная на использовании популярного среди потенциальных жертв веб-ресурса, который скомпрометирован злоумышленниками и приспособлен ими для раздачи вредоносного кода.

Следующий этап после заражения жертвы — это закрепление во взломанной системе. Злоумышленники добиваются этого с помощью эксплойтов для повышения привилегий и запуска бэкдора в системе с правами администратора.

После заражения компьютера жертвы злоумышленники загружают на него несколько инструментов, которые реализуют третий этап атаки — сбор ценной информации. Например, файл C:\Documents and Settings\All users\Start Menu\Programs\Startup\winsvclg.exe, который на самом деле является кейлоггером.

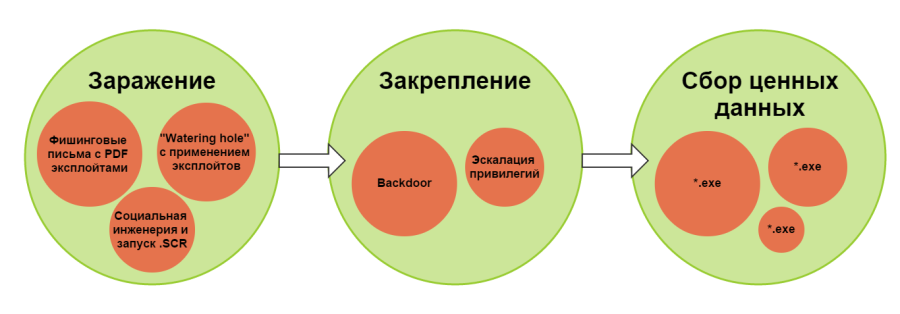

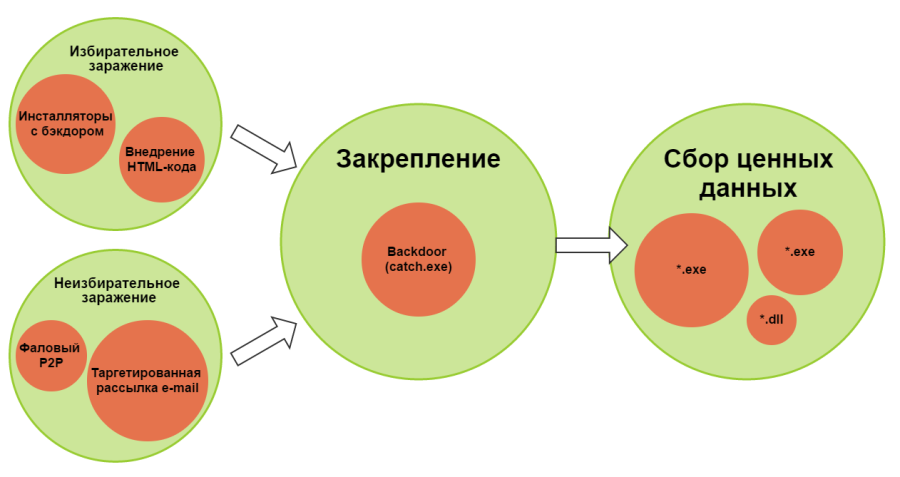

Резюмируя все описанные действия, сценарий атаки в ходе операции Epic Turla можно упростить до трех этапов: заражение — закрепление — сбор ценных данных.

Хакер #193. Вардрайвинг на расстоянии

APT-атака Darkhotel

Другая, не менее интересная атака, получившая название Darkhotel, была нацелена на постояльцев гостиничных сетей и бизнес-центров. Постояльцы, которые подключались к Wi-Fi-сети гостиниц, получали предложение установить обновления для популярных программных продуктов. Данные обновления содержали бэкдор Darkhotel. Таким образом, этап заражения, в ходе которого производится как избирательное заражение жертв в гостиницах, так и неизбирательное распространение вредоносного кода в P2P-файлообменниках, переходил в этап закрепления.

На этапе сбора ценных данных загружались вредоносные компоненты, которые реализовывали ту или иную задачу, например избирательный инфектор файлов (igfxext.exe) или модуль кражи данных (DmaUp3.exe).

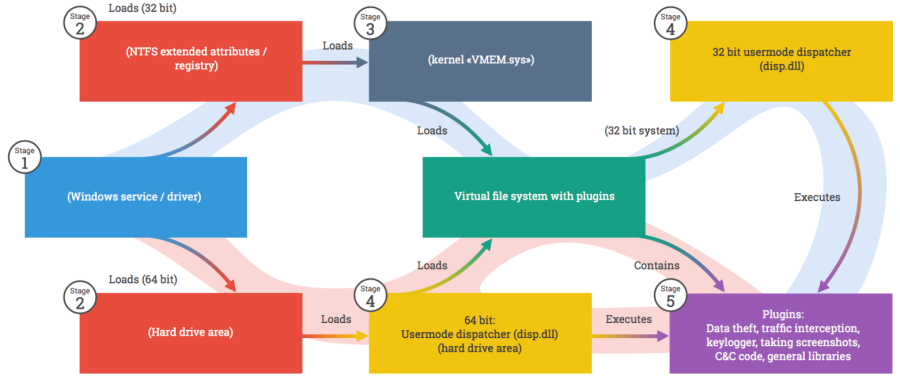

Regin

Regin представляет собой платформу для кибератак, которую нападавшие развертывали на стороне жертвы, чтобы получить контроль над ней. Он имеет модульную архитектуру и несколько стадий развертывания своих компонентов.

Следует отметить, что на четвертой стадии (Stage 4) производится загрузка DLL-библиотеки —основного функционала платформы, который действует в пользовательском режиме.

Запретить «по умолчанию»

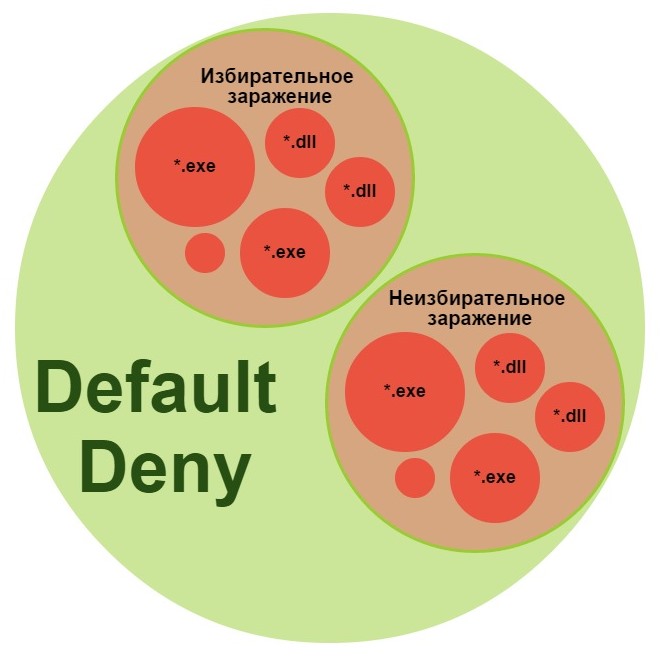

Проанализировав описанные APT-угрозы, можно выделить общие характеристики в сценариях атак. Рассмотрим каждый этап сценария «заражение — закрепление — сбор данных».

На этапе заражения, как правило, злоумышленники используют различные техники доставки вредоносного кода до операционной системы жертвы: атаки типа drive-by-download; рассылка электронных писем, содержащих эксплойт; доставка вредоносного кода посредством социальной инженерии и другие. Конечная цель данных атак — доставить так называемую полезную нагрузку (payload) в операционную систему жертвы и запустить ее. Полезная нагрузка представляет собой исполняемый (.exe) файл или библиотеку (.dll), содержащие вредоносный код.

Попыткам преступников проэксплуатировать уязвимость в программном обеспечении на стороне жертвы и, как результат, загрузить вредоносный код довольно успешно противостоят специальные технологии. Одна из таких технологий, например, защита от эксплойтов, которая следит за поведением прикладного ПО и при аномалиях в их поведении (которые обязательно появляются в процессе эксплуатации уязвимости) бьет тревогу. Однако даже в том случае, если злодей каким-либо образом (например, используя социальную инженерию и провоцируя пользователя отключить антивирусный продукт) доставил полезную нагрузку на сторону жертвы, куда более эффективной может оказаться технология Default Deny.

Начать вредоносные действия в системе сработавший исполняемый код может четырьмя способами:

1. Загрузка / извлечение из себя исполняемого файла и его запуск.

2. Загрузка / извлечение из себя модуля (DLL, OCX) и инсталляция его в системе.

3. Продолжение выполнения вредоносных действий в текущем потоке, при условии, что весь необходимый вредоносный функционал содержится в эксплойте.

4. Загрузка / расшифровка из себя исполняемого кода и внедрение его в другой процесс.

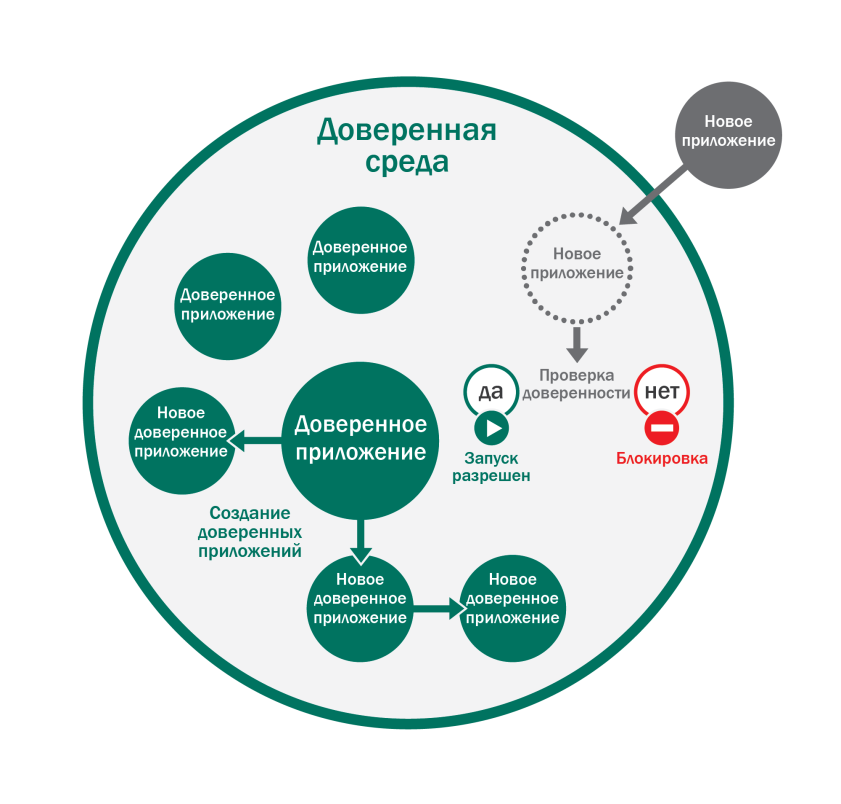

Концепция «запрета по умолчанию» не нова, но при этом по-прежнему остается эффективным средством борьбы с неизвестными угрозами, которыми являются APT-атаки. Так, в случае доставки на сторону жертвы вредоносного exe-файла или DLL-библиотеки технология Default Deny не допустит их исполнения в операционной системе по той причине, что данные exe-файлы или динамические библиотеки не содержатся в белом списке разрешенных приложений. Таким образом, Default Deny исключит все варианты действия исполняемого кода, кроме пункта 3 — продолжения выполнения вредоносных действий в текущем потоке. Однако он отлично определяется традиционными антивирусными технологиями и описанной выше Automatic Exploit Prevention.

Следующие этапы атаки — стадия закрепления и сбора информации в операционной системе, результатом которой может быть эскалация привилегий, установка бэкдора и дополнительных модулей. Как правило, в этом случае используются исполняемые файлы и динамические библиотеки, а значит, если они не содержатся в доверенной среде Default Deny разрешенных для исполнения программ, то технология не допустит их запуск.

Программные решения, которые активно применяют технологию Default Deny как на стороне корпоративной инфраструктуры, так и на стороне конечных устройств пользователя, не допускают исполнения вредоносного программного обеспечения, которое активно применяется злоумышленниками при проведении APT-атак. Таким образом, организация и поддержание доверенной среды средствами технологии Default Deny становится серьезным препятствием на пути таргетированных атак и представляет собой адекватное средство превентивной защиты от неизвестных угроз.