Содержание статьи

В феврале этого года в Мексике разорвалась информационная бомба, и ее взрывная волна несколько раз обогнула земной шар в средствах массовой информации. Причиной этой активности стало мероприятие Security Analyst Summit 2015, которое проходило в Канкуне, а точнее ряд докладов, проливших свет на технологичные APT, сочетающие в себе не используемые ранее технологии и неслыханную наглость.

О Security Analyst Summit 2015

Kaspersky Security Analyst Summit (SAS) — ежегодная конференция, которая собирает на своей площадке исследователей в индустрии информационной безопасности, разработчиков средств защиты, представителей CERT и правоохранительных органов со всего мира. В этом году SAS проходила в солнечном Канкуне (Мексика) и традиционно отметилась достаточно большим количеством поводов для СМИ.

APT на миллиард долларов

Весной 2014-го «Лаборатория Касперского» была вовлечена в криминалистическое расследование: банкоматы одного из банков выдавали деньги без физического взаимодействия получателя с банкоматом. Так началась история расследования кампании Carbanak и исследования одноименного вредоносного ПО.

Xakep #197. Социальная инженерия

Carbanak представляет собой бэкдор, изначально написанный на основе кода Carberp. Зловред предназначен для шпионажа, сбора данных и предоставления удаленного доступа на зараженный компьютер. После того как злоумышленники получали доступ к какой-нибудь машине, они проводили разведку сети на предмет дальнейшего распространения и заражения критически важных систем — процессинговых, бухгалтерских, а также банкоматов. Что интересно, разведку злодеи проводят в ручном режиме, пытаясь взломать нужные компьютеры (например, компьютеры администраторов) и применяя инструменты, обеспечивающие дальнейшее заражение компьютеров в сети. Другими словами, получив доступ к сети, они перескакивали с одного компьютера на другой, пока не находили интересующий их объект (и вот тут можно начать рассуждать о пользе услуги внутреннего пентеста). Выбор таких объектов изменялся от атаки к атаке, однако общим оставался результат: злодеям удавалось выводить деньги из финансовой организации.

Кроме того, стоящая за Carbanak группировка не всегда обладала информацией о тонкостях работы каждого из атакуемых банков, поскольку везде она организована по-разному. Поэтому, чтобы понять, как работает каждый конкретный банк, зараженные компьютеры записывали видеоматериал, который затем отправлялся на командные серверы. Несмотря на относительно низкое качество видеозаписи, она позволяла злоумышленникам, в распоряжении которых были также данные, собранные с помощью кейлоггеров, понять, что делала жертва. Это давало атакующим возможность получить информацию, достаточную для организации вывода средств.

В ходе расследования было обнаружено три способа вывода средств из финансовых организаций:

- через банкоматы;

- посредством перевода денег на счета киберпреступников через сеть SWIFT;

- путем внесения изменений в базы данных с целью создания фальшивых счетов, которые потом обналичивались «мулами».

Заражения происходили типичным для APT образом — через целевые фишинговые атаки, в ходе которых рассылались письма, содержащие документ с эксплойтом. Письма были составлены так, чтобы не вызвать подозрений, и в некоторых случаях приходили с адресов сотрудников атакованной компании.

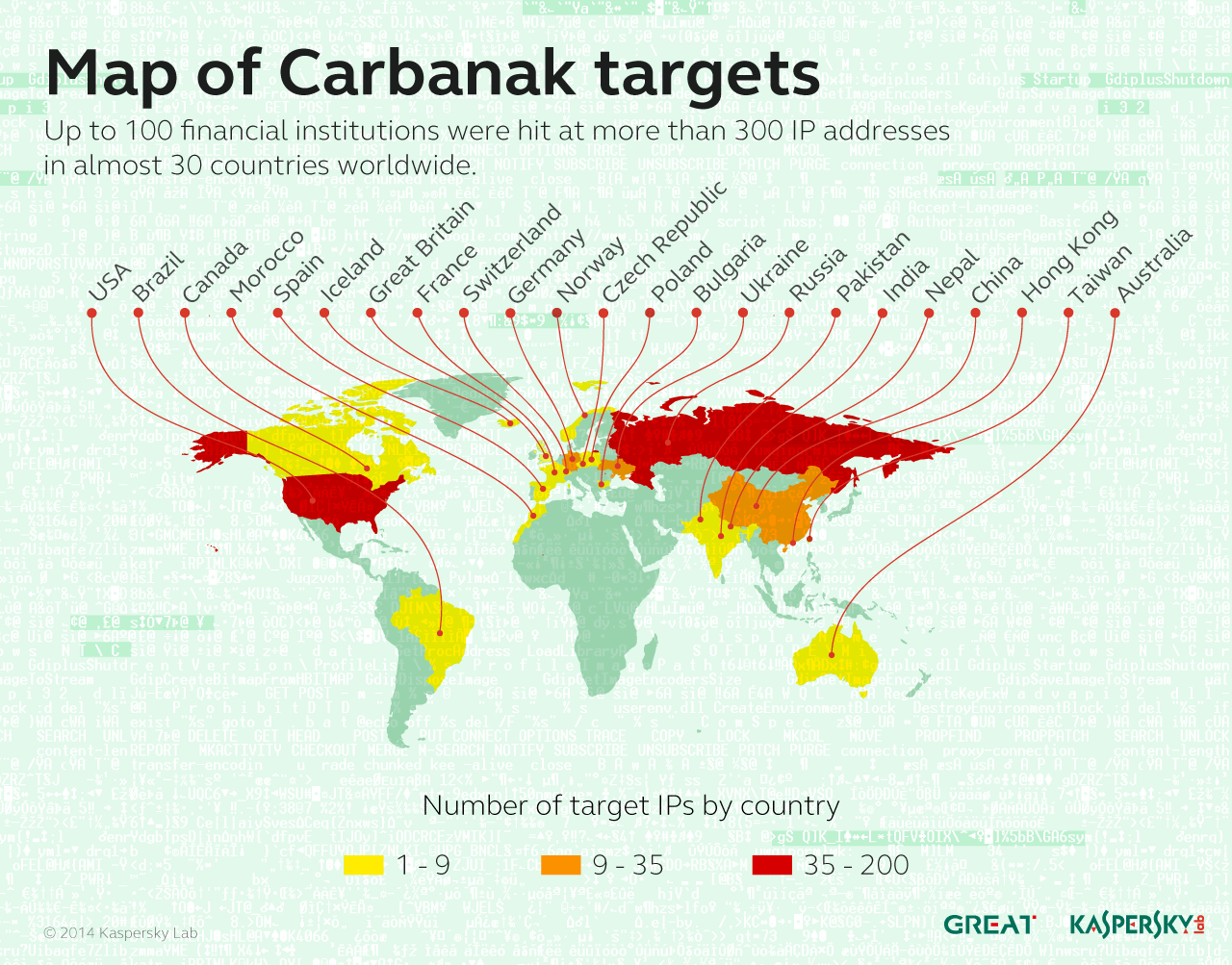

По оценкам «Лаборатории Касперского», от действий группировки пострадало около ста финансовых организаций, преимущественно в Восточной Европе, а суммарный ущерб может доходить до отметки в миллиард долларов, что делает Carbanak самой успешной в индустрии киберпреступной кампанией.

Великий уравнитель

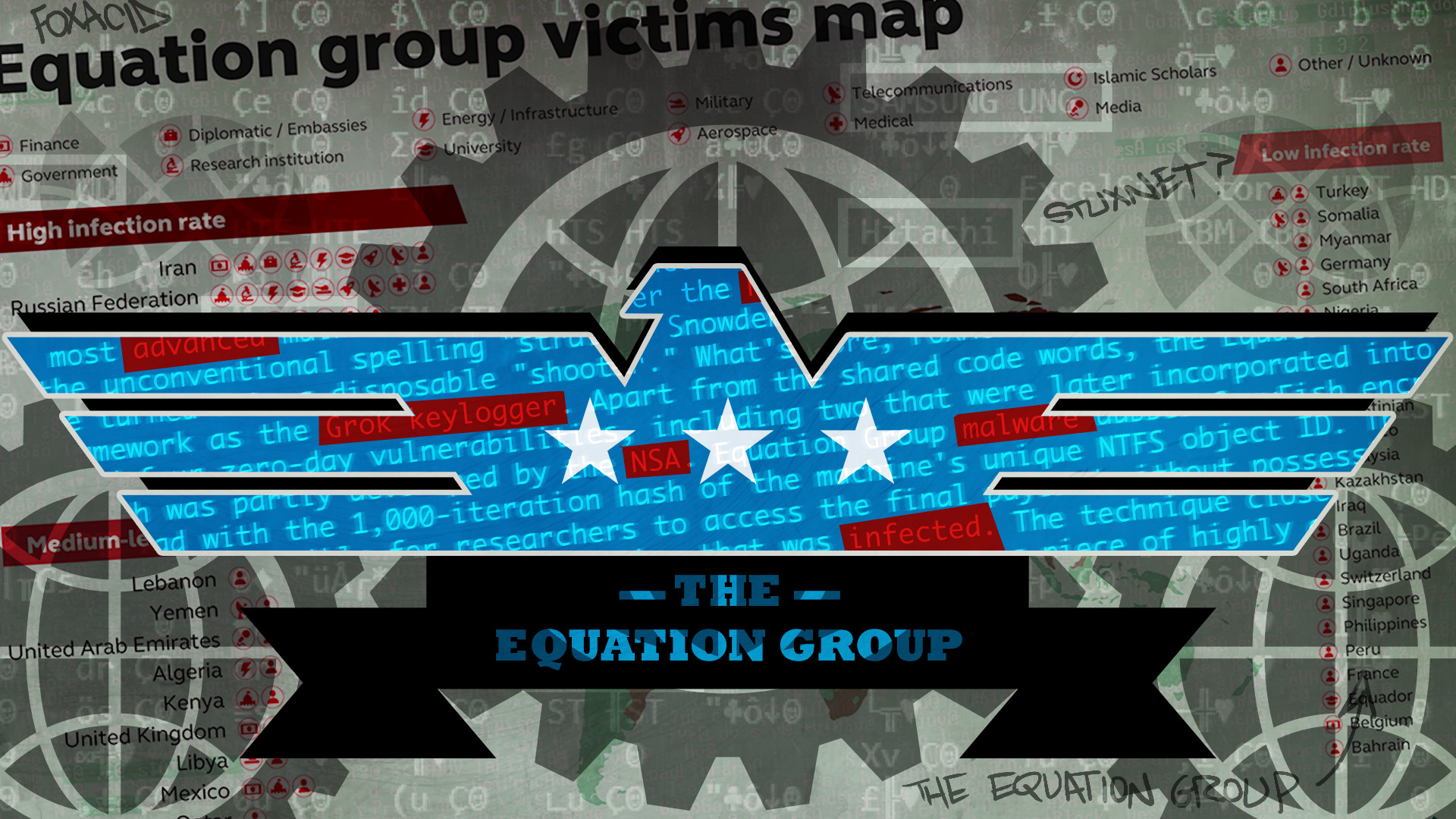

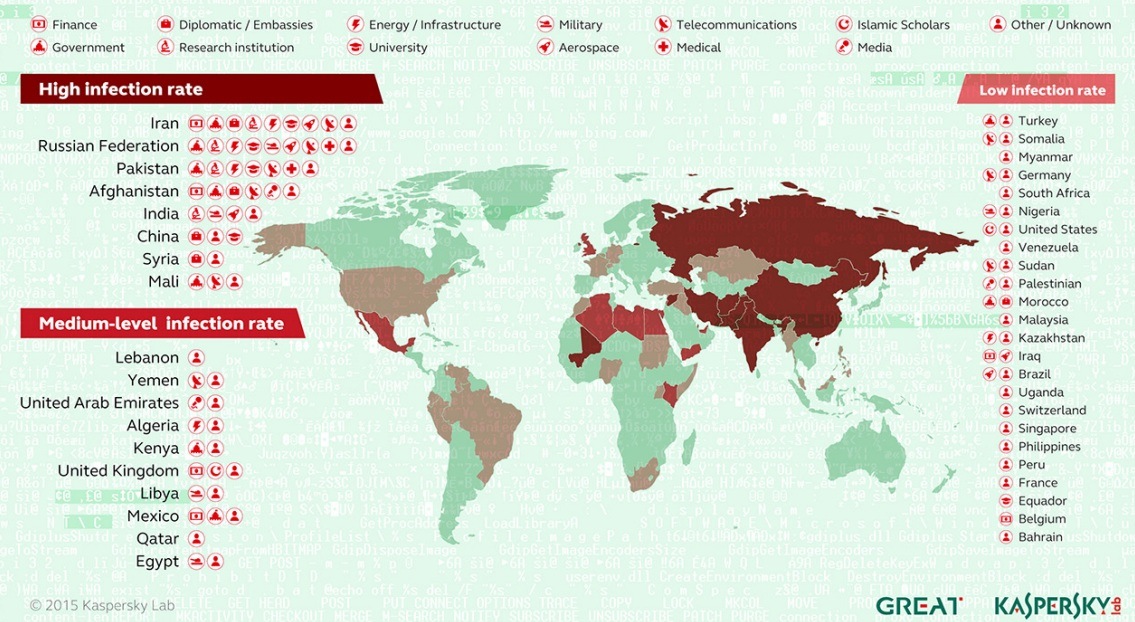

Другим громким анонсом стал доклад о группировке Equation, занимающейся кибершпионажем. Она много лет взаимодействует с другими влиятельными группами, такими как Stuxnet и Flame. Атаки Equation на текущий момент, возможно, самые изощренные из всех известных инцидентов: один из модулей вредоносного ПО позволяет изменять прошивку жестких дисков. С 2001 года группировка Equation сумела заразить компьютеры тысяч жертв, находящихся в Иране, России, Сирии, Афганистане, США и других странах. Сфера деятельности жертв — правительственные и дипломатические учреждения, телекоммуникации, аэрокосмическая отрасль, энергетика и прочее.

Начиная с 2001 года, по данным «Лаборатории Касперского», группировка Equation сумела заразить по всему миру компьютеры тысяч, возможно даже десятков тысяч жертв, относящихся к следующим сферам деятельности:

- правительственные и дипломатические учреждения;

- телекоммуникации;

- аэрокосмическая отрасль;

- энергетика;

- ядерные исследования;

- нефтегазовая отрасль;

- военные;

- нанотехнологии;

- исламские активисты и теологи;

- СМИ;

- транспорт;

- финансовые организации;

- компании, разрабатывающие технологии шифрования.

Вероятно, наиболее мощный инструмент в арсенале группировки — модуль, известный под именем nls_933w.dll. Он позволяет изменять прошивку жестких дисков двенадцати наиболее популярных производителей, в том числе Seagate, Western Digital, Toshiba, Maxtor, IBM. Это поразительное техническое достижение, позволяющее сделать выводы об уровне возможностей группы.

Кроме этого, данная группировка использует множество разнообразных вредоносных программ, часть из которых даже превосходят по сложности знаменитую платформу Regin. Среди известных методов распространения и заражения — использование USB-червя Fanny (в его арсенале было две 0day-уязвимости, которые позднее использовались в Stuxnet), присутствие вредоносных инсталляторов на дисках, а также использование веб-эксплойтов.

Делаем ставки, господа

Рискну предположить, что в конце этого года, когда для СМИ настанет пора подводить итоги и составлять рейтинги всего и вся, Carbanak и Equation если и не возглавят какой-нибудь «TOP-100 APT 2015 года», то точно станут резидентами первой десятки.

О Мексике, наркокартелях и квадрокоптерах

Если ты следишь за новостями, то наверняка в курсе инцидента, произошедшего на американо-мексиканской границе: сотрудникам таможенного контроля удалось сбить дрон, который перевозил на своем борту пакеты наркотиков. Этот инцидент лег в основу одного из CTF-заданий для SAS 2015. Участникам конференции предлагалось перехватить управление над популярной моделью квадрокоптера (Ar.Drone 2.0). Ничего технически сложного — эта модель дронов представляет собой испытательный полигон для творческой мысли хакера, но со стороны смотрится очень забавно. Только, естественно, все это было без наркотиков.