WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

net-creds

- Автор: Dan McInerney

- URL: https://github.com/DanMcInerney/net-creds

- Система: N/A

Net-creds — простенький Python-скрипт, базирующийся на библиотеке scapy, который позволяет тщательно собирать пароли или хеши с определенных интерфейсов или pcap-файлов. Инструмент сам компонует фрагментированные пакеты и не полагается для идентификации сервиса на номер сетевого порта.

Сейчас тулза отлично снифает следующие данные:

- посещенные URL;

- POST loads sent;

- HTTP-формы для логина/пароля;

- HTTP basic auth логины/пароли;

- HTTP-логины/пароли;

- FTP-логины/пароли;

- IRC-логины/пароли;

- POP-логины/пароли;

- IMAP-логины/пароли;

- Telnet-логины/пароли;

- SMTP-логины/пароли;

- SNMP community string;

- NTLMv1/v2-поддержка протоколов типа HTTP, SMB, LDAP;

- Kerberos.

Среди настроек можно указать:

- интересующий нас интерфейс для прослушки;

- нужный pcap-файл;

- фильтр на определенный IP, откуда данные нам, наоборот, неинтересны;

- отображение полного URL пути (длиннее 100 символов).

Инструмент очень прост и при желании расширяем.

Lynis

- Автор: CISOfy

- URL: https://cisofy.com/download/lynis/

- Система: Linux/BSD

Lynis — это инструмент с открытым исходным кодом для аудита безопасности. Основная его цель — помочь пользователям или исследователям в аудите и усилении безопасности nix- и Linux-систем. Данная программа очень гибка и запускается почти на всех базирующихся на nix системах (включая Mac). При этом даже установка самого инструмента на систему опциональна, и, можно сказать, есть возможность работы в Live CD режиме (без установки).

Lynis проводит сотни специальных проверок для определения состояния безопасности системы. Большинство из тестов — это также часть общих руководств и стандартов по безопасности. Например, они включают в себя определение установленного программного обеспечения и их конфигураций для поиска конфигурационных угроз. Lynis идет дальше и также проверяет определенные программные компоненты, их конфигурацию и производительность. И уже после всего этого выводит результаты.

Типовые задачи для данного инструмента:

- Security auditing;

- Vulnerability scanning;

- System hardening.

При этом стоит отметить, что инструмент способен работать как в привилегированном режиме, так и без него (от этого, конечно, зависит набор выполняемых проверок). Также можно писать свои собственные плагины для расширения функционала. Все проверки представляют из себя shell-скрипты, так что очень легко как посмотреть, так и подправить текущие проверки.

YSO Mobile Security Framework

- Автор: Ajin Abraham

- URL: https://github.com/ajinabraham/YSO-Mobile-Security-Framework

- Система: N/A

YSO Mobile Security Framework — это инструмент с открытым исходным кодом для автоматизации задач пентестера при анализе мобильных приложений для Android и iOS, производящий динамический и статический анализ. При этом инструмент не придумывает ничего нового, а просто использует уже существующие и хорошо известные инструменты для реверсинга, декодинга, отладки, обзора кода и другие инструменты из арсенала пентестера. Как ты, наверное, догадываешься, запуск всего этого обычно у пентестера занимает достаточно много времени.

Данный инструмент позволяет минимизировать как время, так и трудозатраты на анализ безопасности Android APK, а также исходного кода приложений на iOS и Android.

Статический анализатор способен произвести автоматический обзор кода, выявить опасныe разрешения и конфигурации и обнаружить небезопасный код (например, переопределение SSL-проверки), слабую криптографию, обфусцированный код, обход разрешений, вшитые закладки, использование опасного API, утечку важной/PII информации и небезопасное хранение данных.

Динамический анализатор запускает приложение в VM и обнаруживает проблемы в процессе выполнения программы. При этом также идет захват сетевого трафика, расшифровка HTTPS-трафика, дамп приложения из памяти, запись логов, стек трейса вызовов.

Данный фреймворк очень хорошо масштабируем, так что можно запускать на несколько приложений и еще добавлять свои собственные правила. Автора планирует расширить данный инструмент и включить поддержку других мобильных ОС (Tizen, Windows Phone).

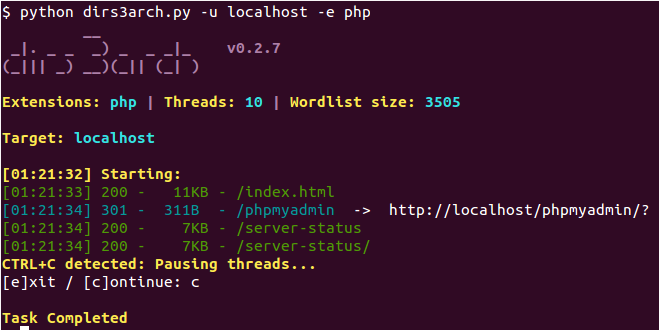

dirs3arch

- Автор: Mauro Soria

- URL: https://github.com/maurosoria/dirs3arch

- Система: Windows/Linux/Mac

Dirs3arch — это простой консольный инструмент на Python 3, предназначенный для перебора (brute force) директорий и файлов на веб-сайте.

Особенности:

- мультипоточный, с возможностью настройки количества потоков;

- keep-alive соединения;

- поддержка множества расширений (-e|--extensions asp, php);

- генерация отчетов (обычный текст, JSON);

- сканирование поддиректорий;

- обнаружение не найденных страниц по коду 404 (.htaccess, web.config, etc);

- использование рекурсии;

- возможность использования COOKIE;

- возможность произвольного определения USERAGENT и HEADERS;

- поддержка HTTP(S) proxy.

Текущий словарик содержит 3504 кодовых слова и, конечно, легко расширяем. Но помимо этого в программу также входит словарь от DirBuster и специальные списки для WordPress и black-листы для ответов 400, 403 и 500.

Среди зависимостей присутствуют colorama, oset, sqlmap, urllib3.

Пример использования:

$ python dirs3arch.py -u localhost -e phpгде localhost — имя или адрес сканируемого узла. Описание всех доступных параметров можно почитать при выводе:

$ python dirs3arch.py -h

Babel Scripting Framework (babel-sf)

- Автор: attackdebris

- URL: https://github.com/attackdebris/babel-sf/

- Система: Windows/Linux

Babel Scripting Framework (babel-sf) — это набор скриптов, облегчающих различные полезные задачи на пентесте через скриптовые языки программирования. На настоящий момент babel-sf поддерживает четыре языка:

- Perl;

- Python;

- Ruby;

- PowerShell.

Данный набор призван помочь при работе в минималистичной и ограниченной среде, где нет особой возможности настроить окружение под себя (поставить излюбленные утилиты и библиотеки). Представь, что у тебя машина, где нет Telnet, FTP, Wget, SSH, netcat, Nmap… Так что в таком окружении можно надеяться только на установку одного из этих скриптовых языков. Ну и естественно, получить/скачать babel-sf можно чисто через функционал скриптовых языков.

Доступный функционал на текущий момент:

- сканер портов;

- ARP-сканер;

- FTP-клиент (crude);

- Wget-клиент;

- HTTP-сервер;

- Bind Metasploit Payload;

- Reverse Metasploit Payload.

При этом babel-sf стремится быть однообразным на всех этих языках: одинаковое использование, одинаковый вывод и так далее.

Этим проектом автор также хочет показать, что доступ к скриптовым языкам для обычных (потенциально атакующих) пользователей — это плохо и должен строго контролироваться администраторами. При этом автор планирует добавить поддержку PHP, VBScript, Java.

RDP/VNC на Python

- Автор: Sylvain Peyrefitte

- URL: https://github.com/citronneur/rdpy

- Система: Windows/Linux

В любой корпоративной сети ты встретишь RDP или VNC — без них сегодня администраторы уже никуда. И, как ты понимаешь, оставлять это без внимания на пентесте — признак плохого тона. Благо уже и инструменты есть в публичном доступе для таких целей.

RDPY — это реализация Microsoft RDP (Remote Desktop Protocol) протокола (клиентской и серверной стороны) на Python. RDPY построен на событийно-ориентированном сетевом движке Twisted.

RDPY предоставляет следующие RDP- и VNC-утилиты:

- RDP Man In The Middle прокси, который записывает данные сессии;

- RDP Honeypot;

- RDP-скриншотер;

- RDP-клиент;

- VNC-клиент;

- VNC-скриншотер;

- RSS-плеер.

Остановимся подробнее на модуле rdpy-rdpmitm. Он позволяет провести атаку «человек посередине» на RDP-протокол и записать сессию в RSS-файл, который затем может быть проигран через утилиту rdpy-rssplayer.

Есть зависимости от одной С-библиотеки (используется для bitmap-декомпрессии — для улучшения производительности) и PyQt4 или PyWin32 (в зависимости от ОС).

Установка предпочтительна при помощи pip:

$ pip install rdpyCrowbar

- Автор: Gokhan ALKAN

- URL: https://github.com/galkan/crowbar

- Система: Linux

Продолжим тему RDP и VNC. Crowbar — это инструмент, написанный на Python, для перебора методом грубой силы (brute forcing) в процессе пентестов. При этом он перебирает аутентификационные данные для некоторых протоколов в манере, отличающейся от подобных популярных инструментов.

Например, пока большинство брутеров используют логин и пароль для перебора SSH, этот инструмент использует SSH-ключи, так как SSH-ключи, которые получаются в процессе пентеста, могут быть использованы и на других SSH-сервисах.

На текущий момент Crowbar поддерживает:

- OpenVPN;

- SSH private key authentication;

- VNC key authentication;

- Remote Desktop Protocol (RDP) with NLA support.

Это достаточно интересный инструмент с оригинальной идеей, редко где встречающейся в других брутерах. Так что нужно всегда иметь при себе на пентестах.

Для установки следует ввести команды

# apt-get install openvpn freerdp-x11 vncviewer

# git clone https://github.com/galkan/crowbarПример брутфорса пользователя root с помощью ключей SHH в папке /root/.ssh/ на машине с IP 192.168.2.105/32:

# crowbar.py -b sshkey -s 192.168.2.105/32 -u root -k /root/.ssh/